« Entradas por tag: hackerMostrando 1 a 10, de 23 entrada/s en total:

|

14 de Agosto, 2015

□

General |

|

|

Se llama Marquis-Boire y expuso en una convención acerca del software utilizado para espiar al fiscal.

|

|

alberto, nisman, black, hat, usa, 2015, celular, equipos, de, fiscal, viviana, fein, hacker, investi |

|

|

publicado por

alonsoclaudio a las 02:38 · Sin comentarios

· Recomendar |

| |

|

20 de Julio, 2015

□

General |

|

|

Hace ya mucho tiempo que anunciamos que la editorial de Hacker Épico, 0xWord, nos informó que haría un comic

basándose en la historia de nuestro héroe particular. Aquella fue una

gran noticia y esperábamos ansiosos el resultado que hoy ya podemos ver.

Tanto Rodrigo como yo hemos sido meros espectadores de cómo Eve Mae le daba vida y dibujaba nuestras aventuras.

Eve, una joven artista con mucha experiencia y fuerza, ha trabajado

página a página y capítulo tras capítulo en un largo y duro viaje que

por fin se puede apreciar y que personalmente pienso ha quedado

impresionante.

La adaptación, editada en A4, cuenta la misma historia dejando de lado las acciones técnicas y centrándose en la aventura.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:02 · Sin comentarios

· Recomendar |

| |

|

28 de Mayo, 2015

□

General |

|

|

Rachel Bryk.

Hace treinta días en New York se suicidó Rachel Bryk.

Rachel Bryk; tenía 23 años y un futuro como desarrolladora de talento promisorio.

Rachel Bryk; arrastraba una enfermedad reumática degenerativa que la sumía en dolores intensos crónicos.

Rachel Bryk; era una transexual.

Rachel Bryk; sufría acoso a través de las redes sociales.

A Rachel Bryk la asesinaron manos invisibles de TROLL. Las manos

invisibles de la intolerancia y ese pensamiento patriarcal que no

soporta a la diferente.

Rachel Bryk fue acosada por TROLLs hasta empujarla del Puente George Washington en la estadounidense ciudad de New York.

Rachel Bryk era uno de los pilares del Proyecto Dolphin que pretende dar un emulador libre de Wii y GameCube.

A Rachel Bryk la instó a suicidarse una de sus acosadoras desde la ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:43 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2015

□

General |

|

|

Chema Alonso es uno de los expertos sobre seguridad informática

más influyentes tanto en nuestro país como a nivel internacional.

Actualmente es el CEO de Eleven Paths, empresa especializada en

productos de seguridad online. Es ingeniero informático por la

Universidad Rey Juan Carlos y Doctor en Seguridad Informática. Escribe

todos los días en su blog “Un informático en el lado del mal” y puedes ver sus conferencias en su canal de Youtube.

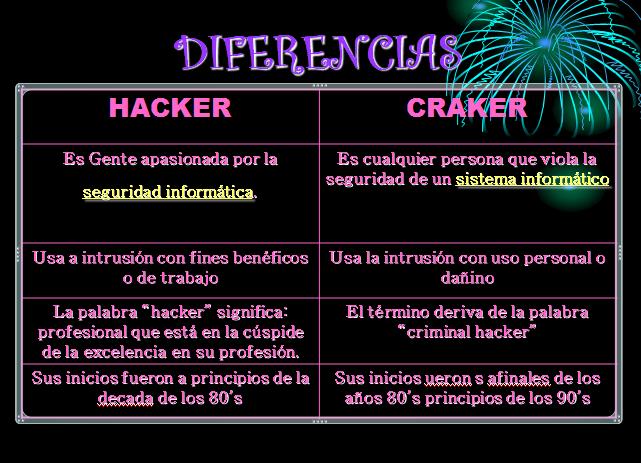

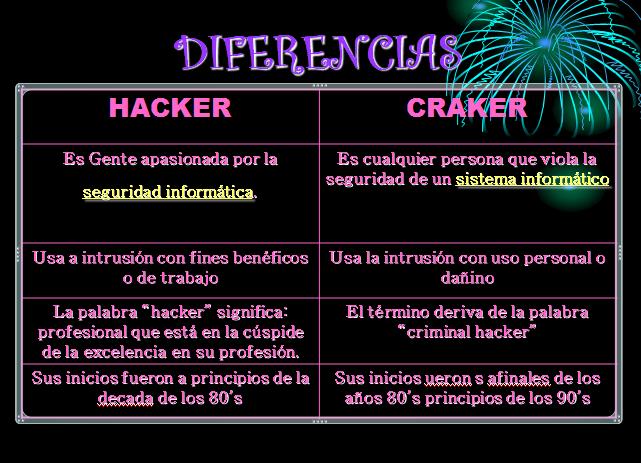

Hackers y cibercriminales

A menudo se ha tachado a los hackers de cibercriminales y

algunos profesionales de la seguridad de Internet, habéis trabajado para

limpiar la mala imagen que se les suele dar.

¿Podrías explicarnos la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:00 · Sin comentarios

· Recomendar |

| |

|

20 de Diciembre, 2014

□

General |

|

|

Méliès, pionero del cine y los efectos

especiales, fue un gran hacker destronado por un mundo que mercantilizó

el arte y el genio.

George Méliès fue uno de los primeros magos del cine, tal como lo

conocemos hoy; hasta que Edison y Pathe los dos monopolistas de la

industria se quedaron con sus creaciones.

Cuando los hermanos Lumière crearon el cinematógrafo en 1895, basaron

su espectáculo en imágenes cotidianas, la reproducción de la vida

nuestra de cada día. Un mago, ilusionista y director de teatro; verá

entonces en esa caja que proyectaba imágenes mudas un mundo a explorar,

una caja de Pandora, que liberaba todos los mundos de nuestra

imaginación.

Este hombre se llamaba George Méliès y regenteaba el teatro Robert

Houdin de Paris. Primeramente intenta comprarle un aparato a los

Hermanos Lumière, pero a pesar de su entusiasmo, solo encuentra la

negativa.

Méliès hackeó un cinematógrafo para crear una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:00 · Sin comentarios

· Recomendar |

| |

|

14 de Noviembre, 2014

□

General |

|

|

La innovación, se ha transformado en una obligación para los bancos. Según el Estudio de Accenture Banking 2020, los grandes conglomerados bancarios perderán en el 2020 el 35%

de participación de mercado. Los nuevos actores digitales, se comerán

parte de esta torta, desarrollando servicios disruptivos, que permitan a

los usuarios satisfacer sus necesidades financieras fuera del mercado bancario. Para hacer frente a esta ola de amenazas, los bancos están abriendo espacios para que las empresas de todo tipo, puedan apoyar al desarrollo de nuevos servicios, en esta línea están irrumpiendo las denominadas Hackathones Bancarias.

¿ Qué es una Hackathon ?

La palabra Hackathon, está compuesta por dos conceptos, Hacker y Maratón. En Latinoamérica, la palabra Hacker está cubierta de un halo de oscuridad y descrédito. Habitualmente se asocia a los hackers a actos delictuales ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:35 · Sin comentarios

· Recomendar |

| |

|

07 de Noviembre, 2014

□

General |

|

|

Hoy te invitamos a pensar sobre cómo sería el mundo si todas nos decidiéramos a ser hackers.

«Hacker, usando la palabra inglesa, quiere decir divertirse con el

ingenio [cleverness], usar la inteligencia para hacer algo difícil. No

implica trabajar sola ni con otras necesariamente. Es posible en

cualquier proyecto. No implica tampoco hacerlo con computadoras. Es

posible ser una hacker de las bicicletas. Por ejemplo, una fiesta

sorpresa tiene el espíritu del hack, usa el ingenio para sorprender al

homenajeado, no para molestarle.» Richard Stallman.

Según la Wikipedia (referencia casi obligada hoy en día); un hacker

es: Gente apasionada por la seguridad informática. Esto concierne

principalmente a entradas remotas no autorizadas por medio de redes de

comunicación como Internet (“Black hats”). Pero también incluye a

aquellas que depuran y arreglan errores en los sistemas (“White hats”) y

a los de moral ambigua como son las ”Grey hats”.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:51 · Sin comentarios

· Recomendar |

| |

|

05 de Septiembre, 2014

□

General |

|

|

Una firma de seguridad informática reportó un malware que se camufla

como una aplicación para descargar imágenes de Jennifer Lawrence, una de

las víctimas de la masiva filtración de fotos de los últimos días.

Viernes 5 de Septiembre de 2014 | 18:58

VIRUS. Las fotos de Jennifer Lawrence podrían venir con un troyano.

VIRUS. Las fotos de Jennifer Lawrence podrían venir con un troyano.

Un nuevo malware se propaga al descargar fotos de Jennifer Lawrence. Según el Laboratorio de Investigación de ESET

Latinoamérica, el código malicioso permite al atacante controlar de

manera remota los sistemas infectados y robar información sensible del

usuario.

Una vez más, el gran impacto mediático que generó la noticia de la filtración de fotos privadas de Jennifer Lawrence fue utilizado por los ciberdelincuentes con el fin de infectar a... Continuar leyendo |

|

f5, tecno, eset, fotos, de, famosas, hot, prohibidas, hacker, malware, troyano |

|

|

publicado por

alonsoclaudio a las 19:46 · Sin comentarios

· Recomendar |

| |

|

04 de Septiembre, 2014

□

General |

|

|

Por estos días se habla mucho de temas relacionados con

ciberseguridad, hackers, ataques informáticos, ataques a las identidades

digitales, etc. Internet es un mundo que está lleno de amenazas que pueden afectar directamente infraestructuras críticas en las empresas, lo que seguramente repercute en una gran pérdida de dinero y estabilidad en las organizaciones.

En el marco del encuentro internacional TIC, ANDICOM 2014 que se desarrolla por estos días en Cartagena, Leonardo Huertas, Chief Security Ambassador en 11Paths, empresa del Grupo Telefónica,

aseguró que cualquier persona, empresa o gran organización está

expuesta a sufrir un ataque cibernético y que para ello siempre se debe

estar preparado.

“En internet se ciernen muchos peligros. Los más importantes son el fraude y los ataques contra las identidades online.

Identidades que pueden ser de altos directivos de una compañía,

directivos de rango medio, funcionarios del común… Todos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:13 · Sin comentarios

· Recomendar |

| |

|

23 de Julio, 2014

□

General |

|

|

¿Qué es algo nimio? Algo pequeño, sin importancia. Nada, una nimiedad. ¿Cierto? Falso. O, al menos, era falso hasta mediados del siglo XVIII. No sólo falso. Era lo opuesto. Nimio viene del latín nimius, que quería decir excesivo, desmesurado. Aunque

el Diccionario de la Real Academia menciona, todavía, el sentido

original en la segunda acepción de la palabra, en algún momento, hace

más de 2 siglos, su significado, simplemente, se invirtió. Una secuencia

de hechos fortuitos y, se supone, interpretaciones incorrectas

convirtieron la altiva nimio en algo insignificante, sin importancia.

Tal vez por su parecido con la palabra miniatura. Algo semejante estamos observando ahora, en vivo, en tiempo real, con la palabra hacker . Se la usa como sinónimo de pirata informático o equivalente. Y los hackers no sólo no eran, en su origen, delincuentes informáticos, sino que ni siquiera tenían relación con las computadoras. Éramos tan jóvenesPara los que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 01:53 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|