« Entradas por tag: herramientasMostrando 41 a 50, de 112 entrada/s en total:

|

10 de Abril, 2015

□

General |

|

|

Parrot Security es un sistema operativo basado en Debian GNU/Linux que es el resultado de la mezcla de Frozenbox OS y Kali Linux con el objetivo de proporcionar una mejor experiencia con las pruebas de seguridad e intrusión.

Parrot, desarrollado por el Dev Team de Frozenbox,

utiliza repositorios Kali a fin de tener las actualizaciones de casi

todas sus herramientas, pero también tiene su propio repositorio

dedicado donde se guardan todos los paquetes personalizados. Es por eso

que esta distro no es sólo un simple... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:17 · Sin comentarios

· Recomendar |

| |

|

17 de Marzo, 2015

□

General |

|

|

IP-BOX permite por menos de 200€ obtener la contraseña de 4 dígitos de cualquier iPhone con iOS 8 o inferior.

Realiza un ataque de fuerza bruta (efectivo en menos de 17 horas) y probablemente se aprovecha de la vulnerabilidad CVE-2014-4451 que afecta a todos los iOS anteriores a 8.1.1 que no controlan adecuadamente el límite de intentos de acceso.

IP-BOX realiza de manera agresiva un corte de alimentación después de cada intento fallido, evitando así "Borrar datos después de 10 intentos", aunque no garantiza que el dispositivo no sea "formateado" si tiene activado esta configuración.

Sea

como fuere, si no has actualizado a iOS 8.2 - por dejadez o porque tu

dispositivo no soporta el nuevo iOS - se recomienda usar una contraseña

fuerte: en Configuración > Código de acceso, desactivar 'Simple

Passcode' y usar una contraseña de más de 10 caracteres alfanuméricos.

Fuentes:

- ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:37 · Sin comentarios

· Recomendar |

| |

|

24 de Diciembre, 2014

□

General |

|

|

El

dispositivo de U$S7 está cargado con Android 4.4 del sistema operativo

de Google. Conectando el cable al puerto USB de cualquier ordenador

portátil o de escritorio antiguo, se tiene una computadora personal.

Si se puede poner los datos en una unidad USB, ¿por qué no poner un sistema operativo completo en un stick?

Es una idea simple pero brillante. Nissan Bahar de Israel y Francesco

(Franky) Imbesi de Italia están haciendo que suceda en lugares remotos

del mundo donde las computadoras nuevas no son comunes. Ellos

descubrieron que cinco mil millones de personas, o sea el 70% de la

población mundial, no tienen acceso a la informática personal, y tienen

la intención de cambiar eso.

La unidad de disco USB de $7 Keepod

está cargado con una versión única de Android 4.4 del sistema operativo

de Google. Conectando el cable al puerto USB de cualquier antiguo

ordenador portátil, netbook o de escritorio, – ¡voilá! – se tiene un

ordenador personal con... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:02 · Sin comentarios

· Recomendar |

| |

|

21 de Diciembre, 2014

□

General |

|

|

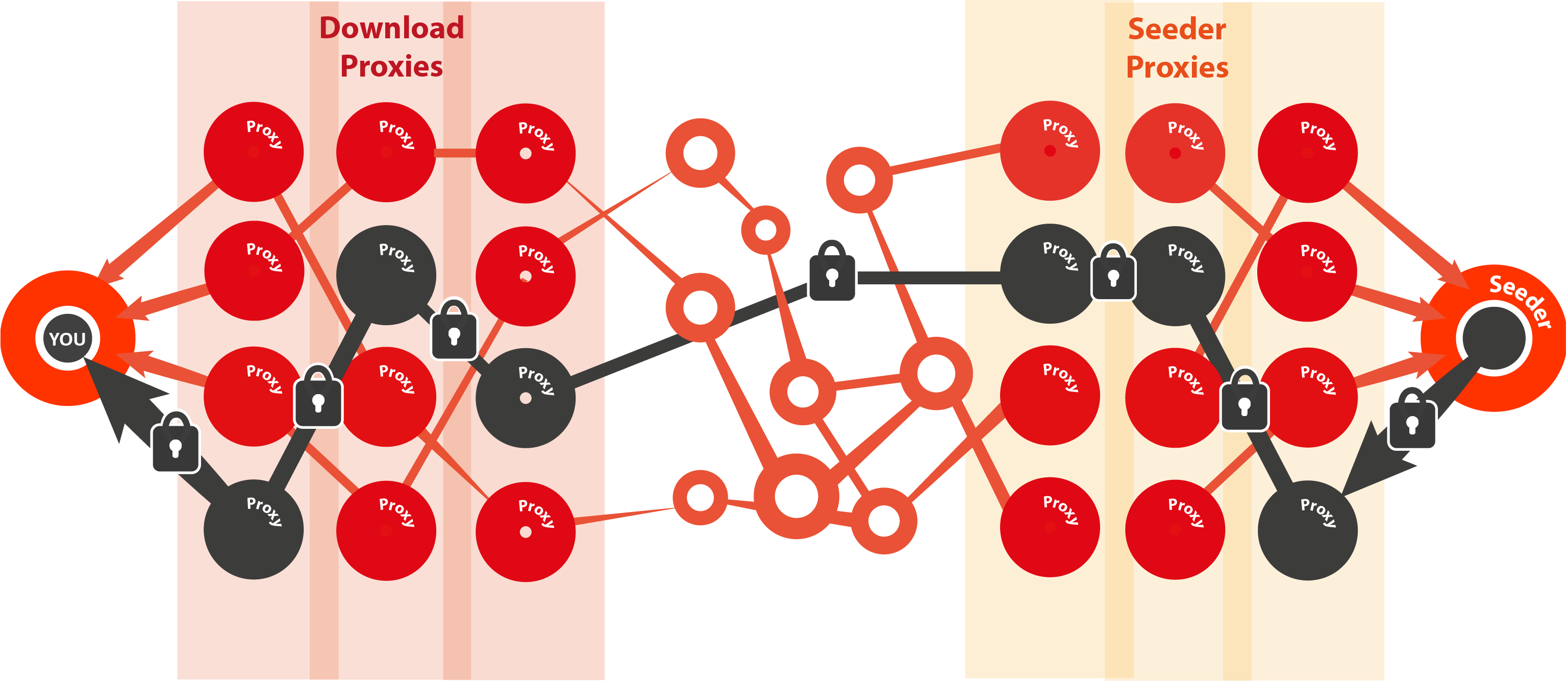

¿Creías que la red Bittorrent tenía ya su ración de seguridad por ser P2P? Me temo que los problemas que ha tenido The Pirate Bay

recientemente demuestran lo contrario. Y es por ese motivo que en la

Universidad Tecnológica de Delft han decidido crear un protocolo que

convierte la red Bittorrent en anónima e "imposible de cerrar".

Este protocolo se llama Tribler, y aunque lleve ya años existiendo

su última versión riza el rizo con una red específica cifrada con Tor

para que los usuarios descarguen y compartan contenido sin ser delatados

por su dirección IP. Además, si se diera el caso de que cerraran todos

los trackers y motores de búsqueda de torrents, la red de Tribler

seguiría existiendo como si nada.

El responsable del proyecto, el profesor Pouwelse, ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:04 · Sin comentarios

· Recomendar |

| |

|

20 de Diciembre, 2014

□

General |

|

|

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.

Phone Breaker puede extraer fotos y otra clase de información privada

como registros de llamadas, archivos de iWork o eventos del calendario.

También es capaz de descargar registros de aplicaciones de terceros,

como los chats de WhatsApp que hayas respaldado en iCloud.

Para tener acceso a iCloud existen dos opciones.

- Si no cuentas con Apple ID y contraseña, pero tienes una computadora

que usaste para sincronizar con iCloud, el programa puede extraer el

token de autenticación del PC o Mac por medio de un escaneo exhaustivo.

Esto puede hacerse desde el computador o conectando el disco duro que se

uso para sincronizarse.

- Si tienes el Apple... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 11:26 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

BlueMaho

es una vieja tool con un GUI-shell (interface) para manejar un conjunto

de herramientas utilizadas en pruebas de seguridad de Bluetooth. Es

gratuita, de código abierto y está escrita en python (utiliza wxPython).

Puede ser utilizada para búsqueda de vulnerabilidades conocidas en

dispositivos Bluetooth y, sobretodo lo más importante, encontrar vulns

desconocidas. También puede obtener lindas estadísticas.

Ya no está actualizada, pero tiene muchas características que te dan un punto de partida ideal para empezar a jugar:

- búsqueda de dispositivos, mostrar información avanzada, registros SDP, proveedor, etc.

- tracking de dispositivos - mostrar dónde y cuantas veces se ven los dispositivos, y sus cambios de nombre

- Loop scan - puede escanear todo el tiempo, mostrando dispositivos en línea

- Alertas con sonido si se encuentra un nuevo dispositivo

- on_new_device - se puede especificar qué... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:13 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Seguro

que todavía resuenan en vuestros oídos noticias sobre la presencia de

backdoors en muchos modelos de routers. D-Link, Netis, Netgear, Linksys,

Belkin, TRENDnet, MediaLink, Sercomm ... la lista es muy larga.

Si tu también quieres hacerte el "chino" y vender en eBay tu viejo

router con un regalo sorpresa añadido (es broma, no seais malos), puedes

usar RPEF...

En la Defcon 20, Michael Coppola presentó una herramienta en Python llamada RPEF (Router Post-Exploitation Framework) con la que automatiza el proceso para añadir un backdoor en un buen número de firmwares para distintos modelos de routers SOHO:

- Belkin: F5D7230-4_v1xxx

- D-Link: DIR-601_1.01NA y DIR-601_2.01NA

- Linksys: WRT120N_1.0.07_(Build_02)

- NETGEAR: WGR614v10_1.0.2.26NA, WGR614v9_1.2.30NA, WNDR3700v1_1.0.16.98NA, WNDR3700v2_1.0.0.12 y WNR1000v3_1.0.2.26NA

- TRENDnet: TEW-651BR_v2.2R_2.00B12 y TEW-652BRP_v3.2R_3.00B13

La sintaxis básica del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:42 · Sin comentarios

· Recomendar |

| |

|

15 de Diciembre, 2014

□

General |

|

|

Seguro

que todavía resuenan en vuestros oídos noticias sobre la presencia de

backdoors en muchos modelos de routers. D-Link, Netis, Netgear, Linksys,

Belkin, TRENDnet, MediaLink, Sercomm ... la lista es muy larga.

Si

tu también quieres hacerte el "chino" y vender en eBay tu viejo router

con un regalo sorpresa añadido (es broma, no seais malos), puedes usar

RPEF...

En la Defcon 20, Michael Coppola presentó una herramienta en Python llamada RPEF (Router Post-Exploitation Framework) con la que automatiza el proceso para añadir un backdoor en un buen número de firmwares para distintos modelos de routers SOHO:

- Belkin: F5D7230-4_v1xxx

- D-Link: DIR-601_1.01NA y DIR-601_2.01NA

- Linksys: WRT120N_1.0.07_(Build_02)

- NETGEAR: WGR614v10_1.0.2.26NA, WGR614v9_1.2.30NA, WNDR3700v1_1.0.16.98NA, WNDR3700v2_1.0.0.12 y WNR1000v3_1.0.2.26NA

-... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:52 · Sin comentarios

· Recomendar |

| |

|

15 de Diciembre, 2014

□

General |

|

|

USBPcap

es un sniffer USB de código abierto para Windows (XP, Vista, 7 y 8). Es

capaz de capturar toda la actividad de cualquier dispositivo USB en

formato pcap para un posterior análisis con Wireshark (1.10.0rc1 o

superior).

Su funcionamiento es muy sencillo. Una vez descargado (USBPcapSetup-1.0.0.7.exe) e instalado nos iremos a su directorio y ejecutaremos USBPcapCMD.exe para ver los Root Hubs. Después seleccionaremos el dispositivo que queremos monitorizar y el fichero donde se volcará la captura:

|

|

|

|

publicado por

alonsoclaudio a las 08:30 · Sin comentarios

· Recomendar |

| |

|

11 de Diciembre, 2014

□

General |

|

|

Una herramienta que presentaron en la Defcamp 2014 y que me llamó mucho la atención es PuttyRider de Adrian Furtunã de KPMG Rumanía. Con esta herramienta es posible aprovechar la máquina de un sysadmin que está conectado mediante Putty a un servidor Linux (SSH, Telnet, Rlogin), pudiendo pivotar desde su máquina hacia dicho servidor, algo ideal en un pentest donde no hemos descubierto ninguna vulnerabilidad importante para comprometerlo.

Como veis, lo que hace es "montar" la sesión Putty pudiendo esnifar el

tráfico (incluido contraseñas) e inyectar comandos con los privilegios

del usuario. Se basa en ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:56 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

El

dispositivo de U$S7 está cargado con Android 4.4 del sistema operativo

de Google. Conectando el cable al puerto USB de cualquier ordenador

portátil o de escritorio antiguo, se tiene una computadora personal.

El

dispositivo de U$S7 está cargado con Android 4.4 del sistema operativo

de Google. Conectando el cable al puerto USB de cualquier ordenador

portátil o de escritorio antiguo, se tiene una computadora personal.

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.