« Entradas por tag: informÁticaMostrando 21 a 30, de 37 entrada/s en total:

|

24 de Junio, 2014

□

General |

|

|

Un nuevo estudio de IBM pone de manifiesto que la inmensa mayoría de

los ataques informáticos o incidentes de seguridad se producen por algún

tipo de error humano.

El último informe de los investigadores en seguridad de IBM, conocido como el Cyber Security Intelligence Index, expone que un 95 por ciento de las ataques o incidentes en materia de seguridad se deben a fallos humanos.

Desde IBM también destacan como elemento positivo que muchas empresas están logrando esquivar los ataques gracias al uso de herramientas de analítica que están sincronizadas a los sistemas empresariales.

En total, el estudio se han analizado 1.000 clientes de IBM a nivel mundial en más de 133 países, empresas que reciben de media 2 millones de ataques semanales que llegan a sus firewalls.

Asimismo, en IBM también aseguran que el spam está fuera de control para las empresas, aunque es cierto que su peligro no es comparable al de otras amenazas.

Por... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:17 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2014

□

General |

|

|

Por Nadia Damouni NUEVA YORK (Reuters) - Algunas de las mayores compañías de Estados Unidos buscan contratar a expertos en seguridad informática para altos cargos y llevar a tecnólogos a sus directorios, en una señal de que el mundo corporativo en Estados Unidos está cada vez más preocupado por las amenazas de ataques virtuales. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:23 · Sin comentarios

· Recomendar |

| |

|

24 de Abril, 2014

□

General |

|

|

Escena 1: No es lo mismo Cuando hablamos de cifrar la información para protegerla ante terceros no autorizados, de asegurar nuestros sistemas y redes ante intrusos o malware y de gestionar adecuadamente esa información ante un entorno hostil, es común usar indistintamente los términos seguridad informática y seguridad de la información. No obstante, y aunque a simple vista puedan parecer sinónimos, no lo son... veamos porqué. Escena 2: Seguridad Informática Cuando nos referimos a seguridad informática, estamos centrando nuestra atención en aquellos aspectos de la seguridad que inciden directamente en los medios informáticos en los que la información se genera, se gestiona, se almacena o se destruye; siempre desde el punto de vista tecnológico de la informática y de la telemática. Estos son tres ejemplos básicos de este entorno tecnológico de la seguridad: a) El uso de la criptografía para la protección y la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:34 · Sin comentarios

· Recomendar |

| |

|

05 de Abril, 2014

□

General |

|

|

TEMARIO

A DESARROLLAR

6to

año de

Técnico

en Informática Personal y Profesional

El

impacto de las computadoras en la sociedad.

La

función de las computadoras en los negocios.

La

gestión y el proceso global de toma de decisiones.

Responsabilidades

éticas y legales de los profesionales de la informática.

Seguridad... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 20:34 · Sin comentarios

· Recomendar |

| |

|

02 de Abril, 2014

□

General |

|

|

|

|

|

este, es, uno, de, los, mejores, vídeos, para, ver, y, entender, la, historia, informática |

|

|

publicado por

alonsoclaudio a las 12:11 · Sin comentarios

· Recomendar |

| |

|

30 de Marzo, 2014

□

General |

|

|

El

grupo del Blog de Informática

perteneciente a los Laboratorios de la EEST N 8 Quilmes, tiene por

finalidad:

el

intercambio de información entre los estudiantes y docentes de la

EEST N 8

la

participación de otras personas del área del conocimiento que

puedan interesarse en la temática.

No

se trata de un grupo abierto, ya que es de carácter específicamente

académico. Se permite el tratamiento de otros temas, pero

esencialmente se orienta a la formación de especialistas en el área

Informática.

Las

siguientes reglas se... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:53 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2013

□

General |

|

|

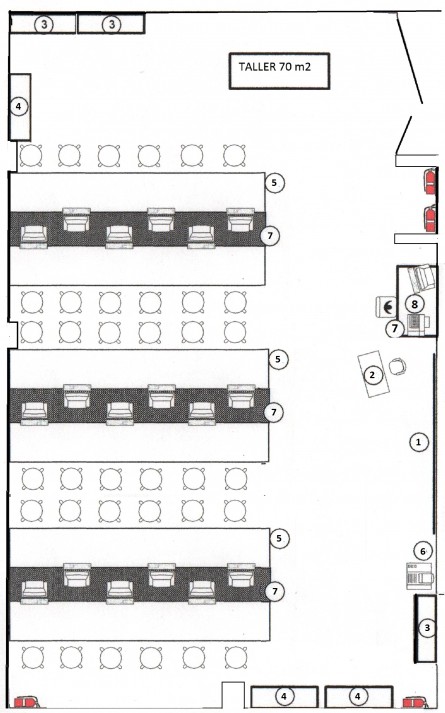

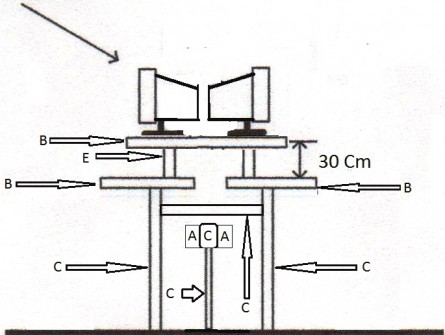

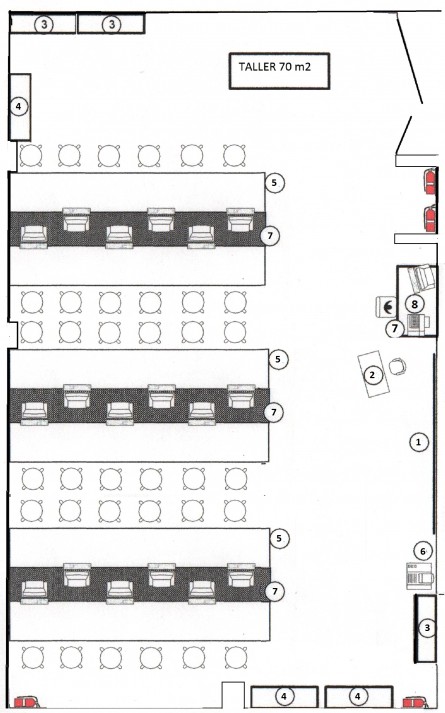

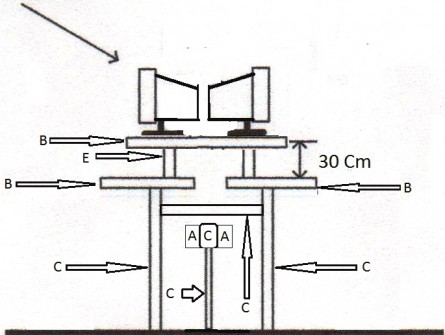

Hoy

feriado trabajando para diseñar la nueva

sala de informática con el apoyo de varios profesores de la técnica 8 y

la supervisión de la Dire Veronica Alzu esto va tomando forma  La Sala actualmente  Forma del mobiliario  como va a quedar

|

|

|

|

publicado por

alonsoclaudio a las 23:05 · Sin comentarios

· Recomendar |

| |

|

17 de Mayo, 2013

□

General |

|

|

http://www.fundacionsadosky.org.ar/institucional/biografia-dr-sadosky

BIOGRAFÍA DR. MANUEL SADOSKY

Manuel Sadosky (13 de Abril de 1914 - 18 de Junio de 2005) fue un científico argentino considerado

por muchos como el padre de la computación en nuestro país.

Gestionó la llegada de la primera computadora científica al país, puso

en marcha y dirigió el primer centro de investigación y desarrollo en computación

y fue el creador de la carrera universitaria de Computador Científico, la primera de grado en

Sudamérica. Estuvo exiliado durante la dictadura militar y volvió al país para ser

secretario de Ciencia y Tecnología del gobierno de Raúl Alfonsín, cargo desde el

cual promovió el desarrollo de la informática en un contexto de colaboración latinoamericana.

|

|

|

|

publicado por

alonsoclaudio a las 14:46 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|