Mostrando 11 a 20, de 97 entrada/s en total:

|

21 de Mayo, 2015

□

General |

|

|

Educación inclusiva.

El artículo de hoy tiene la finalidad de darte a conocer una sencilla

manera de enseñar a tus alumnos cuatro conceptos que desde mi punto de

vista son esenciales para la educación integral de cualquier estudiante.

Se trata de la diferenciación de los siguientes conceptos: exclusión, segregación, integración e inclusión.

Se trata de unos términos que en la sociedad actual están más vigentes

que nunca. Unos conceptos que de manera consciente o inconsciente están

presentes en los centros educativos y, por ende, en la sociedad. Así que

no te entretengo más y paso a explicarte las principales diferencias,

centrándome en lo que se entiende por educación inclusiva, una educación de todos y para todos. ¿Me acompañas? ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:34 · Sin comentarios

· Recomendar |

| |

|

25 de Abril, 2015

□

General |

|

|

Durante su paso por SEGURINFO 2015 en Argentina, tuvimos la oportunidad de conversar con el reconocido hacker Chema Alonso sobre los principales retos en lo que refiere a la gestión de la seguridad corporativa.

Si pensamos en la gestión de la

seguridad en una empresa, ¿es más peligroso un usuario que sabe o que no

sabe de los posibles riesgos?

Yo creo que dentro de las empresas hay que

hacer que los usuarios entiendan los riesgos. La manera en que los

cibercriminales las están atacando ha cambiado; ya no se busca una

vulnerabilidad desde afuera, se sabe que siempre hay vulnerabilidades

desde adentro que son los empleados. Se están produciendo ataques

dirigidos a ellos para conseguir robar cuentas e identidades de los

sistemas internos.

Se aprovecha que muchas empresas están invirtiendo en la seguridad perimetral, en proteger las vulnerabilidades del software

que está expuesto en Internet, y no se preocupan tanto de poner

segundos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:25 · Sin comentarios

· Recomendar |

| |

|

12 de Abril, 2015

□

General |

|

|

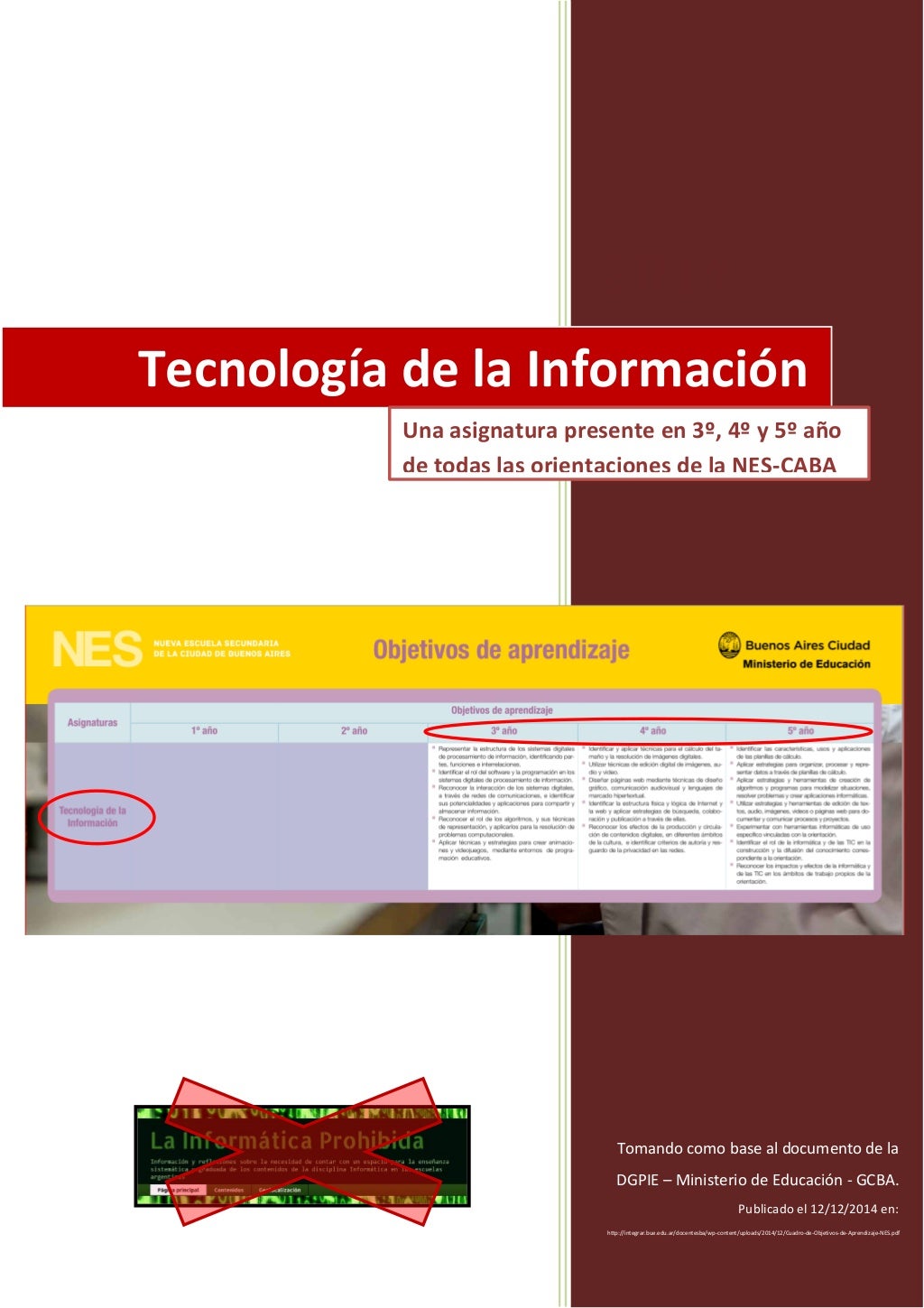

Finalmente, en la NES (Nueva Escuela Secundaria)

de la CABA, los alumnos van a poder aprender algunos contenidos de

Informática como una disciplina dentro de un espacio curricular propio: Tecnología de la Información.

TI -Tecnologías de la Información- no es lo mismo que TIC -Tecnologías de la Información y la Comunicación-. Y la diferencia no es sólo la "C" del final.

- Las TIC en la

educación, es la utilización de los recursos digitales para la enseñanza

de las distintas asignaturas. Es tomar a la computadora (hardware) y

sus programas (software) como una herramienta más para el aprendizaje.

Pero eso NO es Informática.

- En cambio una

definición de TI: "Las TI abarcan el dominio completo de la

información, que incluye al hardware, al software, a los

periféricos y a las redes. Un elemento cae... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 21:58 · Sin comentarios

· Recomendar |

| |

|

21 de Marzo, 2015

□

General |

|

|

Uno de los principales focos de seguridad en los que deben trabajar las empresas es en la seguridad de los dispositivos móviles por parte de los empleados. Muchas de las organizaciones no han tomado consciencia del riesgo que trae para la compañía la mala gestión de los móviles. ¿Cómo enfrentarlo?

Hablamos con Diego Samuel Espitia, profesional desarrollo de negocios B2B – Seguridad digital en Telefónica Movistar, explica algunas recomendaciones para que la empresas y sus empleados puedan proteger la información de la organización.

Reporte Digital: ¿Qué tipo de estrategias hay que tener en cuenta a la hora de proteger la información en las grandes empresas?

Diego Espitia: Fuera de estrategias técnicas y tecnológicas de seguridad, lo que se tiene que implementar es conciencia y cultura del manejo

de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:07 · Sin comentarios

· Recomendar |

| |

|

16 de Marzo, 2015

□

General |

|

|

Fueron 37 minutos los que se necesitaron para salvar a toda la humanidad. Stanislav Petrov tuvo que tomar la decisión más difícil de su vida. Un satélite ruso

acababa de detectar el lanzamiento de un misil americano, así que su

deber era informar de ese hecho. Pero si informaba de ese hecho, se

desencadenaría una guerra nuclear de proporciones inmensas. Tal vez otra

persona se hubiera limitado a cumplir ciegamente las órdenes, o se hubiera dejado influir por su propia ideología

o por la paranoia. Pero en aquellos cruciales minutos, el destino de la

humanidad estuvo en sus manos. En las manos de un sólo hombre Stanislav Petrov, un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:55 · Sin comentarios

· Recomendar |

| |

|

12 de Diciembre, 2014

□

General |

|

|

Tal vez hayan ido a congresos o conferencias de seguridad informática. En muchos de ellos, no

faltan los patrocinadores que, ubicados estratégicamente, prácticamente obligan a los asistentes a

pasar por sus puestos para

que vean sus nuevos productos de todo tipo. "Protéjase contra las amenazas de hoy día", dicen.

"¿Está su empresa preparada para los ciberdelitos?", preguntan. "El nuevo SecWeb X: Si no lo tiene,

está indefenso", afirman. "Soluciones empresariales para asegurar lo que más importa: su negocio",

pregonan.

Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas y

que dispongo de un... Continuar leyendo Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas y

que dispongo de un... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 00:02 · Sin comentarios

· Recomendar |

| |

|

11 de Diciembre, 2014

□

General |

|

|

Utilizamos en muchas ocasiones VirtualBox para gestionar maquinas

virtuales. Sin embargo en muchas ocasiones el proceso de construir

máquinas virtuales es cuando menos tedioso. Vagrant

es un software que nos permite construir nuestras máquinas virtuales de

una forma rápida y automática a través del concepto que denominan "box"

o caja. Para que Vagrant nos funcione necesitamos tener instalado VirtualBox.

Una vez que tenemos configurado VirtualBox en nuestro equipo el

siguiente paso sería construir una máquina virtual desde cero. Esto nos

llevaría un periodo de tiempo entre 15 minutos a varias horas dependiendo de nuestras necesidades. En vez de enfocar de esta forma nos podemos instalar Vagrant.

¿Qué es Vagrant?

Es una herramienta que nos genera máquinas virtuales a través de imágenes previamente construidas y que están disponibles en la comunidad. A estas máquinas se las... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:29 · Sin comentarios

· Recomendar |

| |

|

07 de Diciembre, 2014

□

General |

|

|

Falta

poco menos de un mes para que comience 2015 y las principales compañías

de seguridad están publicando sus previsiones para el año que viene.

Uno de los primeros ha sido Kaspersky Lab quien predice que los ataques

se llevarán a cabo contra las propias entidades bancarias en vez de

contra los usuarios.

Kaspersky Lab acaba de publicar sus

predicciones para 2015 en lo que a la parte de seguridad se refiere.

Así, y para la firma, el año que viene se producirán grandes

ciberataques dirigidos a los propios bancos, se desarrollarán nuevos

programas maliciosos que facilitarán en robo de dinero en efectivo

directamente desde los cajeros y se incrementarán los problemas de

privacidad.

En este sentido, la

multinacional rusa cree que los ataques contra los sistemas de pagos

virtuales llegarán a Apple Pay, y se producirán ataques contra

impresoras en red y otros dispositivos conectados. “Esperamos ver... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:03 · Sin comentarios

· Recomendar |

| |

|

28 de Septiembre, 2014

□

General |

|

|

The Pirate Bay es el sitio el tracker

de Torrent más grande del mundo, maneja millones de peticiones y está

en el top 100 de los sitios web más visitados de Internet.

Recientemente, el equipo de The Pirate Bay ha revelado que mediante un uso realmente "imaginativo" de servicios de Cloud pudieron lograr evitar la detección y redadas policiales de sus servidores virtuales.

TPB ya no posee ningún servidor físico y utilizan "máquinas virtuales" a través de hosting comerciales, incluso sin que estas empresas sepan de quién se trata. Según el informe de TorrentFreak

informe, TPB tiene 21 instancias de máquina virtuales (VMs) que se

alojan en distintos proveedores cloud. De esta forma ahorran costos,

garantizan un mejor uptime, permiten que el sitio sea más "portátil" y por lo tanto se hizo más difícil de derribar.

TPB opera utilizando 182GB de RAM y 94 núcleos de CPU, con una capacidad

de almacenamiento ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:05 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Foto de https://twitter.com/paoladel

Foto de https://twitter.com/paoladel