« Entradas por tag: redesMostrando 21 a 30, de 92 entrada/s en total:

|

20 de Mayo, 2015

□

General |

|

|

NetUSB es una tecnología propietaria desarrollada por la empresa taiwanesa KCodes para proveer la funcionalidad "USB sobre IP".

A grandes rasgos cualquier dispositivo USB como una impresora, un disco

portátil, etc. conectado a un sistema Linux embebido como un router, un

punto de acceso o una caja dedicada, estará disponible en red mediante

un driver de kernel Linux que ejecuta un servidor en el puerto TCP 20005.

Luego el cliente instalará un software (disponible para Windows y OS

X), conectará al servidor y será como si el dispositivo USB estuviera

conectado en local.

Para la conexión cliente-servidor es necesario pasar primero una autenticación que se realiza mediante claves AES estáticas

en ambos extremos. Durante el inicio de la conexión el cliente envía el

nombre de equipo y puede especificar la longitud de dicho nombre. Si se

especifica con más de 64 caracteres se producirá un desbordamiento de

buffer en el stack del kernel del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:34 · Sin comentarios

· Recomendar |

| |

|

11 de Mayo, 2015

□

General |

|

|

Además de las ponencias magistrales con los ponentes que ya conocéis, en

las jornadas X1RedMasSegura 2015 vamos a tener la suerte de contar con

tres mesas de Excepción.

Mesa "Policías en la Red"

Representantes de distintos cuerpos policiales nos hablarán sobre su

presencia en la Red, donde trasladan su labor policial, no solo en una

continua lucha contra el cibercrimen, también con una constante labor de

concienciación dentro y fuera de Internet y trasladando las labores de

información y contacto con el ciudadano también en la red de redes.

|

|

|

|

publicado por

alonsoclaudio a las 13:39 · Sin comentarios

· Recomendar |

| |

|

09 de Mayo, 2015

□

General |

|

|

El " sexting"

(publicar imágenes íntimas falsas o reales de alguien) es una de las

modalidades más comunes hoy en día. Así lo asegura Sandra Liliana

Rivera, especialista en familia y en trabajo social de la Corporación

Corpolatin, entidad que maneja la línea 106, donde se hacen muchas de

las denuncias de acoso a menores. La experta conversó con El País y dio

claves para enfrentar este problema.

¿Cuáles son las señales que me indican que hay un caso de ciberacoso?

A veces los adolescentes pueden hacer bromas a través de medios

electrónicos, pero se convierte en ciberacoso cuando ya es algo

prolongado en el tiempo. Hay una insistencia y una intención permanente

de hacer daño, de disminuir sicológicamente al otro.

¿Cuál es el trasfondo de estos casos?

Tiene que ver con las relaciones interpersonales entre los

adolescentes. Los chicos generalmente tienen dificultades en sus

relaciones y, en algunos casos, usan estos medios para hacer daño al

compañero. Hay... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:18 · Sin comentarios

· Recomendar |

| |

|

08 de Mayo, 2015

□

General |

|

|

El pasado 22 de abril, la Policía de Investigaciones de Chile puso en

marcha una campaña para evitar el grooming, el acoso a menores de edad

por parte de adultos que se inventan una identidad para engañarles y que

puede terminar en abusos sexuales. Para que su mensaje llegara con más

fuerza, decidieron jugar en el mismo terreno que su público potencial.

Su vídeo distribuido por Facebook

desde el pasado miércoles cuenta en cinco días con más de 5 millones de

visualizaciones y ha conseguido salir de las fronteras chilenas.

La historia del spot muestra a una adolescente que, teóricamente, va a

tener una cita con un chico al que ha conocido a través de Facebook. “ Me encanta cómo es, además de que tenemos hartas cosas en común”. “ Él es especial, es que no es como mis compañeros. Es como más preocupado”, dice la menor.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:04 · Sin comentarios

· Recomendar |

| |

|

30 de Abril, 2015

□

General |

|

|

Convertir Raspberry Pi en router/firewall.

Las grandes ventajas de una Raspberry

Pi como arquitectura hardware son: su reducido tamaño, su alta

capacidad de proceso en relación a su tamaño y su escaso coste. Estas

son las características ideales para convertir este hardware en un

firewall/router, que podemos desplegar provisionalmente en cualquier

punto de la red, de una forma fácil y rápida.

Existen dos sistemas ideales para convertir una Raspberry Pi en un router/firewall: ThalOS y raspenwrt (una adaptación de openWRT para Raspberry Pi).

ThalOS, es un sistema operativo completo basado en la

distribución Raspbian hardfp, para la plataforma Raspberry Pi. El

objetivo de ThalOS es ser un sistema extremadamente pequeño y seguro

para el uso de Raspberry Pi como un router/firewall. Todo el sistema

ocupa sobre 500 MB y es básicamente una instalación raspbian

debootstrapped con: configuraciones especiales de raspbian, alguna

configuración personalizada y un ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 00:33 · Sin comentarios

· Recomendar |

| |

|

27 de Abril, 2015

□

General |

|

|

La red social de 140 caracteres presentó una nueva estrategia para combatir el cyberbullying en la plataforma. Según reportó The Guardian, Twitter presentó un nuevo filtro diseñado para prevenir automáticamente que los usuarios vean mensajes amenazadores.

Ahora, los usuarios podrán filtrar tanto los mensajes directos como los

mensajes en el ‘timeline’. Además, la compañía también bloqueará

amenazas indirectas de violencia y suspenderá temporalmente a cuentas

que no sigan las políticas de uso de la red social.

En palabras de Dick Costolo, CEO de Twitter: “Somos un desastre

batallando contra el abuso y los trolls en la plataforma, y lo hemos

sido durante años. Realmente estoy avergonzado por la forma tan pobre

con la que hemos batallado con este problema durante mi posición como

CEO. Es absurdo. No hay excusa para esto. Asumo toda la responsabilidad

por no ser más agresivo con esto. No es la culpa de nadie, salvo mía y

es muy vergonzoso”.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:57 · Sin comentarios

· Recomendar |

| |

|

25 de Abril, 2015

□

General |

|

|

Los que se apropiaron del espacio son adolescentes que canalizaron la

necesidad de mostrarse en un foro administrado por una persona anónima.

Las imágenes de alto contenido erótico y pornográfico invaden por estos

días diferentes soportes digitales sin ningún tipo de control: la

situación fue alertada a UNO por sus lectores a través de mensajes.

Llegar hasta el material no demandó mucho esfuerzo ni tiempo, solamente

disponer de una cuenta de Twitter. Una vez dentro de ella es posible

acceder (sin ningún tipo de filtro ni restricción) a imágenes de jóvenes

desnudas -en su mayoría-, aunque también aparecen varones exhibiendo

sus partes íntimas.

Cada fotografía posteada está acompañada de un mensaje en tono agresivo

revelando información privada y lo más grave es que se publica la

identidad de la persona.

Los “protagonistas” de esta nueva modalidad que los expertos denominan

ciberacoso o grooming son jóvenes que en muchos casos desconocen la

peligrosidad que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:51 · Sin comentarios

· Recomendar |

| |

|

19 de Abril, 2015

□

General |

|

|

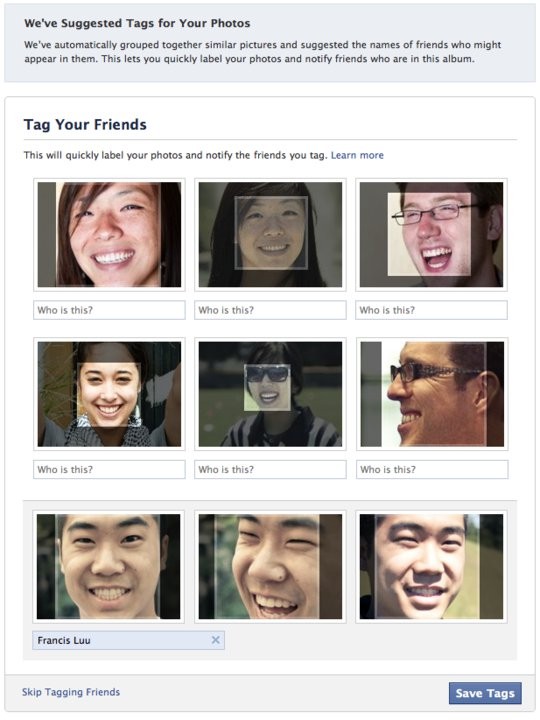

Muchas veces las separaciones de parejas con hijos son traumáticas y se

realzan las personalidades de cada padre, el permisivo y el estricto.

Dentro de las múltiples causas de peleas que pueden aparecer, cabe

preguntarse si un padre puede prohibir que el otro suba fotos de sus

hijos menores en redes sociales.

Cualquiera de los cónyuges puede oponerse a que el otro “cuelgue” fotos de sus hijos menores.

La pregunta que debemos formularnos a continuación es: ¿Es recomendable subir fotos de nuestros hijos menores a redes sociales?

Dice la frase “ En Internet ten cuidado con tus hijos … No todo el mundo es quien dice ser”,

y revela una gran verdad. Por ello, en primer lugar siempre se

recomienda que los perfiles no sean públicos, de modo que cualquier

usuario de la red social pueda ver fotografías de tus hijos.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:05 · Sin comentarios

· Recomendar |

| |

|

17 de Abril, 2015

□

General |

|

|

Centralizar logs, es una medida

imprescindible en la seguridad de sistemas de una red, ya que permite

acceder a ellos de una forma rápida. Además es muy útil para detectar

una intrusión y analizar las consecuencias de dicha intrusión.

Centralizar logs es fácil con un sistema de información y gestión de

eventos de seguridad, SIEM (tambien llamado SIM o SEM). La tecnología

SIEM ofrece análisis en tiempo real de alertas de seguridad generados

por el hardware y las aplicaciones de red. Básicamente almacena logs de

varios sistemas, elabora informes y plantea las alertas. Aquí les dejo

una lista de sistemas SIEM de código abierto para diferentes

plataformas.

Zabbix.

Un sistema de monitorización de la red y sus componentes. Está basado en

un entorno Web, desde donde se puede configurar y visualizar el estado

de todos los servicios que soporten SNMP y sistemas de la red.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:23 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Marzo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | 29 | | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|