« Entradas por tag: redesMostrando 31 a 40, de 92 entrada/s en total:

|

23 de Diciembre, 2014

□

General |

|

|

El malware

es la principal herramienta de los cibercriminales y de los principales

ciberataques en organizaciones empresariales. En estos tiempos la

detección y eliminación de malware

no es suficiente, es de vital importancia entender: cómo funcionan, lo

que harían en los sistemas cuando se despliega, comprender el contexto,

las motivaciones y los objetivos del ataque. De esta manera entender los

hechos y responder con mayor eficacia para protegerse en el futuro. Hay

infinidad de contextos en los que se puede necesitar implementar un

entorno limitado, desde el análisis de una violación interna, recolectar

datos procesables y analizar posibles amenazas. Para poder comprender

todos esto, lo ideal es montar un laboratorio de malware,

en este post tratare sobre varias herramientas de software libre para

dicho cometido como: Cuckoo Sandbox, Viper, FakeNet y Zero Wine... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:32 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

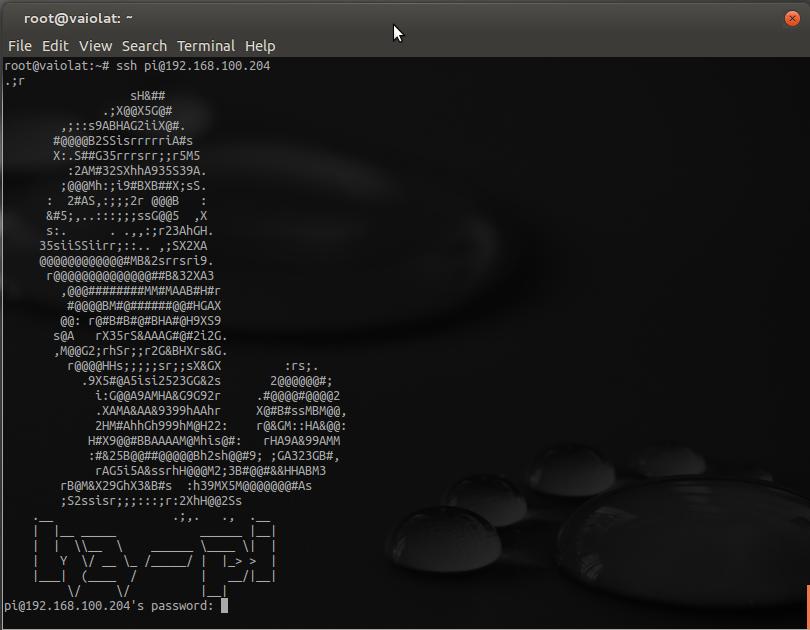

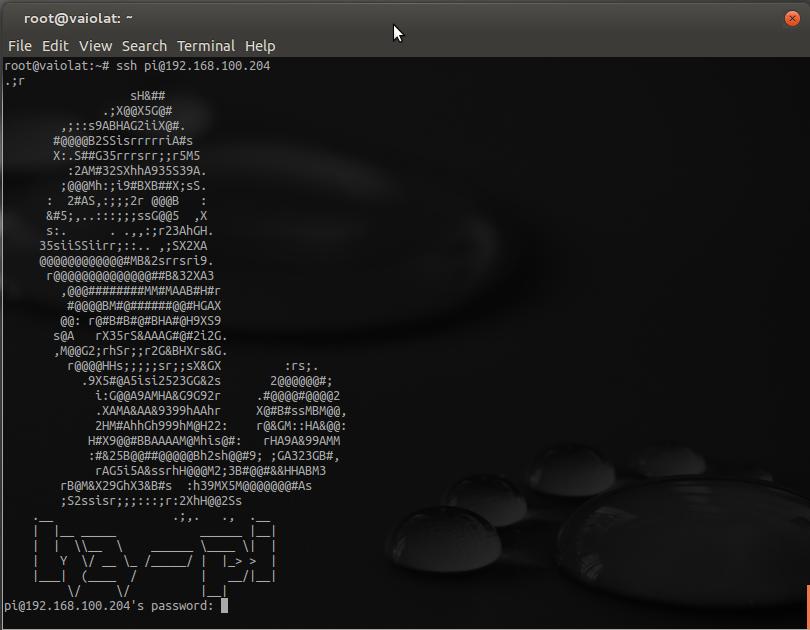

Ha-Pi es una imagen de Debian

“squeeze” debian6-19-04-2012, con herramientas para realizar test de

penetración, desde la plataforma hardware Raspberry Pi (un pequeño ordenador con la arquitectura ARM, con sistema operativo embebido).

Posee las siguientes herramientas:

- Aircrack Ng Suite

- Reaver-WPS

- Metasploit

- Nmap

- Ettercap

- Scapy

- SET

- Screen

- Beef

- MACchanger

- Tshark

- Sqlmap

- Evilgrade

- Nikto

- Hydra

- Skipfish

- Kismet

Con soporte para los siguientes lenguajes:

- Ruby 1.9.3 (con rvm)

- Python 2.6.6

- Perl 5.10.1.

En proceso de adaptar herramientas como:

Y funcionalidades como:

- Control remoto a través de 3G.

- Conectividad con base de datos Metasploit.

- Interacción entre las distintas... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 17:10 · Sin comentarios

· Recomendar |

| |

|

15 de Diciembre, 2014

□

General |

|

|

Seguro

que todavía resuenan en vuestros oídos noticias sobre la presencia de

backdoors en muchos modelos de routers. D-Link, Netis, Netgear, Linksys,

Belkin, TRENDnet, MediaLink, Sercomm ... la lista es muy larga.

Si

tu también quieres hacerte el "chino" y vender en eBay tu viejo router

con un regalo sorpresa añadido (es broma, no seais malos), puedes usar

RPEF...

En la Defcon 20, Michael Coppola presentó una herramienta en Python llamada RPEF (Router Post-Exploitation Framework) con la que automatiza el proceso para añadir un backdoor en un buen número de firmwares para distintos modelos de routers SOHO:

- Belkin: F5D7230-4_v1xxx

- D-Link: DIR-601_1.01NA y DIR-601_2.01NA

- Linksys: WRT120N_1.0.07_(Build_02)

- NETGEAR: WGR614v10_1.0.2.26NA, WGR614v9_1.2.30NA, WNDR3700v1_1.0.16.98NA, WNDR3700v2_1.0.0.12 y WNR1000v3_1.0.2.26NA

-... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:52 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El mundo de internet al que ya casi nos habíamos acostumbrado, ha

cambiado considerablemente con la expansión de la conectividad móvil. La

primera consecuencia ha sido la conectividad permanente, que nos lleva a

estar todo el día conectados recibiendo y enviando mensajes, correos,

imágenes, etc. La segunda consecuencia es la bajada en la edad de inicio

en cuanto al acceso a internet, que está convirtiendo en habitual el

ver a niños de 12 años realizando selfies y enviándolos por Whatsapp. De

hecho, según los datos manejados por el INE, nada menos que el 70% de

los niños españoles de 12 años ya tiene su propio smartphone. Y la

tercera, la que más me cuesta asimilar, es el desembarco del mundo de

las aplicaciones móviles –apps-.

Entiendo que mucha gente tenga la necesidad de estar permanentemente

conectada, o que simplemente no pueda evitarlo. Entiendo también que los

niños quieran tener un smartphone, ya que les permite comunicarse con

sus amigos, escuchar música,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:53 · Sin comentarios

· Recomendar |

| |

|

07 de Diciembre, 2014

□

General |

|

|

Twitter anunció que reforzará medidas de precaución para evitar que esta red social se use con fines de acoso o sirva para la publicación de mensajes injuriosos y violentos.

El servicio de mensajería instantánea aseguró que estaba mejorando los

procedimientos que permitirán denunciar este tipo de comportamientos a

través de un teléfono celular.

"Y para permitir reacciones más rápidas, hemos realizado varias

mejoras a las herramientas y procedimientos que permiten verificar los

tuits y las cuentas", escribió en un blog Shreyas Doshi, director de gestión de productos y seguridad de usuarios.

Las actualizaciones están disponibles para una cantidad reducida de

usuarios, por el momento, y lo estarán para todos los usuarios en las

próximas semanas.

"Estamos lejos de haber terminado con este tipo de cambios. En los

meses por venir, podrá... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:07 · Sin comentarios

· Recomendar |

| |

|

04 de Diciembre, 2014

□

General |

|

|

En

este mundillo estamos cansados de repetir que se sustituya FTP y telnet

por sus respectivos equivalente seguros: SCP, FTPS, SFTP, SSH... pero

después de tantos años se siguen utilizando :(

Hoy vamos a hacer una pequeña demostración de la inseguridad del uso de estos protocolos no cifrados capturando tráfico mediante un firewall y obteniendo las contraseñas en claro.

En

la vida real el firewall podría ser la máquina de un atacante, el cuál

tendría la misma facilidad para robar credenciales simplemente esnifando

el tráfico en un nodo que está en medio del camino de nuestra conexión

cliente-servidor. Y no sólo el atacante podría ser una persona hábil que

ha envenenado ARP y ha conseguido hacer un MiTM... en este gran

entramado que es Internet, un ISP o hasta el administrador de red de una

empresa podría estar vigilando..... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:27 · Sin comentarios

· Recomendar |

| |

|

03 de Diciembre, 2014

□

General |

|

|

Mason es una herramienta que construye interactivamente un cortafuegos utilizando ipfwadm o ipchains de Linux. Para configurar un cortafuegos

con Mason solo hay que ejecutarlo en la máquina destinada a cortafuegos

y habilitar todos los tipos de conexiones que se desee que el servidor

de seguridad permita. Mason analiza el trafico de red y muestra una

lista de reglas de firewall que permiten y bloquean esas conexiones.

Mason fue diseñado específicamente para facilitar la tarea de construir razonablemente un buen firewall

de filtrado de paquetes para los sistemas que están bajo su control. Su

función es la de convertir las entradas del registro que produce el

núcleo Linux en comandos de ipfwadm o ipchains, para que el usuario los

utilice configurar el ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:33 · Sin comentarios

· Recomendar |

| |

|

02 de Diciembre, 2014

□

General |

|

|

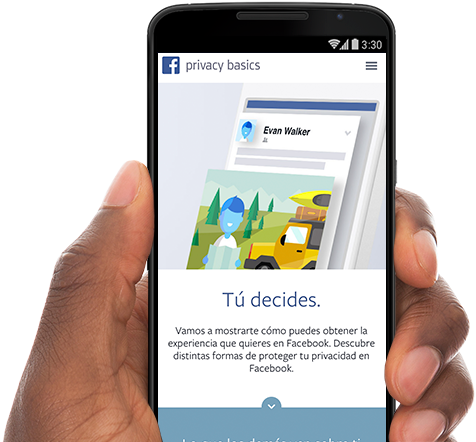

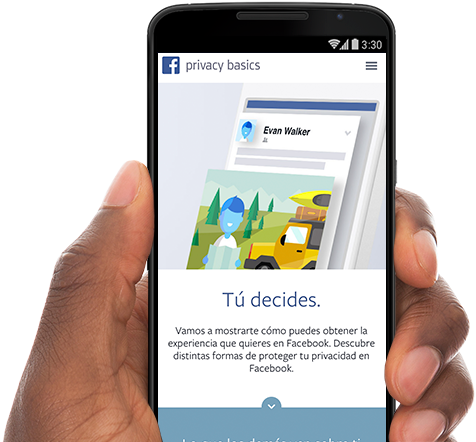

Todos

los cambios se aplicarán a partir del 1 de enero de 2015 a los usuarios

que posean una cuenta en Facebook o en otros productos y servicios de

la compañía, como puede ser la aplicación de mensajería para móviles

"Messenger".

El anuncio de la firma californiana fue acompañado por un sitio web especial, llamado " Aspectos básicos de la privacidad",

donde la compañía destaca los tópicos principales incorporados y cómo

los usuarios pueden proteger algunos aspectos de sus datos privados.

El cambio en las políticas de privacidad se corresponden con nuevas

funcionalidades que hoy requieren de permisos por parte del usuario,

como es el caso de la ubicación geográfica desde donde se realiza la

conexión.

En cuanto al tipo de información que se recopilará, se destacan "los

datos incluidos en el contenido que proporcionas o relacionados con él,

como el lugar donde se hizo una foto o la fecha de creación de un

archivo. También recopilamos información sobre el uso que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 01:23 · Sin comentarios

· Recomendar |

| |

|

29 de Noviembre, 2014

□

General |

|

|

Hace unas semanas, informábamos que habían sido publicadas 5 millones de cuentas y contraseñas de GMail y la mía estaba en ese grupo de cuentas.

El archivo con cuentas y passwords, que estaba alojado en un foro ruso,

fue limpiado por los administradores del foro y quedaron disponibles

solo las cuentas de correo, sin las contraseñas asociadas.

Sabiendo que mi cuenta de GMail era una de las involucradas en la

publicación, pude verificar en un foro italiano, que la contraseña que

se mostraba no era la que utilizaba en GMail y que en realidad nunca

había usado esa palabra clave en ese servicio, aunque sí la había

utilizado en un foro. Esto habla a las claras de los intentos de engaños

de los cuales se pueden valer los delincuentes... pero eso quedará para

otro día.

Esta situación dió pie para que lleguen muchos correos de phishing y

correos válidos de servicios a los cuales me encuentro suscripto con esa

cuenta de correo. Una de las empresas preocupadas por la situación es... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:24 · Sin comentarios

· Recomendar |

| |

|

28 de Noviembre, 2014

□

General |

|

|

Ni siquiera los gerentes de Twitter se libran de publicar por error mensajes reservados en la red social: el jefe de Finanzas, Anthony Noto, publicó un tuit, ya borrado, sobre la inminente compra de una firma cuyo nombre no especificó.

"Sigo pensando que deberíamos comprarla", escribió en la noche

del lunes, según recogen varios medios. "Tengo un plan", añadía en el

mensaje luego borrado. No está claro a quién iba dirigido el mensaje,

sino sólo que esta persona debía reunirse a mediados de diciembre con un

representante de la firma que quieren comprar. Un portavoz de Twitter

confirmó a la agencia Bloomberg que Noto envió por error de forma

pública un mensaje privado. Las acciones de Twitter no sufrieron ningún

cambio por la metida de pata.

Twitter cuenta con un perfil personal de mensajes públicos, pero también el chat privado "Direct Message DM",

que sólo recibe el destinatario. Pero es bastante común que los

usuarios se equivoquen y... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:05 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Todos

los cambios se aplicarán a partir del 1 de enero de 2015 a los usuarios

que posean una cuenta en Facebook o en otros productos y servicios de

la compañía, como puede ser la aplicación de mensajería para móviles

"Messenger".

Todos

los cambios se aplicarán a partir del 1 de enero de 2015 a los usuarios

que posean una cuenta en Facebook o en otros productos y servicios de

la compañía, como puede ser la aplicación de mensajería para móviles

"Messenger".