|

03 de Julio, 2015

□

General |

|

|

Hola a todos. El lenguaje SQL (Structured Query Language o Lenguaje de Consulta Estructurado)

es de gran importancia para el manejo de bases de datos debido a la

gran cantidad de operaciones que con este se pueden realizar.

Para quienes trabajamos en el mundo de la informática, especialmente

para quienes programan completos sistemas en los que se incluya el

manejo de mucha información, es sumamente importante conocer el lenguaje

SQL y todos los comandos que este proporciona para tener un completo

control sobre las bases de datos, por ello hoy les traigo un

completísimo curso que los instruirá para conocerlo de principio a fin.

Esta completa guía de SQL te explicará paso a paso,

en 50 sencillas lecciones, los conceptos fundamentales, y todos los

comandos necesarios para dominar el acceso a cualquier base de datos.

Completamente en español, disponible en formato web y en versión para

móviles.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:01 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

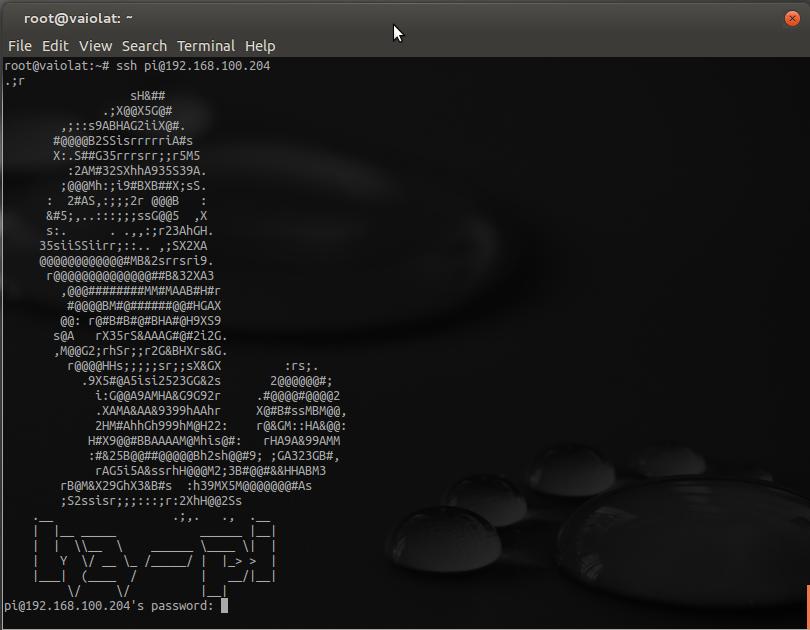

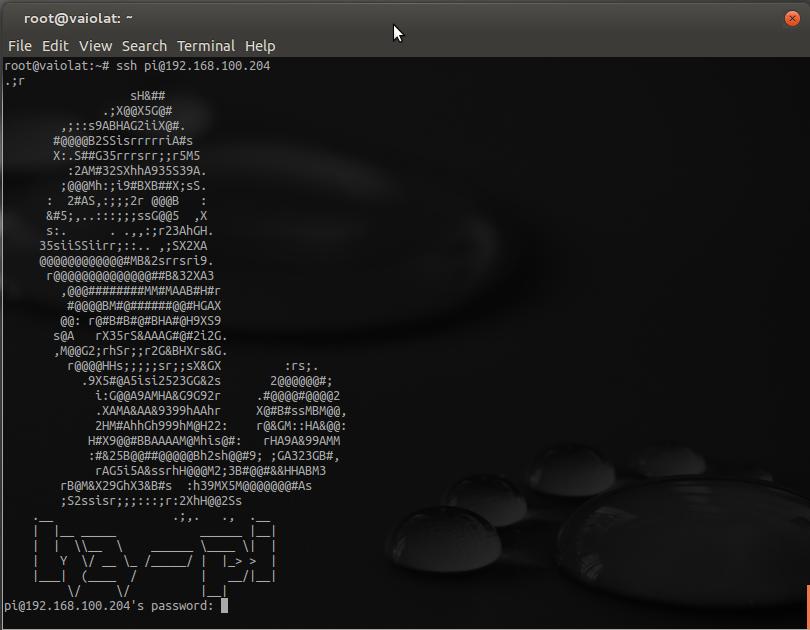

Ha-Pi es una imagen de Debian

“squeeze” debian6-19-04-2012, con herramientas para realizar test de

penetración, desde la plataforma hardware Raspberry Pi (un pequeño ordenador con la arquitectura ARM, con sistema operativo embebido).

Posee las siguientes herramientas:

- Aircrack Ng Suite

- Reaver-WPS

- Metasploit

- Nmap

- Ettercap

- Scapy

- SET

- Screen

- Beef

- MACchanger

- Tshark

- Sqlmap

- Evilgrade

- Nikto

- Hydra

- Skipfish

- Kismet

Con soporte para los siguientes lenguajes:

- Ruby 1.9.3 (con rvm)

- Python 2.6.6

- Perl 5.10.1.

En proceso de adaptar herramientas como:

Y funcionalidades como:

- Control remoto a través de 3G.

- Conectividad con base de datos Metasploit.

- Interacción entre las distintas... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 17:10 · Sin comentarios

· Recomendar |

| |

|

05 de Noviembre, 2014

□

General |

|

|

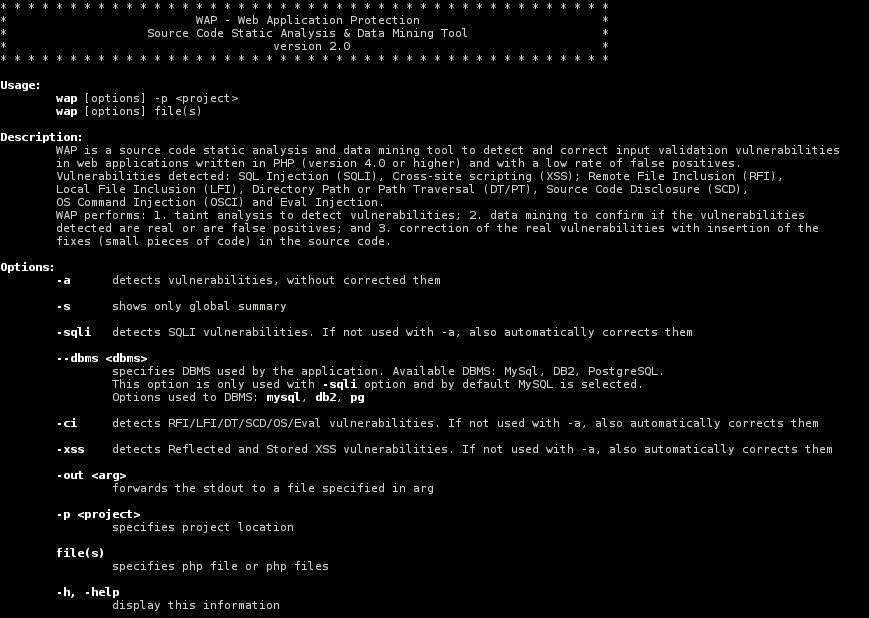

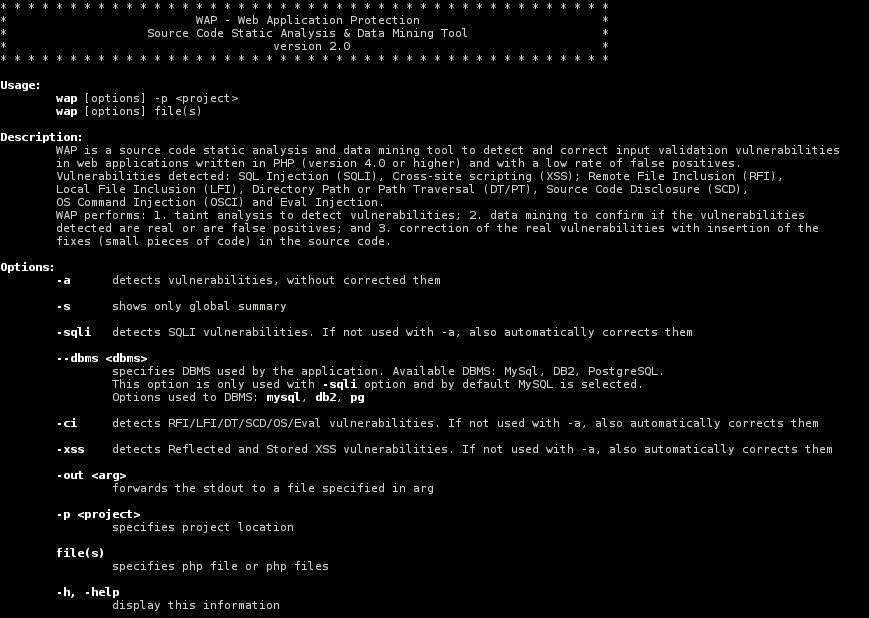

Con la herramienta WAP (web application protection) es posible detectar y

corregir automáticamente vulnerabilidades de validación de entrada en

aplicaciones Web escritas en lenguaje PHP (versión 4.0 o superior). WAP

es una herramienta de análisis estático para: detectar vulnerabilidades,

seguimiento de las entradas de los usuarios maliciosos y comprobar si

llegan las llamadas de funciones sensibles. Cuenta con una baja tasa de

falsos positivos porque se ha implementado un módulo de minería de datos

para predecir los falsos positivos cuando se detecta vulnerabilidades.

WAP analiza semánticamente el código fuente. Más precisamente, realiza

el análisis del flujo de datos para detectar las vulnerabilidades de

validación de entrada. El objetivo del análisis es rastrear registros

maliciosos insertados por los puntos de entrada ($ _GET y $ _POST) y

verificar funciones de PHP que pueden ser explotadas por alguna... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:23 · Sin comentarios

· Recomendar |

| |

|

31 de Octubre, 2014

□

General |

|

|

|

|

|

active, directory, apt, connection, string, parameter, pollution, cspp, excel, hacking, sql, server, wind |

|

|

publicado por

alonsoclaudio a las 10:34 · Sin comentarios

· Recomendar |

| |

|

31 de Octubre, 2014

□

General |

|

|

Las inyecciones SQL han sido tradicionalmente uno de los vectores de

ataque más utilizados por los atacantes. De hecho, es una de las

técnicas más eficaces para el robo y la alteración de información

sensible. Sin embargo, no existe (aún) una marcada tendencia hacia la explotación de las llamadas bases de datos NoSQL,

o sea, bases de datos no relacionales pensadas para el almacenamiento

de grandes cantidades de información. De entre todas estas bases de

datos NoSQL, quizá el representante más ilustre sea MongoDB. ¿Es inmune a las inyecciones?

¿Qué es MongoDB?

El nombre MongoDB, viene del inglés "humongous" (inmenso). Es un sistema

de base de datos no relacional de código abierto y orientado a

documentos. MongoDB se basa en colecciones de documentos Json, lo que le

otorga una gran flexibilidad en cuanto a la naturaleza de la

información que almacena, puesto que puede haber documentos con

diferente esquema dentro de una misma colección.

De ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:28 · Sin comentarios

· Recomendar |

| |

|

09 de Agosto, 2014

□

General |

|

|

La noticia esta semana - entre toda la avalancha de noticias en el mundo de la ciberseguridad que se generan - ha sido para mí la de los 1.200 Millones de Identidades Robadas que estaban en manos de un grupo cibercriminal ruso, al que los investigadores han bautizado como CyberVor por eso de que Vor

significa criminal en ruso. Según explica la noticia publicada en la

web de la empresa, las técnicas que han utilizado los ladrones no son

para nada desconocidas para los que trabajan en seguridad.

Cómo construir una base de datos de identidades robadas

La primera de ellas es fácil, irse al mercado negro y comprar bases de

datos robadas de sitios web vulnerados. Estas bases de datos pueden ser

de muchos usuarios o de pocos, pero al final van sumando identidades. En

Internet ya es posible, simplemente buscando las guaridas de los

ladrones de identidad o gracias a los grandes volcados de bases de datos

conseguir unos buenos millones de ellas. En el caso de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:36 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|