Mostrando 11 a 20, de 22 entrada/s en total:

|

20 de Diciembre, 2013

□

General |

|

|

Hoy os voy a contar la historia por la que la curiosidad, en lugar de

matar al gato, me acabó llevando a terminar haciendo algo de ingeniería

inversa al software de control de un almacén. La aventura comenzó cuando

me topé con un sistema similar al que puede verse en la imagen

siguiente:

Figura 1: La máquina almacén automatizado

Figura 1: La máquina almacén automatizado

Como se puede apreciar, se trata de un almacén automatizado compuesto

por una serie de bandejas para guardar elementos varios, junto con un

sistema de traslación que nos acerca la plataforma de trabajo a la zona

deseada del almacén. La idea es que por medio de una buena catalogación

de los elementos, el sistema los localiza de forma automática.

El manejo del sistema de almacenaje automatizado se hace completamente

desde un terminal táctil que además está conectado a un software de

gestión de almacén que permite controlar las entradas y salidas de

elementos. Algo fundamental en almacenes de grandes... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:06 · Sin comentarios

· Recomendar |

| |

|

05 de Diciembre, 2013

□

General |

|

|

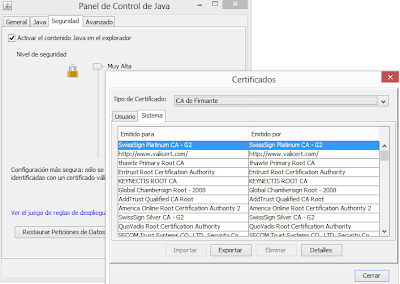

Keystore de CAs en Java

Los programas en Java pueden tomar forma de ficheros .jar,

.apk... según se usen para ejecutables, applets, programas para Android...

En

realidad no son más que zips con un formato muy característico. Los ficheros de este tipo firmados, además,

contienen en su interior una serie de archivos que permiten garantizar su

integridad y, en cierta forma, su procedencia gracias a un certificado. Los

certificados de los programas Java firmados, se validan en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:56 · Sin comentarios

· Recomendar |

| |

|

29 de Noviembre, 2013

□

General |

|

|

Hace algún tiempo, cuando estaba recopilando información para escribir

el artículo sobre la seguridad de los sistemas basados en PLCs que se llamó “Tu industria en mi manos”, creé una lista bastante extensa de equipos de automatización expuestos en Internet. Cuando el tiempo me lo permite - muy de tarde en tarde -, me dedico a volver a comprobar si los sistemas continúan “ vivos y expuestos”. Los resultados son desalentadores.

¿Es que nadie leyó el artículo o es que a nadie le importa realmente la

seguridad de sus automatizaciones? Lo más probable es que seguramente,

salvo a los que estamos cerca del mundo de la tecnología y la seguridad,

al resto de las personas no les llegan estas cosas.

Con las automatizaciones que me parecen más críticas hago un esfuerzo

extra, las analizo y busco algún dato que me ayude a ponerme en contacto

con el responsable de ellas de forma directa para poder ayudarle en la

manera que me sea posible. Y es así, de esta forma, como comienza esta... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:25 · Sin comentarios

· Recomendar |

| |

|

25 de Noviembre, 2013

□

General |

|

|

Ivan Fratric del equipo de seguridad de Google ha descubierto un fallo en nginx que podría permitir a un atacante remoto eludir restricciones de seguridad de algunas configuraciones.

nginx es un servidor web, open source y desarrollado casi íntegramente

en el lenguaje C, lo que le proporciona un alto rendimiento aprovechando

al máximo los recursos del sistema. Una prueba de ello es que viene por

defecto instalado en algunas distribuciones para Raspberry Pi. También

puede realizar la función de servidor Proxy inverso para HTTP, SMTP,

POP3 e IMAP.

La vulnerabilidad con CVE-2013-4547 se produce en peticiones URI que contengan el carácter ' espacio'

y no se encuentre escapado, concretamente no se comprueba el carácter

que haya a continuación de éste, pudiendo así eludir ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:33 · Sin comentarios

· Recomendar |

| |

|

14 de Noviembre, 2013

□

General |

|

|

"No recuerdo en el tiempo que he ejercido como juez y fiscal tal esmero

y esfuerzo para torcer una investigación", dijo el magistrado de la

causa

Vinader es el único detenido. Foto: Facebook

Walter Vinader, el único detenido por el crimen de Araceli Ramos

y la desaparición de Aída Amoroso, usó el correo electrónico de la

Departamental de Investigaciones (DDI) San Martín para desviar la

pesquisa y victimizarse en el expediente.

Así se desprende del auto de procesamiento con prisión preventiva que dejó preso al ex suboficial de Prefectura Naval y fue dictado por el juez de Garantías 3 de San Martín, Mariano Grammático Mazzari.

Según la resolución del juez, la maniobra consistió en que el propio Vinader

envió un mail desde la ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:24 · Sin comentarios

· Recomendar |

| |

|

06 de Noviembre, 2013

□

General |

|

|

Según ha informado Microsoft los

ataques se han observado de manera muy limitada y de forma cuidadosamente

realizada contra sistemas elegidos, principalmente en Oriente Medio y Asia del

Sur. También se señala que el exploit que se está empleado necesita la interacción

del usuario para que este abra un documento Word adjunto específicamente

manipulado.

El ataque detectado trata de

explotar la vulnerabilidad mediante una imagen (en formato TIFF) diseñada para

ello e incrustada en el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

04 de Noviembre, 2013

□

General |

|

|

Para la realización de una demostración durante la grabación de un

programa de Televisión sobre el espionaje a las personas decidimos

comprar un troyano para terminales smartphone bastante profesional. El

sistema funciona tal y como se explica en el libro de Hacking iOS: iPhone & iPad

con un panel de control basado en servicios web al que se conectará el

troyano para enviar los datos desde el smartphone y recibir los comandos

y al que también se conectará el administrador del troyano para acceder

a la información y manejar todos los datos.

En el caso de los dispositivos Android hay que conseguir que el terminal esté rooteado o que el usuario motu proprio decida instalarse el apk del troyano, ya sea vía ingeniería social o explotando algún bug que se descubra. En el caso de iPhone o iPad ya he contado varias veces las formas que existen para ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:23 · 1 Comentario

· Recomendar |

| |

|

27 de Septiembre, 2013

□

General |

|

|

Pero

de 1905, mientras trabajaba en una oficina de patentes, Albert Einstein

publicaba un artículo titulado "¿Depende la inercia de un cuerpo de su

contenido de energía?". Este fue el último de los cuatro trabajos que

publicó ese año en la revista Annalen der Physik . El primero explica el

efecto fotoeléctrico, el segundo es una prueba experimental que ofrece

sobre la existencia de los átomos, y en el tercero presentó la teoría de

la relatividad especial. En el cuarto artículo, Einstein explicó la

relación entre energía y masa. Es decir, E=mc² ¿Qué quiere

decir ? Esto significa que, desde el punto de vista de la física, la

energía y la masa son intercambiables. En la ecuación : "E" es la

energía, "m" es la masa y "c" es la velocidad de la luz.

Suena simple, y su simplicidad hace menospreciar la genialidad

realizada por Einstein para expresarlo con tanta elegancia. Masa y

energía son intercambiables. Además, una pequeña cantidad... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:21 · Sin comentarios

· Recomendar |

| |

|

27 de Septiembre, 2013

□

General |

|

|

El cofundador de Microsoft reconoció que la idea de

reiniciar un ordenador con una combinación de esas tres teclas fue responsabilidad de un ingeniero de IBM

Reuters

-

En una conferencia en la Universidad de Harvard, el magnate y creador de Windows (cuya

primera versión apareció en 1985) dijo que esa combinación ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:05 · Sin comentarios

· Recomendar |

| |

|

22 de Septiembre, 2013

□

General |

|

|

Las redes sociales como Facebook o Twitter tienen herramientas para bloquear y denunciar usuarios, pero su control acaba cuando la cuenta es eliminada del sistema. Facebook o Twitter

NO llevan sus acciones al mundo legal, identificando la ubicación y

nacionalidad real del acosador y la víctima, capturando las evidencias

necesarias y enviándoselas a los cuerpos de seguridad de cada país. No

es tarea de ellas, y por tanto no lo hacen.

La investigación de un caso de acoso

La tarea de investigación es responsabilidad de los cuerpos de seguridad de cada estado, y por tanto La Policía, Los Mossos, la Ertzaintza o la Guardia Civil en España,

y en cada país los cuerpos de seguridad correspondiente, serán los

encargados de construir un caso para detener y enjuiciar al acosador.

Para ello, hay que denunciar la situación de acoso ante los cuerpos de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:45 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|