No sé ni cuantas veces habré dicho eso de

"¡No toques eso!" en mi vida. Es como algo que regresa una y otra vez como el día de la marmota cuando un

luser

va a cargarse un sistema. Muchas veces el destino fatal del sistema

tiene su origen en una desgraciada manipulación hecha en virtud de esa

bendita ignorancia que les hace pensar que nada puede pasar por hacer

sólo clic ahí. Con los años me he hecho bastante

bofher y en muchas de las aventuras de

Wardog y el mundo me he sentido más que representado.

Una de mis experiencias pasadas ha venido a mi mente al recordar de qué forma tan sencilla un

luser se cepilló un

Windows 98 delante mía allá por el siglo pasado. Sí, supongo que muchos estaréis pensando que si

saltarse la seguridad de Windows era como era en aquel entonces, lo de hacer un ataque

D.O.S. desde

local_luser debería ser coser y cantar. Sí, lleváis razón.

Es por eso que una y otra vez he repetido esa frase del comienzo de este

post. En aquella ocasión en concreto la culpa la tuvo una opción que

añaden los programas de compresión en el sitio menos apropiado de todos:

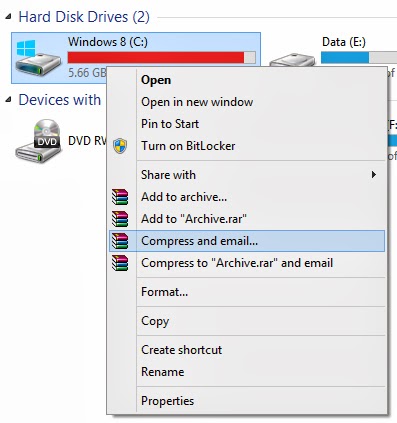

En el menú contextual de las unidades de disco.

|

| Figura 1: Menú contextual de unidad de disco con opciones de compresión |

Como se puede ver en la imagen, un luser puede toparse con

la opción de comprimir un disco a tiro de botón derecho, lo que en caso

de encontrarse sin espacio para descargar más porno puede llevarle a la

creencia de que si comprime el disco hará que el contenido ocupe menos y

pueda gozar de unos "Meguitas" más de almacenamiento para conseguir de una vez esa película de numeración romana que está descargando desde la red P2P de turno.

Con mala suerte, la herramienta de compresión que toque no hará una

estimación inicial del espacio que queda en el disco antes de que se

ponga a realizar su tarea, y ello lleve a que los pocos bits sin ocupar

con gozos y alborotos se llenen con el fichero temporal de compresión

que se está creando. Si el sistema es un Windows 98 como

el os contaba de la historia, lo más probable es que no arranque en el

futuro hasta que algún alma caritativa le deje algo de espacio para

moverse.

Con los años, me he hecho esta pregunta varias veces y no tengo claro a

quién echar la a culpa. Tal vez al sistema operativo por permitir que se

generen ficheros cuando el volumen de espacio libre es inferior a un

límite. Tal vez de la aplicación de compresión que acerca la posibilidad

de liarla parda al más peligroso de los depredadores de sistemas

operativos.... ¿Tal vez es el luser?

No lo sé, pero sí tengo claro que no es buena idea poner la opción de "

comprimir y enviar por correo electrónico" en una unidad de disco como

C:,

donde si está instalado el sistema operativo en ella (como en el 95% de

los casos), estaríamos hablando de un fichero comprimido de un tamaño

esperable superior al que un administrador de correo soportaría sin

arrancar alguna cabeza. Por favor, poned los objetos

punzantes fuera del

alcance de los

lusers.

Fuentehttp://www.elladodelmal.com

De Chema Alonso