Cada vez que tengo que entrevistar a gente durante cualquier tipo de proceso de selección, me gusta perder un poco de tiempo en

Internet para ver qué cosas interesantes encuentro de ese candidato por los vericuetos de la red, ya que en

20

minutos no es fácil sacar toda la información de esa persona y en unas

búsquedas por el ciber mundo puedes aprender mucho, sobre todo de

aquellas redes sociales que se usan para

"conocer gente y lo que surja".

Mucha gente cree que ligar en

Internet es fácil, pero no todo el mundo es consciente de la cantidad de información que se deja en la red durante el

“proceso de cortejo” y que esta información puede estar a

“tiro de buscador” para cualquiera que haga un poco de

hacking con ellos, como vamos a ver en este artículo.

|

| Figura 1: Badoo, una red para [...] tener una cita. |

Una de las redes sociales en las que suelo mirar es

Badoo,

ya que, aunque aparentemente si no estás registrado no puedes ver a los

miembros de esta comunidad y cuáles son sus comentarios, fotografías,

con qué otros miembros interactúan, etc…, inspeccionando el

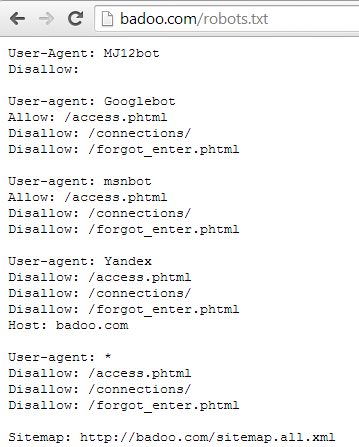

fichero robots.txt de Badoo

se puede observar que en él no aparece ninguna ruta sobre los perfiles

de sus usuarios, y que por tanto los buscadores puede que accedan a esos

datos.

|

| Figura 2: El fichero robots.txt de Badoo no restringe los perfiles de los usuarios |

Cualquiera podría pensar que dichos perfiles podrían estar indexados directamente en los motores de búsqueda, o que bien como

le ha pasado en la historia a Facebook o

Gmail esas

URLs

hubieran llegado allí por mala gestión de los enlaces y las opciones de

indexación y caché de los buscadores así que directamente probé a

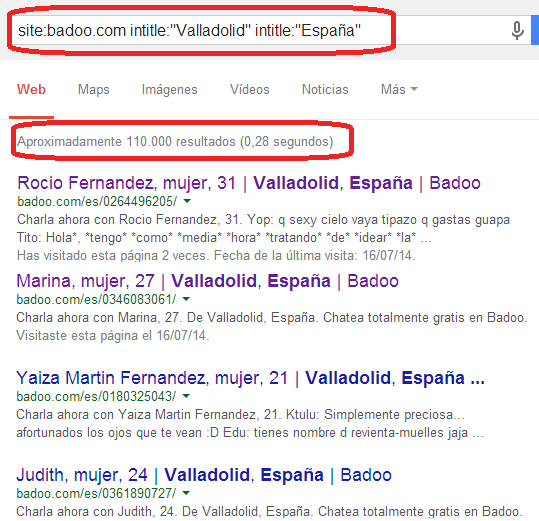

buscar usuarios de

Valladolid para ver qué información podría obtener de ellos en caso de que ésta fuera pública:

|

| Figura 3: Resultados devueltos por Google tras buscar a gente de Valladolid |

Por supuesto, si estás versado en el

hacking con buscadores, la experiencia te deja claro que hay que

buscar en Bing también, que algunos sitios limpian

URLs en

Google pero se olvidan de

Bing, como

ya le pasó a Facebook y también

a la propia Gmail, aunque al final hayan borrado también allí.

|

| Figura 4: Resultados de Valladolid en Badoo indexados en Bing |

Tras consultar el primer resultado ofrecido por

Google, pude comprobar que efectivamente era posible obtener información de los usuarios de la red aún sin estar dado de alta en ella:

|

| Figura 6: Perfil de Badoo público, con comentarios en abierto y números de teléfono |

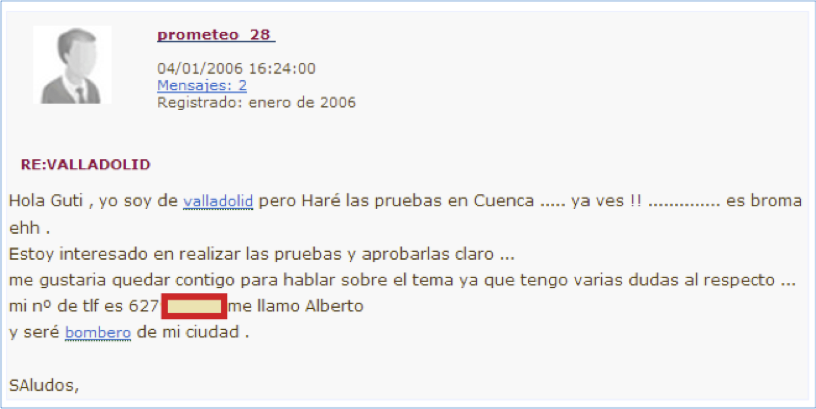

Sorprende que además pueda observase cuáles son los mensajes que

intercambian sus usuarios, ya que en alguno de ellos, como puede

observarse se pueden obtener números de teléfonos personal de los

usuarios de la red. Puede que pensaran que estaban poniendo un mensaje

privado o simplemente que les de lo mismo, que la gente puede

sorprendente siempre.

Llegados a este punto, el siguiente paso era aplicar un poco de

ingeniería social, ya que si algunos usuarios habían mostrado tanto

interés hacia un miembro de la red social dándole directamente su número

de teléfono personal, sería más que probable que también usaran alguna

aplicación de mensajería como por ejemplo

WhatsApp y hacer algo como lo

de

buscar los perfiles de contactos en los programas de televisión nocturnos. Y efectivamente, tras añadir al usuario en mi agenda de teléfono pude comprobar cómo realmente éste era un usuario de

Whatsapp y tenía una foto en su perfil.

|

| Figura 7: El perfil WhatsApp de la persona que dejó el comentario en el perfil de Badoo indexado por Google |

Para tener éxito en proceso de ingeniería

social, es interesante recabar

información de una víctima, así que, ya que disponía del número de su

teléfono móvil, volví a consultar los buscadores a ver qué información

mostraban en función del número de teléfono.

|

| Figura 8: Un comentario en un foro dejando su nickname y su número de teléfono |

Observamos cómo el usuario ha dejado el número de su teléfono móvil en más lugares por

Internet y que también utiliza el alias

prometeo_28; podemos inferir de este alias que su edad actual puede rondar los

36 años, ya que el año que en que dejé en mensaje de la figura anterior data de

2006.

Con toda esta información recabada, el último paso es muy sencillo, hacernos pasar por una chica de nombre

Rocío

y empezar a entablar una conversación para ir ganando su confianza y

así que nos vaya suministrando fotografías comprometedoras e incluso la

dirección de su domicilio…el límite lo pone tu imaginación.

|

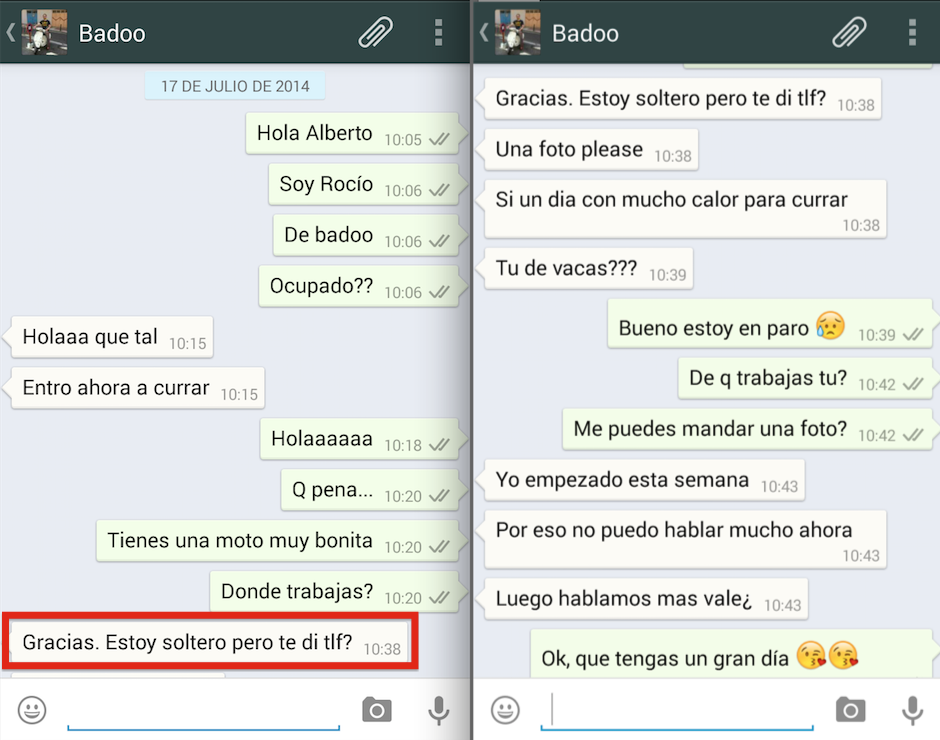

| Figura 9: El chat con prometeo_28 |

Observamos en la conversación de

Whatsapp que es una

persona soltera que ha empezado a trabajar esta semana, así que

seguramente no aprobaría las oposiciones de

bombero o quizás éstas no se

convocasen, quién sabe. Lo mejor es que pregunta si me dio el número de

teléfono.

¿Le decimos que se lo dio a todo el mundo al publicarlo en un comentario de Badoo y en un foro?

Si dejas mucha información tuya en

Internet, cualquier día

puedes tener un verdadero problema de seguridad en tu vida, y puede que

te acaben estafando. Cuida tus datos personales como si fuera tu vida,

que así lo son.... y cuidado con las chicas que te entran por

chat...

Autor: Amador Aparicio

Twitter: (@amadapa)

Fuente http://www.elladodelmal.com/2014/07/badoo-un-aspirante-bombero-y-algo-de.html

de Chema Alonso