Las redes sociales como Facebook o Twitter tienen herramientas para bloquear y denunciar usuarios, pero su control acaba cuando la cuenta es eliminada del sistema. Facebook o Twitter

NO llevan sus acciones al mundo legal, identificando la ubicación y

nacionalidad real del acosador y la víctima, capturando las evidencias

necesarias y enviándoselas a los cuerpos de seguridad de cada país. No

es tarea de ellas, y por tanto no lo hacen.

La investigación de un caso de acoso

La tarea de investigación es responsabilidad de los cuerpos de seguridad de cada estado, y por tanto La Policía, Los Mossos, la Ertzaintza o la Guardia Civil en España,

y en cada país los cuerpos de seguridad correspondiente, serán los

encargados de construir un caso para detener y enjuiciar al acosador.

Para ello, hay que

denunciar la situación de acoso ante los cuerpos de

seguridad poniendo una demanda, y entregar todas las pruebas, evidencias

e indicios que sean posibles. Cuanto más robustas sean las pruebas

mejor, ya que en muchas ocasiones será necesario solicitar datos de

direcciones

IP,

huellas digitales de conexión, o mensajes enviados ya borrados a los proveedores tecnológicos, como

Facebook,

Microsoft o

Google,

así que hay que darle el máximo de herramientas para argumentar su

petición, y de verdad que no siempre es fácil conseguir esos datos.

|

| Figura 1: Datos de colaboración de Microsoft con los cuerpos de seguridad |

En

el caso de Microsoft hay datos exactos de peticiones

que atienden de cada país, y sé de buena tinta cómo tiene estructurado

un equipo para agilizar cualquier denuncia de este tipo, aunque como

siempre no son perfectos. En otros proveedores a veces es más difícil de

conseguir, ya que no se han establecido las relaciones institucionales

adecuadas en todos los países, o porque la legislación en el país de

creación de esa empresa tienen una ley distinta a la del estado donde

tiene lugar el acoso. Hay muy trabajo de relación entre instituciones

policiales para solicitar información vías bi-laterales,

EuroPol o

InterPol. Es un trabajo arduo el de investigación, y que se ha endurecido después de todo lo sucedido con el

"escándalo" de espionaje masivo de la NSA.

|

| Figura 2: Sistema PRISM de "colaboración" de tecnológicas con NSA |

Por eso, es necesario recabar toda la información posible que demuestre la infracción. Decir: "Me puso algo amenazador por Facebook y lo borré, pero si le piden los datos a Facebook podrán comprobarlo" no es lo mismo que "Me dijo esto que pueden ver en esta copia firmada digitalmente".

Hay que intentar que los indicios sean lo más parecido a algo que se

pueda convertir en una prueba. Cualquier dato es una herramienta para

que el investigador policial pueda hacer mejor y más rápido su trabajo.

eGarante y la firma digital de evidencias

El servicio

eGarante proporciona

la tecnología necesaria para realizar la labor de obtener una evidencia

digital. Actúa como un testigo tercero independiente y genera un

documento en formato

PDF con un

screenshot de la web de la que queramos obtener la evidencia. Ese documento

PDF lleva a su vez una firma digital hecha por

eGarante - en calidad de testigo - y un sello de tiempo emitido por una entidad reconocida para acreditar el momento de la evidencia.

En el caso de acoso vía redes públicas como

Twitter se puede hacer uso del

servicio de eGarante para firmar digitalmente los twitts.

Así, si son borrados, siempre quedará constancia de que eso se digo.

También es útil para aquellos políticos o personajes públicos que

atentan al honor de las personas con salidas de tono de lo peor.

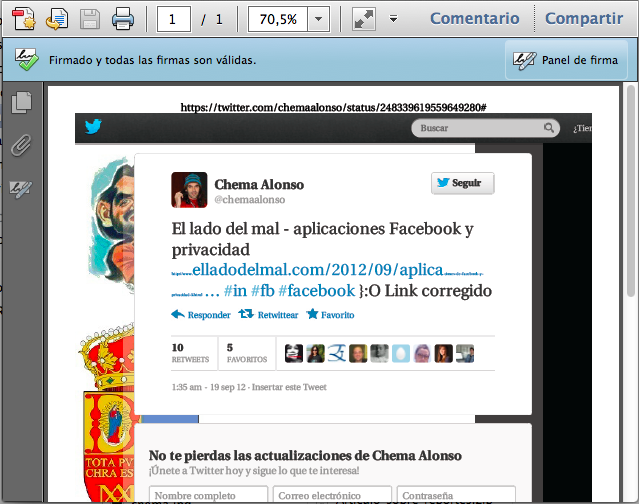

|

| Figura 3: Twitt firmado digitalmente con eGarante |

Otro servicio donde se puede conseguir una copia digital firmada, y que

es utilizado habitualmente por acosadores, son las notas que se

autodestruyen al cabo de un tiempo, de las que os hice en

un ejemplo con DestructingMessage.

|

| Figura 4: Nota autodestructiva firmada digitalmente por eGarante |

Mensajes Privados en Facebook o Twitter

El problema es si son mensajes enviados en privado por

Facebook,

Mensajes Directos en

Twitter, o correos electrónicos. En esos casos, para que el tercero, - en este ejemplo

eGarante - pueda constatar que se envió a una determinada hora ese mensajes, es necesario utilizar el

plugin de eGarante para Firefox,

que enviará los datos necesarios de la sesión para firmar la página en,

por ejemplo, la red social Facebook. Una vez descargo e instalado

aparecerá como

plugin en el navegador.

|

| Figura 5: Plugin de eGarante para Firefox permite capturar evidencias de sitios web |

En este ejemplo, simplemente con navegar por Facebook y detectar algo que se quiere dejar constancia y convertir en evidencia, se puede solicitar la firma de la página con el plugin y eGarante devolverá la página firmada en un documento PDF, y con un timestamp

para que se pueda entregar junto al dossier de la denuncia. Esto

ayudará al investigador a realizar su trabajo en la solicitud de datos.

En el ejemplo siguiente - caso simulado con cuentas falsas para la

demostración - se puede ver como es posible obtener una página firmada

digitalmente con un delito de acoso que está teniendo lugar en un grupo

de Facebook.

|

| Figura 6: Página web de Facebook firmada digitalmente por eGarante |

Saber quién es, a veces puede ser fácil, si el acosador es descuidado, y se le puede capturar la dirección IP

con enlaces señuelo que apunten a servidores web controlados, de los

que se podría ver qué dirección tiene de conexión, pero normalmente

suele ser infructuoso debido a que procuran no conectarse de sitios que

puedan apuntarle a él, pero no hay que desdeñar esta opción.

Para los cuerpos de seguridad, argumentar una orden de petición de datos

que sea aceptada por la empresa tecnológica puede dar mucha más

información, ya que no solo se pueden solicitar direcciones IP, sino

cualquier dato de la

huella digital de la conexión

que tenga el proveedor tecnológico del acosador, como versión del

navegador, sistema operativo, horas de conexión habituales, formato de

hora que tiene en el equipo, plugins instalados en el web browser,

etcétera, etcétera, que apuntará mucho más a una persona en concreto de

lo que puede imaginar el acosador al inicio.

WhtasApp: Conversaciones en WhatsApp

Para el caso de WhatsApp es más complicado, no hay cliente

web y todo depende del terminal móvil - que puede ser manipulado - y

hay que fiarlo todo a los datos de conexión del número de teléfono

detrás de WhatsApp - que puede que no corresponda con el

lugar donde está instalada la app - o a una colaboración muy incierta

desde la empresa detrás de WhatsApp.

Sí que se puede intentar conseguir evidencias de mensajes borrados, y es algo muy habitual en el uso de

Recover Messages, donde se obtienen mensajes que han sido eliminados,

pero que pueden ser utilizados para generar un indicio útil en una

causa judicial. La página de resultados con las conversaciones borradas

que devuelve

Recover Messages, también puede ser firmada digitalmente por

eGarante para argumentar mejor el análisis forense de un

WhatsApp.

|

| Figura 7: Mensajes de WhatsApp recuperados con Recover Messages |

Normalmente, en casos de mucha importancia lo mejor es contratar un

analista forense que haga un informe pericial con un análisis forense

del terminal. Cómo hacer un análisis forense de un

iPhone (es extrapolable a otros terminales) se explica en detalle en en el

libro de Hacking iOS: iPhone & iPad.

http://www.elladodelmal.com

De Chema Alonso