«La seguridad no debería

ser para geeks»

«Soy consciente de que todo está siendo observado. Por eso compruebo que la página es segura y dedico un tiempo a encriptar mis datos más importantes». Esto lo confesaba Misha Glenny, autor de 'El lado oscuro de la red', una especie de investigación novelada en la que este periodista británico, que trabajó en la BBC, recoge sus años de escrutinio a las redes del cibercrimen tras el auge y posterior caída de 'Darkmarket', el que fuese el mayor zoco de datos financieros de internet. El libro de Glenny, no apto para hipocondriacos digitales, retrata la existencia de un ecléctico repertorio de ataques que tienen como fin acceder a datos personales del usuario.

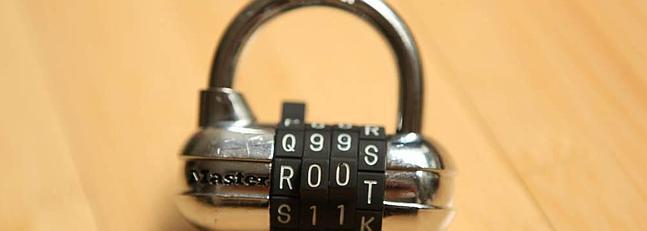

Unos riesgos potenciales que se han multiplicado en el presente tecnológico, presidido por el ímpetu de los 'smartphones' y las conexiones móviles en un escenario en el que los servicios de banca, comercio y administración 'online' crecen rápidamente. Una conjugación de elementos que afronta la necesidad de reformular el sistema de proteger la información, y corregir las debilidades del método de control de acceso a la información en la red: el de las contraseñas.

«Todo el mundo es protagonista en este asunto. Desde los responsables del sistema financiero global hasta los usuarios de móvil», opina Jarno Limnéll, director de ciberseguridad de Stonesoft, empresa recientemente adquirida por McAfee. «Si las técnicas para dar con los delincuentes avanzan, éstos invierten más en crear nuevos métodos más efectivos y rentables», remacha.

Más del 30% de los usuarios en España detectaron algún tipo de 'malware' a lo largo de 2012 y, según el Eurobarómetro 390, en ese mismo periodo el 7% reconoció que le habían arrebatado en algún momento su identidad 'online'. Situaciones facilitadas en muchas ocasiones por lo laxo de su clave. «Las de 4 ó 5 caracteres apenas requieren de unos segundos. En cambio cada nuevo símbolo que añadimos es una nueva barrera para los 'hackers'», cuenta Vicente Díaz, analista senior de Kaspersky Lab, quien puntualiza que, en lo que a seguridad de los particulares se refiere, en «los 'smartphones' y los tablets aún queda mucho trabajo por hacer».

Smartphones

En el caso de los teléfonos móviles, el número de virus aumentó en el primer cuatrimestre del año un 38%, y alcanzó un pico histórico de ataques en febrero, cuando se registraron al menos 12.000 incidencias, según datos de la compañía rusa. Las pérdidas van desde unos pocos euros por SMS enviados a servicios de tarificación especial hasta los más de 500 que se pueden llegar a sustraer de una cuenta que disponga de unos 7.000 euros. En el plano de los negocios, un incidente grave puede costar «500.000 euros a una gran empresa y unos 38.000 euros tratándose de una pyme». Uno de los blancos preferidos, los banco, fueron objeto, entre mayo de 2012 y abril de 2013, de un 20,6% de las acciones tipo 'phising'.

«La contraseña fue el método de identificación elegido en los albores de la informática por motivos que nada tienen que ver con la seguridad», afirma Díaz, quien considera que este método se ha demostrado «poco seguro». Admite lo positivo de los métodos de encriptación basados en el protocolo HTTPS, pero destaca algunos de los problemas que plantea, especialmente en el campo de la «implementación». Por ello, enumera una serie de cuestiones a resolver como «la revocación de los certificados de seguridad», la manera en que los navegadores trabajan con ellos o el posible robo de estos certificados.

Nuevas soluciones

Una de las soluciones es la que podría estar estudiando Google. En un documento, la compañía menciona la posibilidad de crear un anillo con tecnología inalámbrica que se comunicase con todo tipo de dispositivos. Una vez conectado, realizaría una operación encriptada con un servicio en línea para verificar la identidad de cada persona.

La otra gran solución podría ser la biometría. «Si por corto plazo entendemos menos de dos años, creemos que es un plazo demasiado breve para que la autenticación biométrica se popularice en todos los ámbitos, pero sí consideramos que su presencia será cada vez mayor», augura Emmanuel Roeseler, responsable del área de Seguridad de IBM SPGI.

«El dato biométrico por excelencia, y cuya tecnología está más popularizada ya, es la huella digital y es de esperar que siga siendo así». Sin embargo, Roeseler destaca la «omnipresencia de cámaras digitales», lo que abre la puerta a la generalización de métodos como el reconocimiento facial u ocular.

Sin embargo, parece que el principal reto a solucionar por la industria es el de la usabilidad, que puede generar reticencias en algunos proveedores por el miedo a perder usuarios. «En un futuro a medio o largo plazo, no creo que tengamos que recordar claves para acceder a los sistemas o realizar pagos electrónicos», pronostica.

En el horizonte aparece la bautizada como criptografía cuántica, que gracias a una nueva generación de superordenadores podría permitir, según las primeras incursiones, 'teletransportar' la información sin que pase por ningún punto intermedio. Esto permitiría destruir los mensajes confidenciales si alguien se entromete.

MICHAEL MCLOUGHLIN | MADRID