|

11 de Octubre, 2013

□

General |

El malware para Android se exagera... según la propia Google |

Adrian Ludwig, jefe de seguridad de

Android, dio una charla en la Virus Bulletin de Berlin destinada a quitar hierro al asunto del malware en Android. Con datos sobre la mesa, desmontó el

supuesto "mito" de que Android se infecta mucho con malware. Alabó la

defensa en profundidad que implementa su sistema operativo. No engañó a nadie, pero

tampoco contempló toda la verdad.

Ludwig dice que los investigadores son

buenos a la hora de encontrar el malware, pero que no tienen datos fiables que

indiquen la frecuencia con la que una aplicación ha sido instalada... y así se

acaba exagerando. En resumen y en nuestras propias palabras, que los reportes

sobre malware en Andorid no reflejan la realidad. Puede haber mucho

ahí fuera,

pero no llega a instalarse. Sus datos dicen que el malware más "popular"

últimamente solo se instala en los teléfonos una de cada millón de

veces. El

resto es bloqueado por esa multicapa de seguridad de la que se

enorgullecen. Y es que una vez han contado con datos concretos sobre la

mesa para

poder mostrarlos, han descubierto que no es para tanto. Entre sus

afirmaciones,

destaca que solo el 0.001% de las instalaciones de apps en Android son

capaces

de evadir las defensas multicapa de Android.

Con defensas multicapa se refiere a: a)

El propio filtro que realiza Google Play. b) La advertencia cuando las apps

vienen de fuentes desconocidas. c) La propia confirmación al instalar. d) La

tecnología de Verify Apps, que comprueba las apps en tiempo real contra

malware. e) Las comprobaciones de seguridad en tiempo de ejecución. f) La

sandbox y los permisos.

Verify Apps compara cada descarga e

instalación de apps, provenga de donde provenga, con una base de datos de

malware. Según sus cálculos, los usuarios solo instalan un 0.12% de las apps sobre

las que Verify Apps alerta como malware o PHA ("potentially harmful apps").

Con esto pretende demostrar la eficacia de Verify Apps.

|

| Fuente: http://qz.com/131436/contrary-to-what-youve-heard-android-is-almost-impenetrable-to-malware/ |

También se centra en otras cifras muy

beneficiosas para su imagen. El 100% de los dispositivos cuenta con protección

de sandbox y permisos. El 95% cuenta con Verify Apps. Solo un 0,001% de las

apps intenta eludir las defensas y controles en tiempo de ejecución e incluso

un número menor intenta realmente dañar el teléfono.

Como se observa, el mensaje trata de asociar porcentajes muy bajos con el malware. Una inteligente maniobra de comunicación con la

que deja fuera el mensaje importante: qué significa, cómo se percibe y en qué

consiste el problema del malware en Android realmente.

El

éxito no se mide por las "bajas" enemigas

El mensaje de Ludwig quiere recalcar

que las defensas de Android son eficaces. Y probablemente sea cierto. Lo

importante es, ¿limita eso las infecciones como para que dejen de considerarse

un problema? ¿Le importa siquiera a la industria del malware en Android? ¿Hace

que desciendan los niveles de infección o que se dediquen menos esfuerzos a crear

malware nuevo para esta plataforma? Se pueden disponer de buenas

defensas en

seguridad y ser esclavo del malware. Que se lo pregunten a Windows.

También

pide confirmación, cuenta con un antivirus de serie (dos, en realidad),

desde

Vista trabaja con el mínimo privilegio por defecto y una especie de

sandbox integrada

para ciertos procesos, implementa interesantes contramedidas contra las

vulnerabilidades... e incluso así le cuesta muchísimo bajar el ratio de

infección. Aun más eliminar esa percepción popular sobre su facilidad

para infectarse... su "mala

fama". Sus defensas serán muy eficientes, pero parecen poco eficaces

para

la inmensa mayoría.

Ludwig no distingue entre la eficiencia

en números de sus herramientas y los niveles de infección. Decir que solo un

0.12% de las aplicaciones que ellos detectan como malware llegan a ser

instaladas, no ofrece ningún dato sobre el porcentaje real de infecciones en

los sistemas Android. Y pueden llegar a ser cifras muy dispares. Si realizamos

una comparación con el correo basura, estamos seguros de que la cifra del spam

real que llega a las bandejas de entrada es minúsculo. De ellos, tras muchas

capas de seguridad, un porcentaje aún menor consigue infectar o estafar a un usuario. Las medidas son eficientes. ¿"Exageramos"

al afirmar que, aun así, el spam es un problema grave para el correo? ¿"Exageramos"

al afirmar que sigue siendo una vía muy usada e incluso eficaz para la

infección de sistemas y estafas de usuarios?

También parten, como siempre, de la supuesta

fiabilidad de la detección de apps como maliciosas. No todo lo indetectado es

benigno. ¿Cuántas no detectadas como malware eluden las capas de seguridad? No

se sabe. La infección real solo pueden ser identificada en un estadio

posterior, una vez se detecta en el terminal actividad sospechosa por red, por ejemplo.

Esa sería una métrica más precisa para conocer el nivel de infectados. De hecho así lo calculan en Kindsight Security Labs y afirman que más de un 1% de los Android están infectados. Y eso solo donde operan. En países como China o Rusia el ratio es muy superior al resto del mundo. Si preguntamos a las casas antivirus, las cifras sin duda se elevarán.

Obvia que al malware/adware que envía

SMS a números premium, o que muestra publicidad constantemente (los más

populares), no les importa estar encerrados en una sandbox, y mucho menos tiene

como objetivo dañar el teléfono (debe mantener vivo a su anfitrión para

monetizar la infección). Estas medidas les resultan simplemente irrelevantes.Olvida otros aspectos, como la

cantidad de malware que se cuela en Google Play y elude sus propias defensas.

Nos consta, por las investigaciones que estamos llevando a cabo, que no es poco.

Su política de permitir certificados autofirmados les está pasando factura.

Conclusiones

Las cifras son complejas de evaluar, y

siempre pueden mostrarse desde diversos puntos de vista. Es legítimo que Google

se enorgullezca de sus medidas contra el malware, pero no hay que confundir al

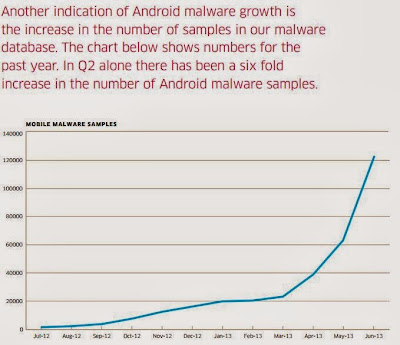

usuario. No se exagera. La concienciación es necesaria, sin llegar al "FUD" (Fear, uncertainty and doubt). Algunas cifras muy vistosas, desde el lado contrario,

hablan de que el malware para Android se ha incrementado más de un 600% en el

último año, mientras que para otras plataformas sigue siendo anecdótico o

literalmente inexistente. Esto tampoco pretende contradecir a Ludwig. Sus defensas siguen

protegiendo y son mejores que nada. Pero este incremento sostenido de la

producción de malware para Android desdibuja cualquier alivio producido por la

eficacia de unas herramientas preventivas e imperfectas.

|

| Fuente: http://www.kindsight.net/sites/default/files/Kindsight-Q2-2013-Malware-Report.pdf |

Porque indican que los atacantes no

renuncian a una producción masiva... y si no lo hacen es porque les es

rentable. Nadie trabaja en balde, y menos la industria del malware para Android, heredera directa de la del malware para sobremesa.

Por tanto, esa producción incesante responde solo a un hecho: les merece la pena

la inversión. Y lamentablemente de ahí se deduce un panorama

diferente al que

pinta Ludwig. Los atacantes consiguen beneficios con esta producción

creciente, mantienen un ratio de infección que compensa sus esfuerzos,

obvian o eluden las medidas de seguridad impuestas... en definitiva, dan

la

sensación de que, a pesar de los porcentajes tan bajos que muestra Google en las

gráficas, del "éxito" de sus contramedidas, existe un claro ganador que se está beneficiando de la situación.

Sergio de los Santos

ssantos@11paths.com

|

|

|

|

publicado por

alonsoclaudio a las 07:55 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Marzo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | 29 | | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|