El sitio de filtraciones Wikileaks publicó unos doscientos documentos de

unas ochenta empresas de la industria privada del espionaje. Los

archivos muestran que las nuevas tecnologías permiten espiar en tiempo

real las comunicaciones de millones de personas. Desde chats hasta

comunicaciones satelitales, todo se puede espiar.

Una nueva

publicación de Wikileaks muestra hasta qué punto las nuevas tecnologías

de espionaje masivo vulneran todas las barreras posibles del derecho a

la privacidad. Se trata de la publicación de unos doscientos documentos

de unas ochenta empresas de la industria privada del espionaje y

muestran que las nuevas tecnologías permiten espiar en tiempo real las

comunicaciones de millones de personas. Programas ocultos (o “pasivos”,

en la jerga) que reconstruyen al instante conversaciones de Facebook,

MSN o WhatsApp, sin que se enteren ni el usuario ni el proveedor.

Software que permite no sólo interceptar y grabar una conversación sino

también al mismo tiempo identificar quién está hablando y desde dónde.

Troyanos que infectan computadoras para robarles sus comunicaciones

secretas y claves de encriptación. Todo lo que uno hace con el celular,

Internet, handy o teléfono satelital, o sea todas las comunicaciones.

Todo puede ser interceptado y, en algún lugar del mundo, está siendo

interceptado. Ni siquiera se salva la conversación cara a cara, porque

hoy se ofrecen al mercado poderosos micrófonos para escuchar a

cualquiera en cualquier lado. Hasta venden equipos para pinchar

satélites.

Los documentos, que fueron analizados en una investigación conjunta

entre Wikileaks y diecinueve medios del mundo, entre ellos Página/12,

muestran que no hay defensa contra las nuevas tecnologías de espionaje

masivo disponibles en el mercado. Se trata, además, de una industria

opaca y prácticamente sin control, que ofrece desde misiles hasta

celulares para fuerzas especiales en zonas peligrosas, con botones de

pánico conectados a un GPS, y sensores para detectar y enviar una señal

si el usuario del celular está muerto. Al ser una industria privada, no

tiene control estatal y al no cotizar en Bolsa no tiene el control

público de las grandes empresas, aunque prácticamente sus únicos

clientes son gobiernos y grandes empresas de telefonía e Internet.

“La industria de la vigilancia corporativa trabaja codo a codo con

gobiernos en todo el mundo para permitir el espionaje ilegal de

ciudadanos”, dijo Julian Assange, director de Wikileaks, acerca de la

nueva publicación, llamada “Los archivos de los espías”, que a partir de

hoy estará disponible en el sitio de Wikileaks (www.wikileaks.org).

“Con poca supervisión y sin regulaciones mandatorias este abusivo

espionaje de redes nos cubre a todos contra nuestra voluntad, y, muchas

veces, sin nuestro conocimiento. Wikileaks se ha comprometido a exponer y

educar acerca de esta industria, con el objetivo de que juntos podamos

generar el conocimiento y las herramientas para protegernos de su

mirada.”

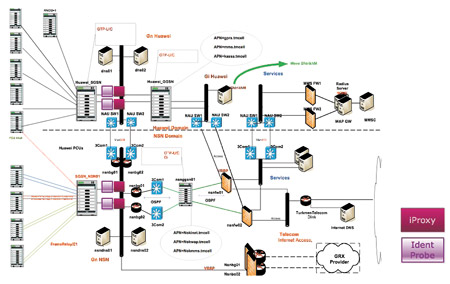

Entre los documentos más destacados hay un contrato para instalar el

programa FinFly en la central telefónica de la ex república soviética

de Turkmenistán. El programa permite infectar computadoras con un

troyano que se baja cada vez que un usuario acepta una actualización de

iTunes, Winamp, Open Office o programas similares. Inclusive ofrece

actualizaciones truchas disponibles, que el usuario baja pensando que

son de empresas reconocidas, cuando en realidad son troyanos

indetectables mandados por FinFly. Los documentos muestran que la

empresa Dreamlab habría instalado un servidor de FinFly en Omán.

Los “Archivos de los espías” tienen tres partes. La primera contiene

folletos explicativos de los productos que ofrecen las distintas

empresas. La segunda muestra algunos contratos y acuerdos de

confidencialidad. La tercera consiste en la lista de países que

visitaron los principales responsables de estas empresas en los últimos

años a través de un seguimiento que se habría realizado de sus celdas

telefónicas. Este archivo muestra que Sudamérica es por lejos la región

menos visitada por estos especialistas. Apenas se registra una visita a

Brasil de tres especialistas en junio pasado, para participar de un

seminario de entrenamiento de la empresa IPP, que se hizo para adiestrar

a fuerzas de seguridad de la región en técnicas de inteligencia. La

página web de IPP muestra que el próximo seminario en Brasil será en

noviembre del 2015. Otro país, Chile, aparece mencionado en la parte dos

de los archivos. Es en un contrato firmado entre las empresas Dreamlab y

Gamma, escrito en alemán, donde se identifica a Chile, además de Suiza,

Bulgaria y Hungría como clientes de Dreamlab. O sea, según el contrato,

Chile sería cliente de la empresa que instaló el programa de infección

de computadoras FinFly en servidores de Turkmenistán y Omán.

Otro país latinoamericano aparece en las planillas de viaje. Los

seguimientos satelitales de los empresarios de la industria del

espionaje muestran ocasionales visitas a México, país que también

aparece mencionado en un folleto de la empresa Thales, que explicaba

cómo había instalado un centro de comunicaciones con capacidad para 750

policías, en la capital mexicana, una especie de call center policial

para llamadas de emergencia.

Vale aclarar que ninguna de estas empresas, que se sepa, actúa de

manera ilegal. En muchos países, como Argentina, no hay leyes contra la

venta de estas herramientas, pero sí contra su uso, ya que la ley del

2010 de Delitos Informáticos castiga la “penetración” de computadoras, y

sólo la Secretaría de Inteligencia está autorizada a pinchar teléfonos.

Pero tanto las empresas telefónicas como los grandes proveedores de

Internet deben adquirir algunos de estos programas para cumplir órdenes

judiciales. Sin embargo, estos equipos de espionaje van mucho más allá

de lo que ningún juez pueda pedir, al menos en Argentina, porque una

cosa es ordenar el cierre de un sitio o el retiro de una foto intrusiva y

otra cosa es ordenar el espionaje de chats o correos electrónicos.

Según Eric Rabe, abogado de Hacking Team, una de las empresas que

estuvieron en el seminario IPP en Brasil, Hacking Team, se maneja con

transparencia, pero no puede garantizar que sus equipos se usen siempre

de manera legal. “Proveemos software sólo a gobiernos y agencias de

gobierno –señaló–. No vendemos productos a individuos o empresas

privadas. Además no vendemos productos a los países en las listas negras

de EE.UU., Unión Europea, Naciones Unidas, OTAN o Asean (países del

sudeste asiático). Revisamos a nuestros potenciales clientes antes de

una venta para determinar si existe evidencia objetiva o sospechas

creíbles de que la tecnología provista por Hacking Team sería usada para

facilitar violaciones a los derechos humanos.(...) Por supuesto, HT no

puede monitorear el uso del software directamente porque sus clientes

deben tener la capacidad para conducir investigaciones confidenciales.

Sin embargo, monitoreamos la prensa y la comunidad de activistas para

saber si el producto está siendo mal utilizado. Si sospechamos que ha

ocurrido un abuso, investigamos. Si encontramos que nuestros contratos

han sido violados u otro abuso ha ocurrido, tenemos la opción de

suspender el mantenimiento del software. Sin el mantenimiento, el

software rápidamente deja de ser efectivo.”

A continuación, algunos de los chiches que aparecen en los folletos de las empresas de espionaje:

- VasTech: Monitoreo masivo de telefonía

satelital. Descubre la comunicación, analiza el protocolo y extrae

información. Redes de telefonía móvil e Internet: monitoreo masivo,

almacenaje de datos de redes, reconocimiento de voces, procesamiento de

datos de tráfico. Con el programa Zebra puede apoderarse de voz, SMS,

MMS, email y fax. Puede almacenar “miles” de terabytes de información

(un tera es igual a mil gigas). Puede escuchar hasta cien mil

conversaciones al mismo tiempo o capturar mil millones de intercepciones

por día.

- Cassidian: Misiles y sistemas

antiaéreos. Sensores y radares. Equipos de detección de armas químicas y

explosivos nucleares. Más de 25.000 empleados en todo el mundo en 700

proyectos en 80 países para más de 400 clientes.

- Hidden Technology: Todo tipo de aparatos

y aparatitos conectados con señales de GPS, incluyendo dispositivos con

imanes para pegarlos debajo de los autos.

- Glimmerglass, NetOptic, NetQuest:

Tecnología para fibra óptica. Puede interceptar los caños de fibra

óptica submarinos que llevan y traen comunicaciones de un continente a

otro, para interceptar comunicaciones de países enteros desde afuera de

esos países, sin que los países se enteren. Por ejemplo, los servidores

Gmail, Hotmail y Skype están fuera de la Argentina, van y vienen por

esos caños de fibra óptica y pueden ser interceptados.

- Cobham: Intercepción táctica. A medida

que una persona se va moviendo, va cambiando la antena celular de donde

recibe la señal. Este programa permite ir saltando de antena a antena

con la pinchadura.

- Scantarget: Analiza la web en tiempo

real. Busca en SMS, Twitter, Facebook, blog, foros de chat, etc.,

palabras claves para saber si alguien está planeando un atentado

terrorista.

- IpoQue: Intercepción masiva y monitoreo

de red. Detecta protocolos encriptados como Skype, Bit Torrent, SSLand y

túneles VPN. Puede buscar en la web hasta 25.000 palabras clave al

mismo tiempo.

- Qosmos: Software que intercepta 550 mil

terabyts en tiempo real. También permite cumplir más de mil “reglas” o

instrucciones al mismo tiempo.

- Silicom: Ofrece un “redirector”, que

actúa como un enchufe triple para redireccionar electricidad a más de un

lugar. En este caso puede redireccionar millones de datos a otro país o

a una agencia de espionaje sin que el usuario ni el proveedor de

servicios se entere, usando la técnica “man in the middle” (hombre en el

medio), que en este caso vendría a ser el interceptor, que duplica y

redirecciona la comunicación.

- Autonomy Virage: Cámaras de video para vigilancia y software de reconocimiento facial.

- CRFS: Monitoreo de radiofrecuencias. Detección de radios truchas. Intercepción de comunicaciones por radio.

- Berkeley electronics: Detecta micrófonos que producen interferencias en comunicaciones por celular.

- ADS: Detectores para aeropuertos. Echa un chorro de aire y detecta si la ropa estuvo en contacto con drogas o explosivos.

- Agrinto: Herramientas biométricas. Reconocimiento de voz.

- Cleartrail: Monitoreo de red WiFi.

Monitoreo de Gmail, Yahoo! y otros servicios Http. “Rompe” seguridad

informática. Reconstruye conversaciones en redes sociales y chats.

Intercepta comunicaciones entre un celular y su antena desde una

camioneta, sin necesidad de meterse dentro del operador. Plataforma de

monitoreo para redes Triple Play (teléfono, televisión e Internet).

Grabación y monitoreo de Blackberry, chats y mails.

- FinSpy: Penetra sitios seguros (Https) con “hombre en el medio”.

- Arpege: Monitoreo de satélites a través

de antenas y equipos. Monitoreo de comunicaciones en zonas remotas.

Intercepción de teléfonos satelitales.

- Cambridge Consultants: Antenas de

telefonía celular individuales potátiles y liviana para uso de policías y

gobiernos. Es como tener tu propio proveedor de telefonía celular y

cabe dentro de un portafolios chico.

* Participaron en esta investigación conjunta los siguientes

medios: Al Akhbar (Líbano), Al-Masry Al-Youm (Egipto), Bivol (Bulgaria),

CorpWatch (EE.UU.), Dagens Naeringsliv (Noruega), El Telégrafo

(Ecuador), Fairfax (Australia), La Jornada (México), La Repubblica

(Italia), L’Espresso (Italia), McClatchy (EE.UU.), NDR (Alemania),

Página/12 (Argentina), Publica (Brasil), Público (España), RT (Rusia),

Rue89 (Francia), Sud Deutche Zeitung (Alemania), y The Hindu (India).

Con la colaboración de los expertos en tecnología Julio López y Diego Weinstein.

Por Santiago O’Donnell