Leyendo los

RSS ayer me di cuenta -

gracias a Segu-Info - de que se me había pasado un interesante informe hecho por la

ONU sobre la evolución del

cibercrimen que había sido hecho en Febrero de

2013. El objetivo de este informe es poder entender mejor el estado actual y las tendencias del

cibercrimen

para lo que se ha consultado a los estados en un intento de tener una

mejor foto

global. El informe está disponible online en formato

PDF en:

Comprehensive Study on Cybercrime.

|

| Figura 1: Estudio sobre el Cibercrimen realizado por la ONU |

En un vistazo rápido del mismo para seleccionar qué partes debía leer

con más calma, he visto algunas cosas curiosas, reflejadas en él. La

primera que captó mi atención es la comparación del cibercrimen con los homicidios, donde se puede ver qué hay más incidentes del primero que del segundo tipo y creciendo en los últimos años.

|

| Figura 2: Comparativa de noticias de homicidos y cibercrimen desde el año 2005 al 2012 |

Esta comparativa en las noticias, tiene su reflejo en esta otra gráfica,

donde se puede ver cómo el acceso a las cuentas personales o el robo de

identidad se han convertido en los principales delitos. En la cola de

la distribución quedan los delitos más tradicionales como el robo de

vehículos, los asaltos y los robos físicos.

|

| Figura 3: Comparativa de impacto de delitos de cibercrimen y crimen tradicional |

En esa gráfica se han dividido los países en dos columnas, los que tienen más del 80% de los delitos cometidos por bandas de cibercrimen y los que no, para que se pueda diferenciar el impacto de los tipos de crímenes en cada uno de ellos.

Por otro lado, el informe toca casi todos los grandes

incidentes de ciberespionaje y ciberguerra. Cita la operación

Aurora,

Stuxnet, las grandes

botnets creadas para el

fraude online con software como

Zeus o

Butterfly, y va aportando una visión

global del impacto de todos estos delitos en el mundo. También tocan casos como el

Black Market o

Silk Road - antes de ser cerrado - en las redes

TOR y la distribución de drogas a través de

Internet utilizando mecanismos industrializados de

go to market.

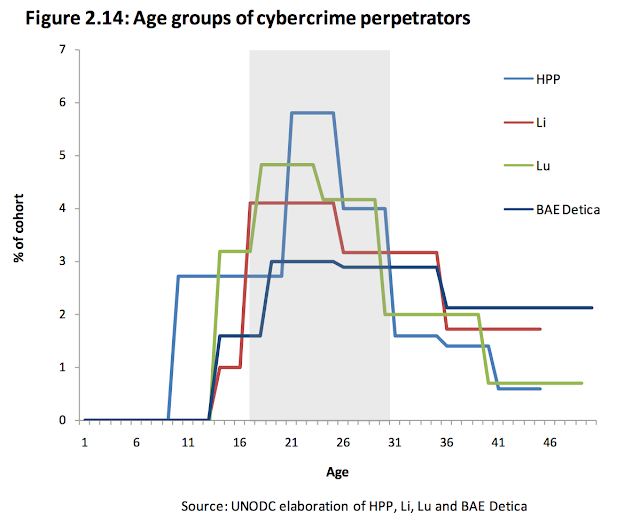

Entre los datos, uno curioso es la edad de los cibercriminales

en función de los informes de captura de cada uno de ellos, donde se

puede ver que - incluso entre distintas fuentes de datos - que la edad

más común suele estar entre los 18 y los 30 años mayoritariamente.

|

| Figura 4: Edad de los cibercriminales |

En la última gráfica que he extraído me ha llamado la atención la distribución de los delitos del mundo del

cibercrimen

dividido por continentes. Entre paréntesis está el número de países de

los que se ha contado con datos para hacer esta gráfica.

Fraude, pornografía infantil y el acceso no autorizado a datos siguen siendo los reyes en la mayoría de los continentes.

|

| Figura 5: Datos de los delitos por continentes según fuerzas de seguridad |

El informe ofrece muchos datos interesantes, y una gran cantidad de

referencias, así que es recomendable la lectura en detalle de todos los

puntos para saber mejor qué está pasando al otro lado de la línea.

Fuente http://www.elladodelmal.com

De Chema Alonso