Parece que han entrado hasta las entrañas de la red de

Adobe y los atacantes ha conseguido acceso a los recursos más valiosos de la

compañía: el código fuente de varios productos, los datos de pago de tres millones de clientes

y las cuentas de un número indeterminado de usuarios. Hace justo un año, ya entraron

en la red de Adobe y consiguieron robar un certificado para firmar código.

Brad Arkin,

Chief

Security Officer de Adobe, debe afrontar otro golpe.

Brian Krebs y Alex Holden

le avisaban de que e

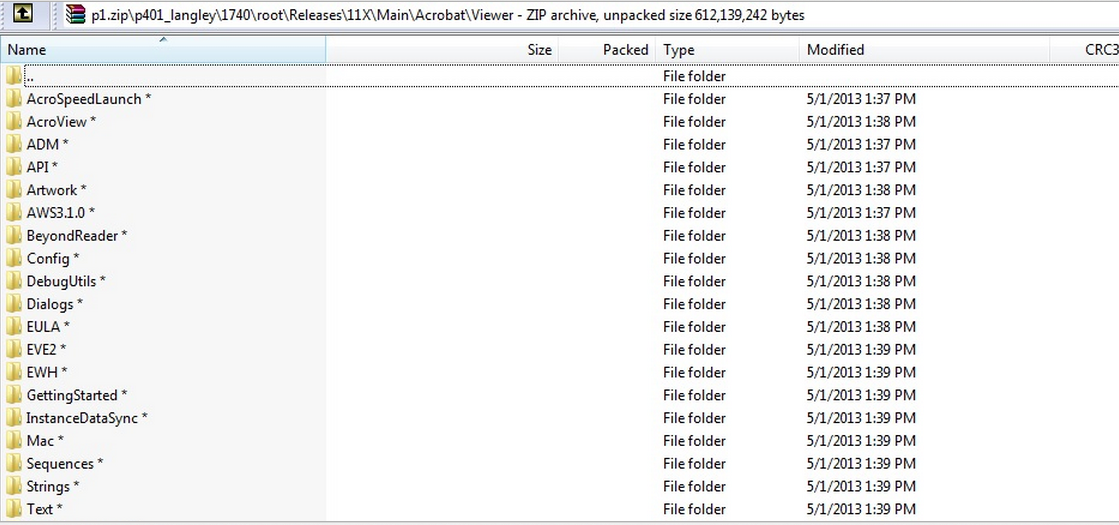

n un servidor de un atacante se podía acceder a 40 gigabytes de datos que

parecían corresponderse con el código fuente de sus productos estrella ColdFusion

y Acrobat. Una vez "descubierto" el robo, Adobe confirma que es

consciente desde el 17 de septiembre

que

se había comprometido su red, y que probablemente los atacantes accedieron al

repositorio en agosto de 2013.

|

| Código fuente de ColdFusion. Fuente: Brian Krebs |

Añade que se han robado casi tres millones de datos de

tarjetas de crédito de clientes, pero que estaban cifrados. También

cuentas de

usuarios de algunos de sus servicios. Destaca que ha llevado a cabo un

riguroso control del código distribuido a clientes desde que se piensa

que ocurrió la

intrusión y que parece que los atacantes no han troyanizado el producto aunque

hayan podido robar el código. Aun así, se encuentran en medio de toda la

investigación, y todavía no están seguros de hasta dónde han llegado. Por

ahora, solo dice que ha podido ocurrir a través de algún producto que no

estuviese actualizado... irónicamente, es posible que se trate de alguna

versión de su propio ColdFusion que utilizaba la compañía.

¿Excusas?

- ¿Cómo ha ocurrido? "Nuestra investigación está en marcha. Los ciberataques

son una desafortunada realidad que sirve para hacer negocio hoy. Dado el perfil

y lo popular de muchos de nuestros productos, Adobe ha atraído cada vez más

atención de los ciberatacantes"

- ¿Adobe parece tener muchos problemas de seguridad. ¿Por

qué?[Repite la respuesta a la pregunta anterior] y añade. "Estamos

trabajando con esmero internamente, y también con socios externos y las fuerzas

de seguridad, para abordar el incidente. Valoramos la confianza de nuestros clientes

y trabajaremos agresivamente para evitar que este tipo de incidentes ocurran en

el futuro"

La primera pregunta, es pertinente, pero la respuesta realmente

no la satisface. Ser un producto popular obviamente atrae a los atacantes, pero

no es una excusa cuando se sufre un ataque. Un producto popular, requiere de

una seguridad acorde. En todo caso, no hay que confundir producto y compañía. Los

productos de Adobe son obviamente increíblemente usados y atacados. Pero solo

en los últimos años (a partir de la versión X) Adobe ha mejorado la seguridad

de Acrobat, por ejemplo. Sus productos atraen la atención, y precisamente por eso merecen ser

protegidos con la mejor tecnología por "respeto" a sus usuarios. Tanto a nivel de

producto como a nivel de la red desde donde son creados. En este caso hablamos de

que los atacantes han roto la seguridad de la compañía. Es cierto que su

objetivo ha podido ser el código fuente de sus productos con el fin de

estudiarlo y descubrir nuevos fallos. Pero también es posible que ese haya sido

un simple efecto colateral de haberse colado en la red y que, ante la

posibilidad de obtenerlo, obviamente lo hayan robado. No hay que dar por hecho

que han entrado en su red a por el código fuente. Han entrado en su red porque

han podido.

En un ataque anterior sufrido en julio de 2012 pero

anunciado en septiembre, entraron en sus sistemas

de "build" de software y consiguieron firmar código con sus certificados. Adobe confirmó la

existencia de malware en ese sistema (probablemente puertas traseras). Se trata

de una máquina absolutamente crítica, pero aunque no dieron detalles, dejan

entrever que entraron en más máquinas y usaron amenazas persistentes (el

mantra

usado por muchos en cada intrusión) para saltar al sistema deseado.

Entonces dijeron

haber aprendido la lección y que al menos no habían accedido al código fuente. Un

año después, no pueden afirmar lo mismo.

En la segunda pregunta (valiente por su parte y necesaria) tampoco responden. Repiten la

respuesta anterior, como si el "cómo" y el "por qué"

merecieran la misma respuesta. Efectivamente Adobe sufre problemas de

seguridad tanto en su producto estrella Adobe Acrobat y (como demuestran dos

incidentes tan graves en solo un año) además en su red interna. En este espacio de tiempo

han conseguido acceso a sus recursos más críticos: código fuente, certificados digitales, datos bancarios de clientes, y contraseñas de usuarios.

Es cierto que muchas grandes compañías han sufrido ataques e

incluso han podido acceder a parte de su código fuente, pero el caso de Adobe

es significativo por varias razones, además de plantear algunas preguntas

interesantes: ¿Realmente las grandes compañías mejoran de forma eficaz la seguridad después de un incidente? ¿Se

aprende la lección? Seguro que Adobe mejoró la seguridad de procesos y sistemas,

pero, ¿acaso los atacantes siempre están un paso por delante? ¿Es posible

escapar de un ataque sofisticado cuando eres tan popular? ¿Hubiera hecho

público Adobe el incidente si Brian Krebs y Alex Holden no hubieran descubierto

el botín colgado en un servidor?

Un mal consejo

Por último, Adobe escribe "no estamos al tanto de ningún riesgo específico para nuestros clientes que se incremente como resultado de este incidente". Los atacantes no suelen mirar el código fuente de los

programas para buscar fallos de seguridad. Prefieren fuzzers. Sin embargo, el

disponer del código sí que puede

facilitarles el trabajo una vez detectado un problema, para comprobar si es

explotable o no. También ahorra tiempo a la hora de crear un exploit. Así que

se podría decir que en cierta manera, sí que se ha elevado el riesgo

para los usuarios de productos Adobe.

Sergio de los Santos

Publicado

4 days ago por Eleven Paths