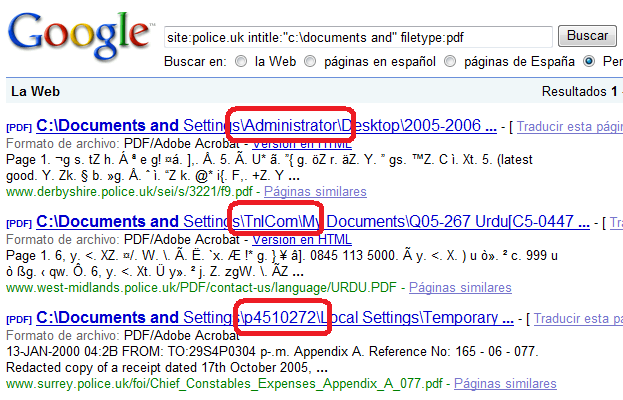

Allá por el año

2009 escribí un post que se llamaba

Espiando a los Espías en el que buscaba

usuarios de sistemas informáticos que habían sido indexados en

Google de organizaciones como el

FBI, la Casa Blanca, Scotland Yard, la ONU o los

Carabinieri. En aquel entonces la prueba que hice fue tan sencilla como buscar documentos

PDF con el campo title "

Documents" en cada una de las webs de esas organizaciones.

|

| Figura 1: Ejemplo del año 2009 con los documentos de Scotland Yard |

El éxito se produce porque muchas impresoras virtuales no ponen correctamente un valor

Title al documento

PDF que se genera y al final el campo que queda almacenado es la ruta de impresión en la que se creó el archivo

PDF. Esto queda indexado en

Google, y si el documento se creo desde el perfil de uno de esos

usuarios, tanto en

Windows, como

en sistemas GNU/Linux o UNIX, el resultado es que simplemente buscando en

Google tienes los

usuarios de muchas empresas.

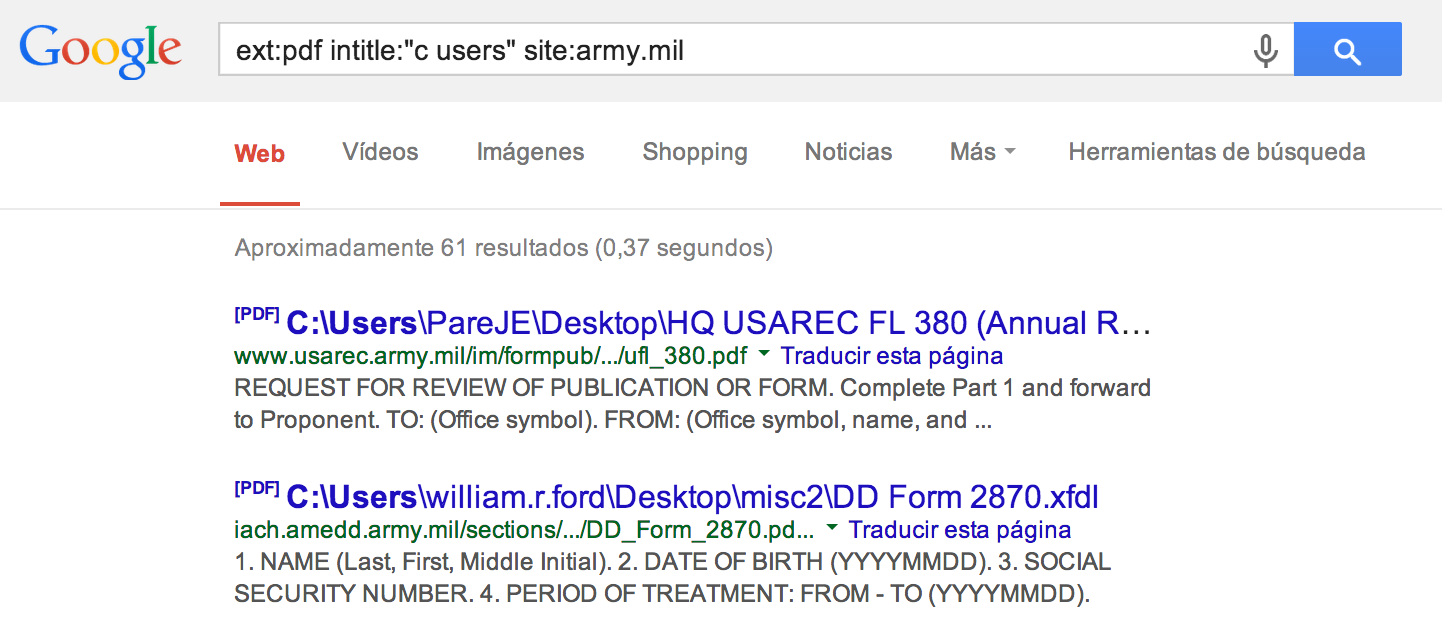

Con la llegada de

Windows Vista y subsiguientes, aka

Windows 7,

Windows 8 y

Windows 8.1, el antiguo valor de

%USERPROFILE% paso del famoso

%SYSTEMDRIVE%Documents and Settings%USERNAME% al nuevo

%SYSTEMDRIVE%USERS%USERNAME%, así que los campos

Title en los documentos

PDF creados con impresoras virtuales y similares también han cambiado, por lo que como

Enrique Rando explica en el libro de

Hacking con Buscadores, la búsqueda debe cambiar a un sencillo

ext:pdf intitle:"c users" en el sitio que se quiera evaluar.

He ido a hacer la misma prueba que hice en el artículo de

Espiando a los Espías

pero actualizando la búsqueda y la sorpresa ha sido que no ha aparecido

ninguno con esta nueva cadena, lo que puede significar que o bien no

han migrado nada a

Windows Vista y similares o bien todas esas organizaciones han tomado medidas para evita la fuga de información por

metadatos. Sea cómo fuere, hay menos

espías en

Google hoy.

|

| Figura 2: No documentos con users en el título |

Es probable que sae esta segunda opción, sobre todo si ya habían salido en algún blog por estas cosas. Además,

en Estados Unidos está el programa CLEAR para limpiar los metadatos de documentos públicos, y en muchos países hay una legislación de los

metadatos similar a la que tenemos en

España con

el Esquema Nacional de Seguridad, además de tener de programas de prevención contra

ciberataques.

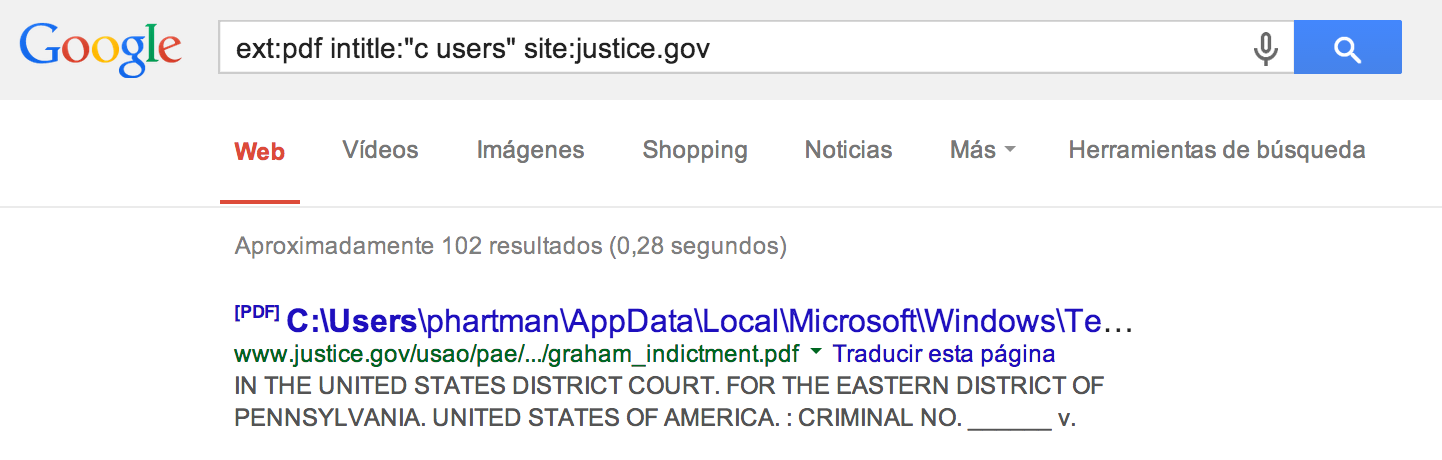

|

| Figura 3: Usuarios en metadatos del ejercito |

Por ejemplo, en la figura de arriba se ven algunos documentos del ejercito de los Estados Unidos con metadatos que apuntan a usuarios de sistemas Windows Vista o superiores. En la imagen de abajo, lo mismo pero en el Departamento de Justicia Americano.

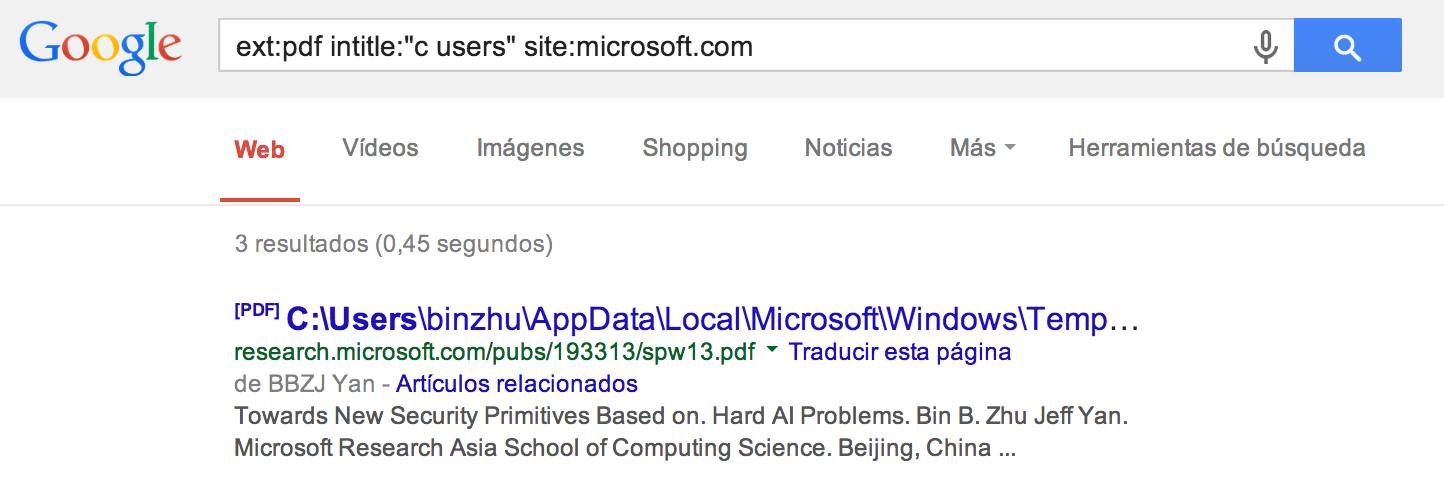

|

| Figura 4: Usuarios de Justicia |

Esto no solo pasa a organizaciones de administración pública. En este caso, un pequeño ejemplo con documentos en Microsoft Research.

|

| Figura 5: En Microsoft Research |

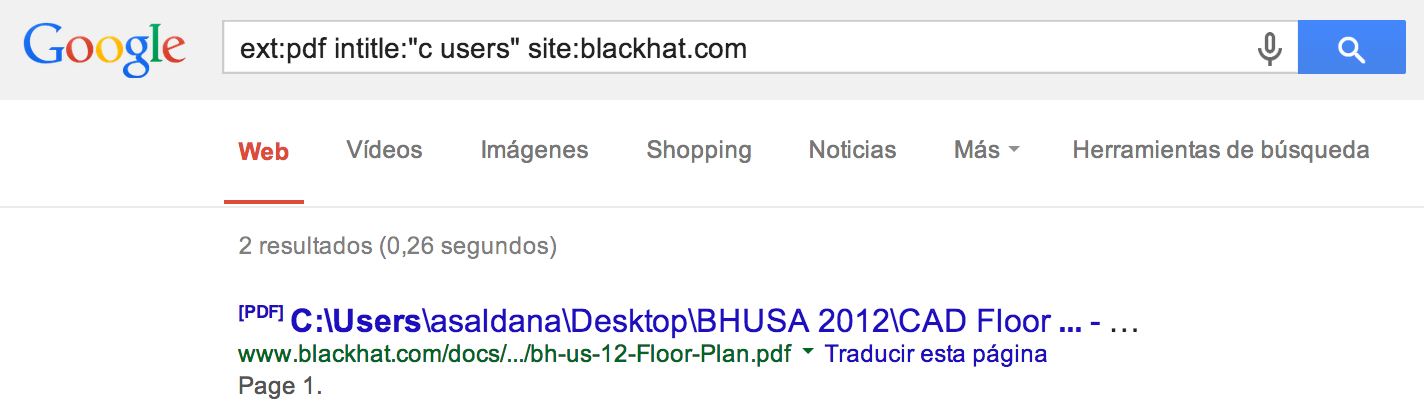

Y como no, incluso en la web de BlackHat.

|

| Figura 6: En la web de BlakHat también usuarios |

Al final, si la limpieza de los

metadatos depende de los usuarios, en el momento en que uno se olvide hacerlo, se produce la fuga de datos. Por eso creamos

MetaShield Protector y otras empresas buscan soluciones automatizadas similares.

Fuente http://www.elladodelmal.com

de Chema Alonso