En las auditorías de seguridad, cuando te topas con una web escrita en

Adobe Flash, tienes que conseguir todos los ficheros

.SWF. Al igual que haces con el código

fuente de las páginas

HTML servidas por el sitio web, tener un archivos

.SWF

significa que también tienes que el código fuente si realizas un

proceso de decompilación para obtener su código

fuente. Para ello se

pueden usar múltiples herramientas, y hasta

decompiladores .SWF o .NET online - también decompilan

Applets Java -.

Esto está bien, pero si puedes conseguir el archivo .FLA

original, mejor que mejor, solo por si hay comentarios o recursos que no

aparecen durante el proceso de decompilación. Esto, en una web que

tenga un proceso estricto de seguridad, no debería pasar nunca, y los

ficheros .FLA no deberían estar nunca al alcance de todo el mundo.

Pero como os podéis imaginar, esto no siempre es así.

|

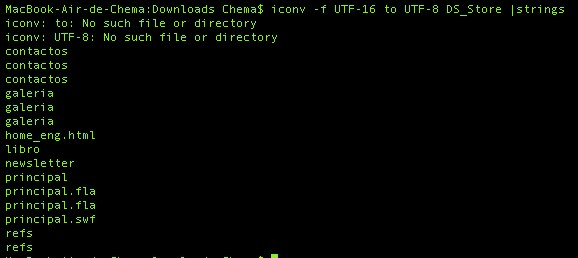

| Figura 1: Al analizar el fichero .DS_Store aparecían principal.swf y principal.fla |

Los ficheros

.FLA no están protegidos en el servidor web

por defecto, así que si lo encuentras, salvo que haya alguna regla

añadida manualmente en el

WAF - sería una buena recomendación añadirlo directamente a las

reglas de fortificación de Mod_Security para evitar estas fugas - vas a poder disfrutar de toda la información.

Conocido esto, decidí probar el otro día que andaba con algo de tiempo, a buscar ficheros

.SWF e intentar localizar los ficheros

.FLA de los ficheros

.SWF que me fuera escupiendo

Google haciendo algo de

hacking con buscadores, en plan

"lotería random". Lo que esperaba es que no fueran muchos, y que cuando solicitará el fichero

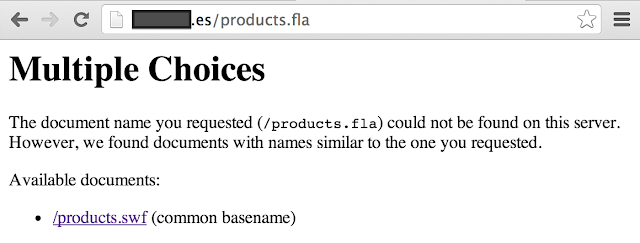

.FLA se obtuviera algún mensaje de error como este.

|

| Figura 2: El fichero .fla no está en el servidor web |

|

| Figura 3: Buscando un .fla acabé topando con un mod_negotiation activado |

|

| Figura 4: Un fichero .FLA en un dominio .mil |

No había nada especial en ese código fuente. Tan solo el código para

reproducir unos vídeos. Nada preocupante desde el punto de vista de

seguridad, pero me extrañó que no tuvieran una medida global de

protección contra este tipo de fugas de datos, con lo serios que se han

puesto con esto.

En cualquier caso, nosotros con

Faast buscamos y detectamos esto, y si tienes que hacer una auditoría, antes de buscar hacer probar las

20 técnicas para listar ficheros de un servidor web, prueba a pedir el código fuente, no vaya a ser que una vez más, los árboles no te dejen ver el bosque.

Fuente http://www.elladodelmal.com

de Chema Alonso