|

| Figura 1: Paper sobre PIN Skimmer |

La idea es tener un software que pueda tomar fotografías en el momento

en que el micrófono detecta el sonido de la pulsación de uno de los

números del PIN y después poder analizar esas imágenes

para detectar los cambios de orientación que se han producido como

consecuencia de la pulsación de un determinado número.

|

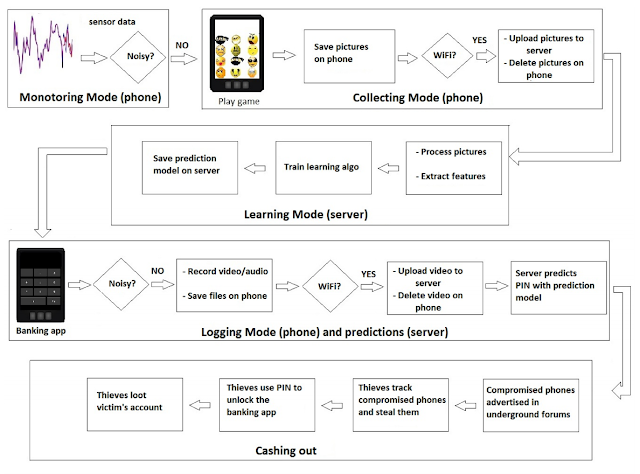

| Figura 2: Descripción del proceso completo de funcionamiento del sistema |

Hay que tener presente que cada pulsación genera un determinado

movimiento de los dedos de la mano y es completamente imposible obtener

la misma orientación de la cámara frontal del terminal cuando se pulsan

números distintos, mientras que las probabilidades de que exista una

orientación más o menos similar cuando se pulsa el mismo número es alta.

|

| Figura 3: Cambios en las capturas de imágenes debido a la orientación del terminal |

Además, la distancia entre un número y otro hará que el incremento

temporal entre una pulsación y otro sea totalmente distinta. Es decir,

si el PIN es 1194, el tiempo que separará la pulsación del primer 1 con el segundo 1, y la distancia temporal que habrá entre el segundo 1 y el número 9,

será totalmente distinta, ya que por regla general se pulsarán

consecutivamente los dos primeros números y luego se buscará el 9 - lo

que llevará más tiempo en regla general -.

|

| Figura 4: Descripción de los movimientos a la hora de introducir el PIN |

Este trabajo se basa en tener sistemas que aprendan durante un largo

espacio de tiempo, para que luego sean capaces de aprender no solo la

pulsación de un número, sino la pulsación de una secuencia en función de

las formas en las que lo introducen las personas. También influirá

mucho el tipo de terminal que se utilice, pues la manera en la que se

sujeta o pulsa un PIN en un dispositivo concreto dependerá de las fisonomías que intervengan.

Lo más sorprendente es que al final demuestran que el aprendizaje hace

que utilizar este side-channel sea totalmente válido para descubrir los

valores de los PIN con altos grados de probabilidad, lo

que podría ser utilizado en muchos otros entornos de seguridad - como

los teclados que suenan en muchos sistemas de seguridad -.

|

| Figura 5: Porcentajes de acierto en Nexus S con PINs de diferentes longitudes |

No hay que asustarse por que aparezca un nuevo tipo de malware, ya que si un

software de espionaje profesional para smartphones se instala en tu

smartphone con la capacidad de grabarte con la cámara frontal de vídeo, el micrófono y comunicarse por

WiFi para enviar las imágenes capturadas, que averigüen tu

PIN con este método es el menor de los problemas, ya que lo que la gente realmente quiere es

espiar WhatsApp.

Fuente http://www.elladodelmal.com