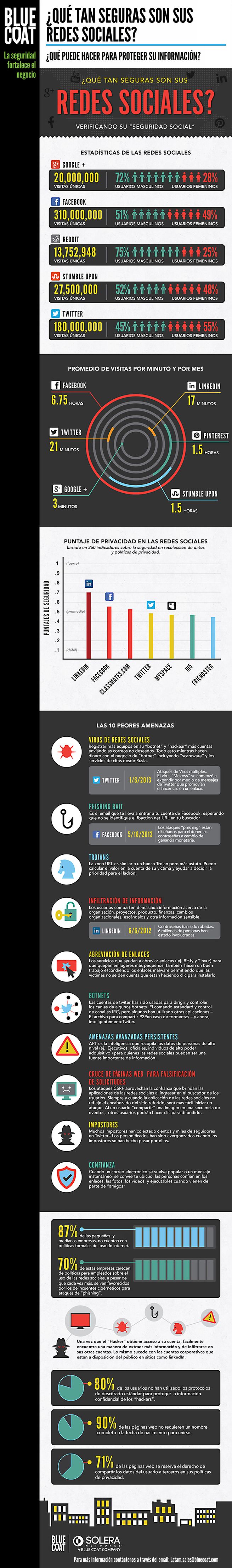

87% de las pequeñas y medianas empresas no cuentan con políticas

formales para el uso de internet y 70% de éstas carecen de políticas

para empleados sobre el uso de las redes sociales.

De acuerdo a la empresa Blue Coat Systems, actualmente el uso de

redes sociales es una herramienta indispensable para una comunicación

más eficiente. Sin embargo, estos sitios sociales tienen altos índices

de vulnerabilidad en donde los ciberdelincuentes pueden obtener

fácilmente acceso a las cuentas de los usuarios. Una vez que el hacker

obtiene entrada a una cuenta, puede extraer más información e

infiltrarse en otras cuentas.

Aunado a esto, los empleados utilizan cada vez más sus propios

dispositivos móviles para uso de la empresa por lo que la utilización de

las redes sociales queda totalmente vulnerable, así como la información

de la empresa.

Las 10 peores amenazas que se han detectado actualmente en redes sociales son las siguientes:

1) Virus de redes sociales:

A través de ¨Botnets¨ o robots informáticos, los hackers toman el

control de las computadoras enviándoles correos no deseados que

promueven hacer clic en un enlace.

2) Phishing Bait:

El mail que lleva al usuario entrar a su cuenta de Facebook,

esperando que no se identifique la página en su buscador, y así hackean

sus contraseñas.

3) Trojans

La zona URL es similar a un banco Trojan pero más astuto. Puede

calcular el valor en la cuenta de su víctima y ayudar a decidir la

prioridad para el ladrón.

4) Infiltración de información

Los usuarios comparten demasiada información acerca de la

organización, proyectos, producto, finanzas, cambios organizacionales,

escándalos y otra información sensible en las redes.

5) Abreviación de enlaces

Los servicios que ayudan a abreviar enlaces (ej. Bit.ly y Tinyur)

para que quepan en lugares más pequeños, también hacen un buen trabajo

escondiendo los enlaces malware permitiendo que las víctimas no se den

cuenta que están haciendo clic para instalarlo

6) Botnets

Las cuentas de twitter han sido usadas para dirigir y controlar los canales de algunos botnets.

7) Amenazas avanzadas persistentes (ATP)

Esta es la inteligencia que recopia los datos de personas de alto

nivel (ej. Ejecutivos, oficiales, individuos de alto poder adquisitivo)

para quienes las redes sociales pueden ser una fuente importante de

información.

8) Cruce de páginas web para falsificación de solicitudes (CSRF)

Este tipo de ataques aprovechan la confianza que brindan las

aplicaciones de las redes sociales al ingresar en el buscador de los

usuarios. Siempre y cuando la aplicación de las redes sociales no

refleje el encabezado del sitio referido, será más fácil iniciar un

ataque. En el momento en el que un usuario comparte una imagen en una

secuencia de eventos, otros usuarios podrán hacer clic para difundirlo.

9) Impostores

Muchos impostores han colectado cientos y miles de seguidores en

twitter – Los personificados han sido avergonzados cuando los impostores

se han hecho pasar por ellos.

10) Confianza

Cuando un correo electrónico se vuelve popular o un mensaje

instantáneo se convierte ubicuo, las personas confían en los enlaces,

las fotos, los videos y ejecutables cuando vienen de parte de ¨amigos¨.

Infografía: Blue Coat

Fuente http://diarioti.com/que-tan-seguras-son-sus-redes-sociales-y-que-hacer-para-protegerlas-de-los-delincuentes-ciberneticos/77274