Mostrando 31 a 40, de 262 entrada/s en total:

|

06 de Junio, 2015

□

General |

|

|

Microsoft

abre un centro de transparencia en Bruselas donde los gobiernos europeos podrán

revisar el código fuente de los productos Microsoft para confirmar que no

contienen puertas traseras,

|

|

|

|

publicado por

alonsoclaudio a las 21:43 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Las técnicas de estudio

para la preparación de un examen son muchas y muy diversas. No cabe

duda de que no existe un único método o técnica. Aún así, y tras más de

quince años de experiencia como docente, he ido observando las formas

más óptimas para preparar un examen con las mejores garantías.

El artículo de hoy tiene la intención de

enseñarte de qué manera enseño a mis alumnos a preparar un examen con

un método que les ha dado magníficos resultados. ¿Quieres conocer cómo

enseño a mis alumnos a preparar un examen? ¿Quieres aprender qué

técnicas de estudio utilizo para superar un examen con éxito? Pues sigue

leyendo y te lo enseñaré.

Imagen extraída de Shuttersotck

Técnicas de estudio. ¿Cómo enseño a mis alumnos a preparar un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:57 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

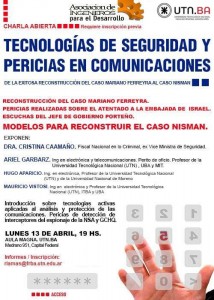

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60 Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Lugar: UTN BA

Fecha: 13/04/2015 19:00 hs

Disertantes:

Ing. Ariel Garbarz

Ing. Hugo Aparicio

Ing. Mauricio Vistosi

Abog. Cristina Caamaño

Resumen:

Se realiza una introducción referente a los puntos de partida de las

charlas enfocado a distintas causas judiciales de trascendencia

institucional (Causas Mariano Ferreyra, Macri, Embajada de Israel) en

los cuales se realizaron pericias y procedimientos que pueden ayudar a

dar luz sobre la muerte del fiscal Nisman.

El Ing. Garbarz comenta sobre el laboratorio COMSEC de la UTN-BA

creado hace más de 22 años el cual se enfoca a temas relacionados a la

protección de las telecomunicaciones. Destaca un punto de inflexión al

generar un desarrollo que permitió bloquear los equipos interceptores de

telecomunicaciones utilizados por servicios de inteligencia, lo que

genero un conflicto que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:32 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

Deberización. ¡Vaya término! Para empezar te diré que no lo he inventado yo, aunque me hubiera encantado. El concepto deberización es un término que procede a su vez del vocablo inglés ‘musterbation‘ (palabra derivada de ‘must‘ que en inglés podría traducirse por ‘deber’). Pues bien, ¿de dónde he sacado el término que ha dado pie a este artículo? Pues lo he sacado del libro de Wayne W. Dyer Tus zonas erróneas ,

concretamente del capítulo que trata sobre cómo aprender a superar los

convencionalismos que vienen dados por la cultura y el lugar en el que

vives. ,

concretamente del capítulo que trata sobre cómo aprender a superar los

convencionalismos que vienen dados por la cultura y el lugar en el que

vives.

Mi intención en esta entrada no es otra que enseñarte de qué manera puedes superar lo que Dyer llama deberización

con la única finalidad de que vivas tu vida plenamente, sin ataduras y

en la que tú seas el único juez de tu propia conducta. ¿Preparado para

transgredir las normas? Si es así, acompáñame.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 05:53 · Sin comentarios

· Recomendar |

| |

|

26 de Mayo, 2015

□

General |

|

|

Anteriormente habíamos tratado en un curso Básico de GNU/Linux,

en el cual nos enfocábamos en su funcionamiento y su gestión. En esta

ocasión trataremos temas ya un poco mas profundos para la administración

de una distribución basada en Debían como Ubuntu.

Si tomaste seriamente el curso anterior y tomas este prestando la

mayor atención posible, estarías preparado para presentar el examen de

certificación LPIC-1 y LFCS.

Este vídeo curso, como su predecesor esta en Youtube disponible al publico, y se divide en capítulos, los cuales son:

- Introducción

- Capitulo 1: Obtener Ayuda

- Capitulo 2: Gestión de Procesos

- Capitulo 3: Librerías Compartidas

- Capitulo 4: Gestión de Unidades de Almacenamiento

- Capitulo 5: Creación y Gestión de RAID

- Capitulo 6: Creación y Gestión de LVM

- Capitulo 7: Tareas Planificadas

- Capitulo 8: Instalación del Kernel

- Capitulo 9: Rsyslog y Logrotate

- Capitulo 10: Gestión del GRUB

- Capitulo 11: Herramienta SUDO

- Capitulo 12: Servicio OpenSSH

Fuente: Su|GE3K |

|

|

|

publicado por

alonsoclaudio a las 22:14 · Sin comentarios

· Recomendar |

| |

|

20 de Mayo, 2015

□

General |

|

|

Introducirse en el mundo del análisis de malware requiere tiempo,

disciplina y profundizar en múltiples materias. Localizar muestras,

encontrar herramientas, guías etc resulta una tarea muy entretenida y a

veces frustrante.

Desde r00tsec nos llega un estupendo artículo en el que recopilan un montón de sites que aglutinan bastante información.

Desde sitios para conseguir muestras (en muchas ocasiones muestras MUY

frescas, como el caso de kernelmode.info), listados de C&C, listas

de webs relacionadas con malware o listados de servicios online para

analizar muestras.

Algunos ejemplos:

Malware website list

|

|

|

|

publicado por

alonsoclaudio a las 16:32 · Sin comentarios

· Recomendar |

| |

|

10 de Mayo, 2015

□

General |

|

|

El artículo de hoy quiere ser una aproximación a 40 estados emocionales

que de una forma directa o indirecta forman parte de nuestras vidas y

de las vidas de nuestros alumnos. Es por ello que mi intención no es

otra que la de recopilar aquellas emociones que tienen lugar en las

aulas con el fin de que tus alumnos puedan aprenderlas y también puedan

entenderlas a partir de sus propias experiencias vitales. ¿Me acompañas

en este universo de emociones? ¿Listo para emociones fuertes?

Comenzamos

Imagen extraída de Shutterstock

Estados emocionales. ¿Por qué no se enseñan en el aula?

Una de las razones por las que no se

trabaja la inteligencia emocional en el aula se debe a que tampoco hemos

sido formados para ello. Somos expertos en nuestras materias y nos

sentimos cómodos enseñando los conocimientos de nuestra especialidad.

Pero quiero pensar que como docente nuestra... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:31 · Sin comentarios

· Recomendar |

| |

|

08 de Mayo, 2015

□

General |

|

|

Desaprender para seguir aprendiendo.

¡Vaya reto! Hoy quiero compartir contigo una infografía que he realizado

a propósito de un artículo que escribí en su momento y que titulé El día que decidí 25 formas de desaprender para seguir aprendiendo. En

una sociedad como la que nos ha tocado vivir es necesario repensar

nuestra labor como docentes y para ello resulta imprescindible parar y

hacer un ejercicio de memoria. Ojalá la infografía de esta entrada te

ayude a reflexionar sobre tu labor como docente y haga del

desaprendizaje la mejor forma de seguir apostando por nuevos retos, por

nuevas experiencias, por nuevos aprendizaje. ¿Aceptas el reto? |

|

|

|

publicado por

alonsoclaudio a las 17:50 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

Es artículo de hoy es el resultado de un experimento o experiencia que he llevado al aula y que tiene que ver con la toma de apuntes. Debo

confesar que he llevado a cabo el procedimiento de la toma de apuntes

en mi asignatura en contadas ocasiones a lo largo de mi carrera como

docente. Es por ello que he decidido empezar a incorporar la toma de

apuntes en el aula y pensé que sería una buena idea hacerlo con la ayuda

de la metodología del aprendizaje cooperativo. Así que

no te entretengo más y paso a enseñarte cómo he trabajado la toma de

apuntes mediante el aprendizaje cooperativo. ¿Me acompañas?

Imagen extraída de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:50 · Sin comentarios

· Recomendar |

| |

|

29 de Abril, 2015

□

General |

|

|

A mediados del pasado mes de

marzo, diversas organizaciones experimentaron un ataque distribuido de

denegación de servicio. Esto, desde luego, no es noticia, es algo que ocurre

con una frecuencia diaria, por diferentes motivos, sobre objetivos dispares y usando

técnicas que sabríamos reconocer al instante conociendo ciertos detalles. Este

ataque en concreto, se diferencia en la infraestructura usada como apoyo para

generar el tráfico de ataque. Un uso orquestado de recursos con una precisión y

capacidad de maniobra fuera del alcance del perfil atacante al que estamos

acostumbrados. Veamos que hay detrás del apodado recientemente "Gran cañón de China".

Martes, 17 de marzo. Los administradores del

sitio greatfire.org reciben

un tráfico de 2.600 millones de visitas. Cae el sitio principal y todos los

espejos que mantiene la organización a lo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:32 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|