Mostrando 41 a 50, de 262 entrada/s en total:

|

25 de Abril, 2015

□

General |

|

|

Durante su paso por SEGURINFO 2015 en Argentina, tuvimos la oportunidad de conversar con el reconocido hacker Chema Alonso sobre los principales retos en lo que refiere a la gestión de la seguridad corporativa.

Si pensamos en la gestión de la

seguridad en una empresa, ¿es más peligroso un usuario que sabe o que no

sabe de los posibles riesgos?

Yo creo que dentro de las empresas hay que

hacer que los usuarios entiendan los riesgos. La manera en que los

cibercriminales las están atacando ha cambiado; ya no se busca una

vulnerabilidad desde afuera, se sabe que siempre hay vulnerabilidades

desde adentro que son los empleados. Se están produciendo ataques

dirigidos a ellos para conseguir robar cuentas e identidades de los

sistemas internos.

Se aprovecha que muchas empresas están invirtiendo en la seguridad perimetral, en proteger las vulnerabilidades del software

que está expuesto en Internet, y no se preocupan tanto de poner

segundos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:25 · Sin comentarios

· Recomendar |

| |

|

20 de Abril, 2015

□

General |

|

|

Domingo. Primavera. Un asiento cómodo. Una bebida fría... y la selección de enlaces de desarrollo y aledaños que cada semana (bueno, más o menos) te traemos la gente de Genbeta Dev bajo el nombre de Pull Request, ¿se te ocurre un plan mejor? Ya sabíamos que no. ¡Al turrón!

- Nuestros hermanos mayores de Genbeta nos listan una serie de herramientas y recursos online para saber si nuestra app web está caída. Muy útiles.

- En Medium en Español puedes leer un artículo de CamMi Pham con 7 cosas que tienes que dejar de hacer si quieres ser más productivo. Yo creo que falta la de "deja de pensar en tu alineación para el Comunio toda la puñetera semana".

- Interesante reflexión en el blog de Javier Garzas sobre como debe actuar... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 02:05 · Sin comentarios

· Recomendar |

| |

|

19 de Abril, 2015

□

General |

|

|

Frases de Steve Jobs hay muchas y de

gran valor. Lo cierto es que no ha sido nada fácil seleccionar aquellas

que más se ciñen a la labor como docente. Aún así, creo que las 10

frases de Steve Jobs que te he seleccionado expresamente para ti son sin

duda una auténtica declaración de intenciones, un auténtico reto para

la mejora de tu práctica docente.

Quiero pensar que este blog le debe algo

o mucho a Steve Jobs, porque en él he querido reflejar algunas de las

cualidades que más admiro de su persona y de su trabajo. Hay que

aprender de los mejores. Hay que aprender de las personas que inspiran,

de aquellas que tienen la oportunidad de transformar el mundo desde su

especialidad. Estas 10 frases de Steve Jobs son un claro ejemplo de

ello. ¿Quieres conocerlas? Entonces acompáñame.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 01:27 · Sin comentarios

· Recomendar |

| |

|

17 de Abril, 2015

□

General |

|

|

Los 30.287 documentos de Word, Excel, CSV, PDF y presentaciones, más los 173.132

correos electrónicos, con sus correspondientes archivos adjuntos y, por

supuesto, todo el contenido de archivos, mensajes de correos e incluso metadatos de los ficheros, han sido publicados por Wikileaks junto con una herramienta para que cualquier navegante pueda buscar por los términos que desee de forma rápida. Es decir, todo lo que le fue robado a SONY se ha puesto en la red a disposición pública.  Figura 1: Wikileaks publica todos los documentos y correos electrónicos robados a SONY

Figura 1: Wikileaks publica todos los documentos y correos electrónicos robados a SONY

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:11 · Sin comentarios

· Recomendar |

| |

|

13 de Abril, 2015

□

General |

|

|

Si es gratis, es porque Ud. es el

producto, es una frase que cada vez cobra más sentido teniendo en cuenta

la valorización de la información personal en la ingeniería social,

espionaje, su uso en el comercio electrónico y otros tipos de comercios

tradicionales que ha llevado al fortalecimiento de nuevos mecanismos no

legales para la obtención de información personal de las personas,

acciones que el derecho Penal peruano ha ido regulando e incluso

incluyendo las actividades automatizadas.

El código penal peruano en su exposición

de motivos expone la inclusión de diversos delitos contra la Libertad

Individual, entre ellos los delitos de violación de la intimidad. La

justificación de la inclusión de la protección de la intimidad como bien

jurídico a proteger es debido al reconocimiento de carácter universal

de este derecho desde que la propia Declaración Universal de los

Derechos Humanos afirma que “nadie será objeto de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:45 · Sin comentarios

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

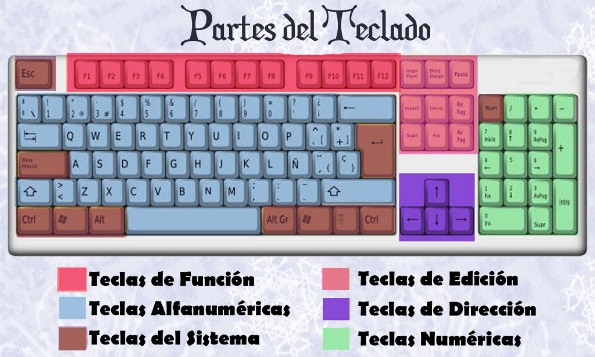

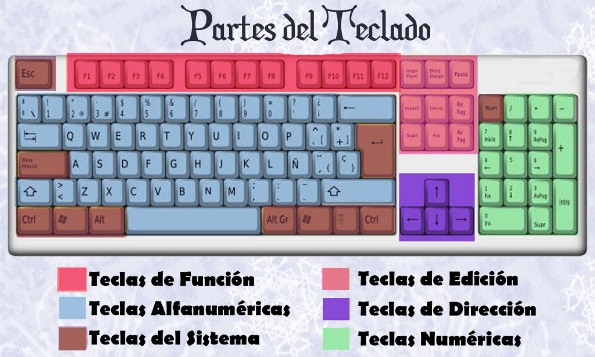

Las

teclas de función las podemos encontrar en prácticamente cualquier

teclado de un PC, y aunque conocemos las mas comunes seguro que no

sabemos para que sirve exactamente cada una de ellas. Estas son teclas

programables de acuerdo al sistema operativo o a un programa y por lo

general se ubican en la parte superior del teclado (F1, F2, F3….F12).

Algunas de estas teclas ya vienen programadas en el arranque del

sistema operativo, en términos prácticos son usadas como comandos

rápidos o atajos para realizar una acción predeterminada. Estas teclas

pueden generar una secuencia corta de caracteres, (ASCII), o bien enviar

una secuencia de caracteres que es interpretada por el sistema

operativo o algunos programas para iniciar rutinas o tareas

predeterminadas.

Para entender un poco mas la función especifica de estas teclas, aquí

les hago en pequeño resumen con el uso de cada una de ellas en Windows y

en algunos de los programas mas conocidos:

F1: Menús... Continuar leyendo |

|

autocad, excel, microsoft, office, mozilla, powerpoint, teclado, teclas, de, funcion, windows |

|

|

publicado por

alonsoclaudio a las 02:16 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

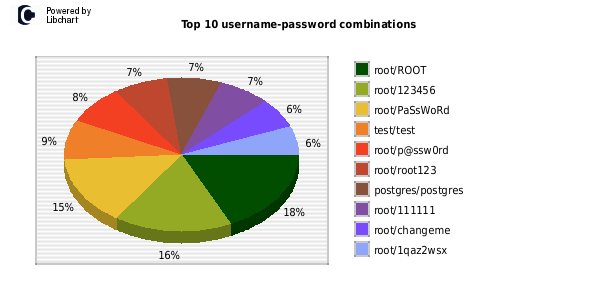

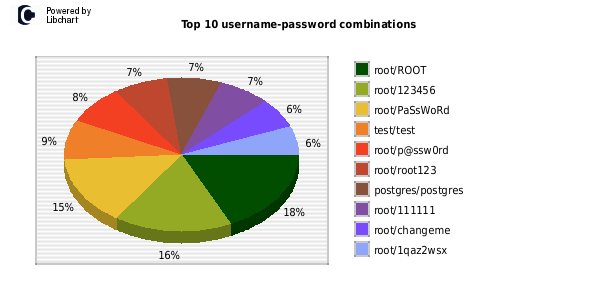

Este será el primer articulo de una serie en la que se hablará sobre

algunos de los honeypots más utilizados para la detección y prevención

de ataques. Antes de continuar y para los que no lo saben, un Honeypot

en informática es un servicio activo que acepta y procesa peticiones

como cualquier servidor del tipo SSH, HTTP, SMB, etc. Pero en realidad

se encarga de monitorizar y registrar los intentos fallidos de

autenticación y cualquier ataque contra el supuesto servicio, se trata

de un señuelo. Es una forma de engañar a un atacante haciéndole creer

que se encuentra perfilando y analizando un servicio del objetivo,

cuando en realidad lo que está haciendo es suministrándole información

al objetivo sobre las actividades que está realizando.

Uno de los más conocidos y utilizados es Kippo, un honeypot que se

encarga de levantar un servicio SSH en el puerto indicado y registrar

todos los intentos de autenticación realizados contra dicho servicio.

Kippo es un honeypot altamente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:16 · Sin comentarios

· Recomendar |

| |

|

04 de Marzo, 2015

□

General |

|

|

El

grupo del Blog de Informática

perteneciente a los Laboratorios de la EEST N 8 Quilmes, tiene por

finalidad:

el

intercambio de información entre los estudiantes y docentes de la

EEST N 8

la

participación de otras personas del área del conocimiento que

puedan interesarse en la temática.

No

se trata de un grupo abierto, ya que es de carácter específicamente

académico. Se permite el tratamiento de otros temas, pero

esencialmente se orienta a la formación de especialistas en el área

Informática.

Las

siguientes reglas se establecen, a efectos de facilitar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:40 · Sin comentarios

· Recomendar |

| |

|

15 de Diciembre, 2014

□

General |

|

|

No podemos negar que JetBrains es actualmente una de

las compañías con el ecosistema y software más atractivo para

desarrolladores: empezando por IntelliJ como uno de los IDEs más amados. En esta ocasión, la compañía lanza Upsource, un browser para repositorios de código y que nos permite, entre otras cosas, hacer potentes code review con la gente de nuestro equipo.

Hace unos meses pudimos ver la versión preview, pero finalmente se ha hecho pública la release oficial de Upsource 1.0 que permite utilizarlo a 10 desarrolladores como máximo de forma gratuita.

Entre sus características más destacadas nos encontramos con un potente browser de código para interactuar y monitorizar con todo tipo de repositorios como Git, Mercurial, Subversion o Perfomance.

Podemos trackear cada cambio en el código: commits recientes, diff lo

más verbosos posibles, branch, merges, buscar dentro del historial

completo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:32 · Sin comentarios

· Recomendar |

| |

|

12 de Diciembre, 2014

□

General |

|

|

Tal vez hayan ido a congresos o conferencias de seguridad informática. En muchos de ellos, no

faltan los patrocinadores que, ubicados estratégicamente, prácticamente obligan a los asistentes a

pasar por sus puestos para

que vean sus nuevos productos de todo tipo. "Protéjase contra las amenazas de hoy día", dicen.

"¿Está su empresa preparada para los ciberdelitos?", preguntan. "El nuevo SecWeb X: Si no lo tiene,

está indefenso", afirman. "Soluciones empresariales para asegurar lo que más importa: su negocio",

pregonan.

Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas y

que dispongo de un... Continuar leyendo Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas y

que dispongo de un... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 00:02 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas

Yo paso con cada uno de ellos para recibir folletería y

una alta dosis de miedo de no tener el "último grito" en seguridad informática, o me alejo para

evitar contestar todas las preguntas que hacen. A veces juego con ellos y les digo que “mi”

corporativo es de 10 personas, que yo soy el administrador de sistemas