Para la realización de una demostración durante la grabación de un

programa de Televisión sobre el espionaje a las personas decidimos

comprar un

troyano para terminales smartphone bastante profesional. El

sistema funciona tal y como se explica en el libro de

Hacking iOS: iPhone & iPad

con un panel de control basado en servicios web al que se conectará el

troyano para enviar los datos desde el smartphone y recibir los comandos

y al que también se conectará el administrador del

troyano para acceder

a la información y manejar todos los datos.

En el caso de los dispositivos

Android hay que conseguir que el terminal esté

rooteado o que el usuario motu proprio decida instalarse el

apk del

troyano, ya sea vía ingeniería social o explotando algún bug que se descubra. En el caso de

iPhone o

iPad ya he contado varias veces las formas que existen para

troyanizar el terminal iOS, algo que se hace un poco más complicado que un terminal

Android.

En el caso en concreto nuestro, troyanizamos un terminal con

Android,

y procedimos a ver qué opciones teníamos disponibles y cómo

funcionaban, y la verdad es que nos sorprendió lo bien que funcionaba y

lo difícil que es detectarlo si no hay un

antimalware instalado o se hace un

análisis forense del terminal.

|

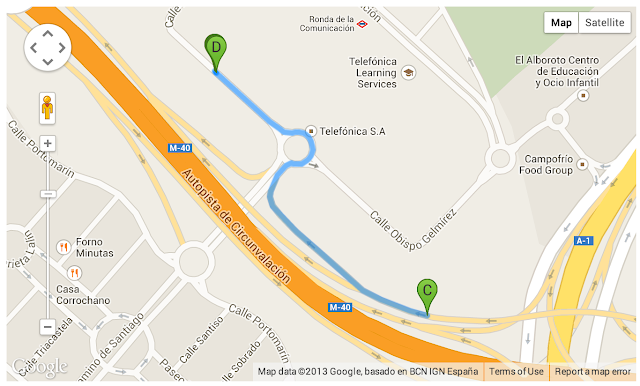

| Figura 1: Seguimiento GPS de las ubicaciones del troyano en el teléfono Android |

Entre las opciones más evidentes se encuentran la de

geoposicionar al terminal en todo momento, registrando desde la ubicación inicial donde lo dimos de alta en

Eleven Paths, pasando por todos los lugares donde se haya encontrado alguna vez el terminal.

|

| Figura 2: Registro y grabación de llamadas emitidas y recibidas |

Por supuesto, el software realiza el registro de todas las llamadas entrantes y salientes, y si se activa la opción, realiza la grabación del audio de las llamadas desde el micrófono y el altavoz del terminal, para que desde la página web se puedan escuchar todas las conversaciones.

|

| Figura 3: Opciones de grabación de herramientas de mensajería |

La lista de opciones es larga, leer los mensajes

SMS, los correos electrónicos de

Gmail, los mensajes y conversaciones de

Skype,

Viber, y por supuesto la demandada opción para

espiar WhatsApp, pudiendo ver todas las conversaciones en todo momento.

|

| Figura 4: Registro de mensajes de WhtasApp |

De todas ellas, las que más nos sorprendió es la de controlar el terminal por medio de mensajes

SMS

que el dueño del terminal nunca podrá interceptar, ya que el

troyano

está construido para interceptar cualquier evento haciendo uso de

Broadcast Receviers - tal y como se explica en el libro de

Desarrollo de Aplicaciones Android Seguras -, lo que le permite recibir el mensaje y procesarlo.

|

| Figura 5: Comandos de control remoto por SMS |

Entre las opciones que hay de control remoto están las de arrancar o

parar aplicaciones, bloquear el terminal en un determinado instante o

borrar el terminal completamente.

|

| Figura 6: Comando SMS para grabar el audio de un entorno |

De todas ellas, la que más asusta es la de poder enviar un comando SMS para grabar el entorno,

sin que el dueño del terminal lo sepa, el teléfono se pone a grabar por

el micrófono durante uno o varios minutos y después sube el archivo de

audio a la web para que pueda ser escuchado en el momento.

|

| Figura 7: Entornos de 1 minuto grabados en la web |

Esta opción puede ser utilizada para espiar conversaciones en reuniones a

las que no ha sido invitado alguien o para grabar cuando se produzca

algún evento disparador - al llegar a una ubicación, al llegar una hora

concreta, etc... -.

Visto esto, os recomiendo que si tenéis un terminal

iPhone tengáis controlado el terminal en todo momento, con

passcode complejo, sin

Siri, actualizado a la última versión y sin

jailbreak a ser posible. Si tienes un

Android, además de todas esas medidas - salvo la de

Siri y

Jailbreak - evita bajarte

apps con permisos raros, pon un

antimalware y evita

rootear el teléfono... y

cuidado con el WhtasApp que te bajas.

Fuente http://www.elladodelmal.com

de Chema Alonso