Los

30.287 documentos de

Word, Excel, CSV, PDF y presentaciones, más los

173.132

correos electrónicos, con sus correspondientes archivos adjuntos y, por

supuesto, todo el contenido de archivos, mensajes de

correos e incluso

metadatos de los ficheros,

han sido publicados por Wikileaks junto con una herramienta para que cualquier navegante pueda buscar por los términos que desee de forma rápida. Es decir,

todo lo que le fue robado a SONY se ha puesto en la red a disposición pública.

|

| Figura 1: Wikileaks publica todos los documentos y correos electrónicos robados a SONY |

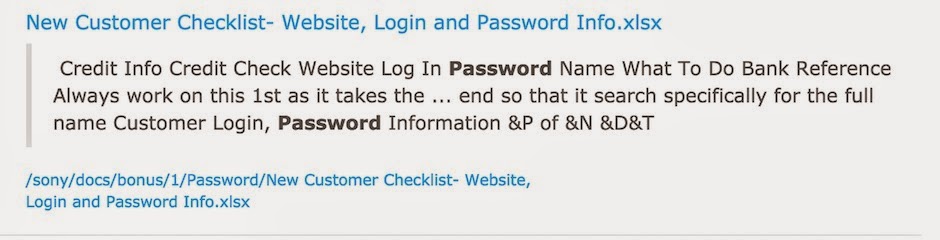

El buscador permite filtrar por tipos de documentos, y basta con

seleccionar términos de interés para darse cuenta de la cantidad de

información que el adversario, una vez estuvo dentro de la red de SONY

Pictures llegó a tener en su poder. En este ejemplo, buscando

simplemente por el término passwords salen un montón de archivos con

datos.

|

| Figura 2: Ficheros EXCEL de passwords |

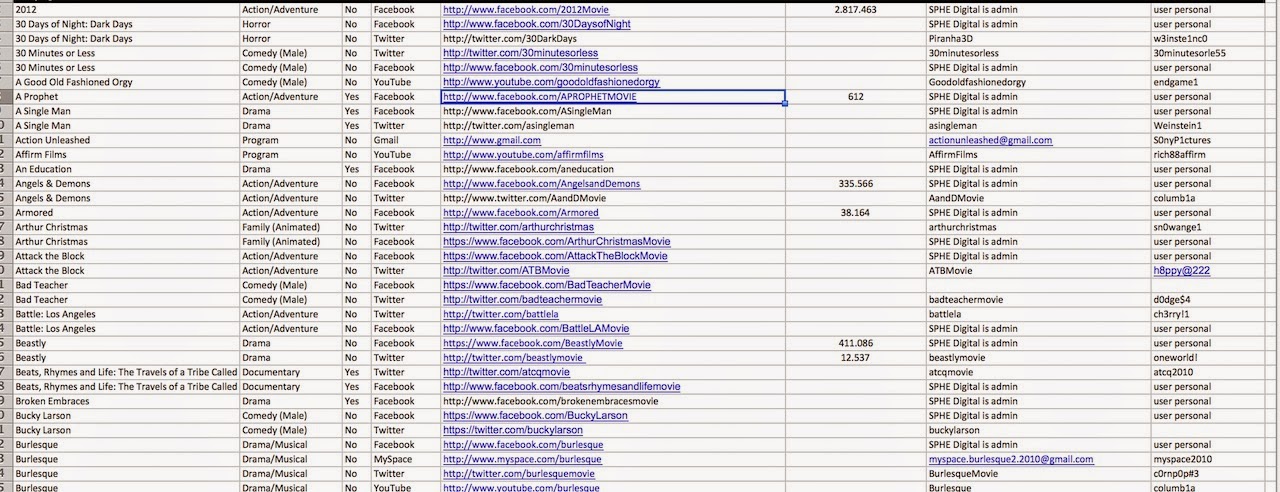

Y abriendo cualquiera de ellos se puede ver como en el contenido están

los usuarios y las contraseñas, como ya se publicó tiempo atrás. En este

caso, la lista de todas las contraseñas de redes sociales de todas las

campañas de marketing y publicidad que estaba llevando SONY. El usuario y

la password son las últimas dos columnas de la derecha.

|

| Figura 3: Sección de un listado de cuentas con contraseñas (ya deshabilitadas) |

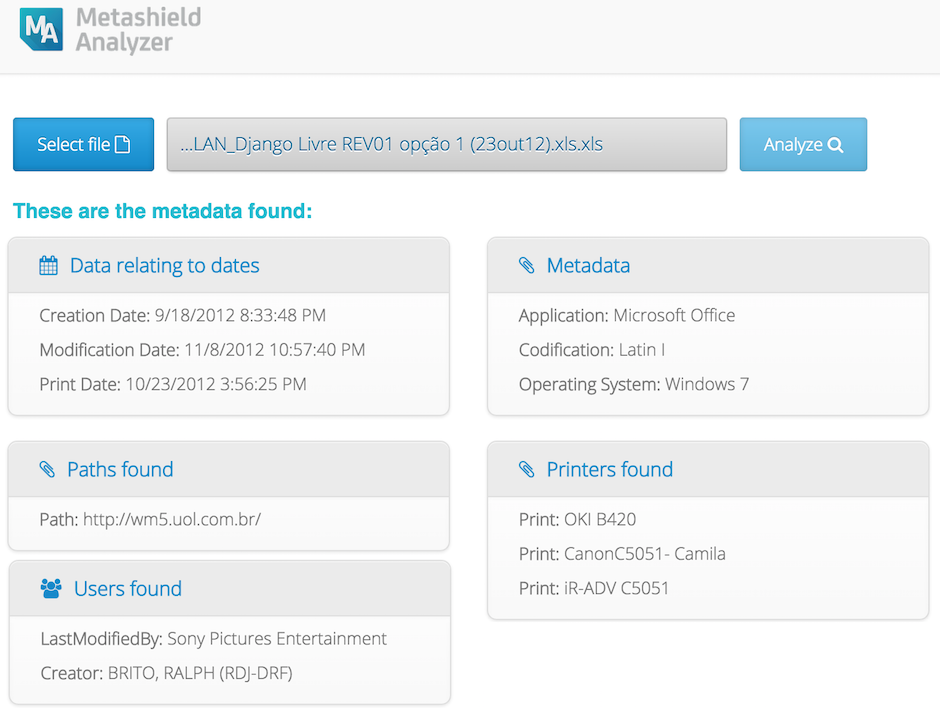

Todos los documentos están intactos, y conservan sus

metadatos, por lo que se puede hacer un análisis de los mismos utilizando herramientas como

MetaShield Analyzer o

FOCA.

Esto hace que no solo haya que para reparar los datos haya eliminar

toda la información que pudiera estar en el contenido de los ficheros,

sino también en los

metadatos, como direccionamientos de red, nombres de servidores, carpetas compartidas, etcétera, algo de lo que

ya habíamos hablado después de la intrusión de HBGARY.

|

| Figura 4: Análisis de metadatos de un documento filtrado de SONY |

Como sabéis,

el apuntado como ejecutor de esta intrusión fue el gobierno de Corea del Norte, que si abrió todos estos archivos bien podría haber sufrido un ataque de

doxing

involuntario si uno de estos documentos se conecta a casa a actualizar

algún enlace, archivo o tabla de cualquiera de ellos. Recordemos que

desde el gobierno de

USA se dijo que había dejado el rastro de una dirección

IP sin servidor

Proxy.

|

| Figura 5: Según el FBI fueron descuidados e hicieron una conexión con su dirección IP |

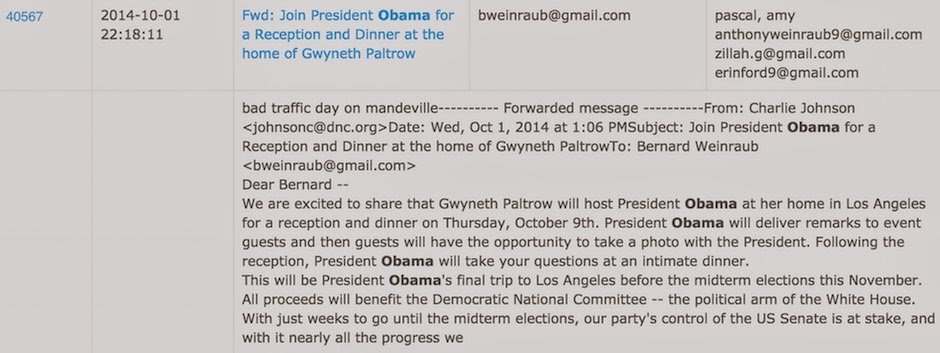

Por último, además de los documentos, el mini-site que se ha creado para

estos archivos cuenta también con los correos electrónicos, donde se

puede buscar por cadenas de texto o nombres de adjuntos. Buscando por

nombres de personalidades salen detalles personales y privados de todos

ellos.

|

| Figura 6: Correo electrónico sobre una recepción al presidente Obama |

En definitiva, un archivo más que cae en

Wikileaks de una gran empresa. Recordad que una vez más, el inicio de esta intrusión parece que fue un

Spear Phishing

para atacar una persona de la organización, así que es más que

fundamental resaltar la importancia de fortificar todos los puntos de la

organización, dando igual importancia al perímetro externo como al

perímetro interno de la empresa.

Fuente http://www.elladodelmal.com/2015/04/wikileaks-publica-todos-los-documentos.html