« Entradas del 17 de Diciembre, 2014Mostrando 1 a 10, de 11 entrada/s en total:

|

17 de Diciembre, 2014

□

General |

|

|

BlueMaho

es una vieja tool con un GUI-shell (interface) para manejar un conjunto

de herramientas utilizadas en pruebas de seguridad de Bluetooth. Es

gratuita, de código abierto y está escrita en python (utiliza wxPython).

Puede ser utilizada para búsqueda de vulnerabilidades conocidas en

dispositivos Bluetooth y, sobretodo lo más importante, encontrar vulns

desconocidas. También puede obtener lindas estadísticas.

Ya no está actualizada, pero tiene muchas características que te dan un punto de partida ideal para empezar a jugar:

- búsqueda de dispositivos, mostrar información avanzada, registros SDP, proveedor, etc.

- tracking de dispositivos - mostrar dónde y cuantas veces se ven los dispositivos, y sus cambios de nombre

- Loop scan - puede escanear todo el tiempo, mostrando dispositivos en línea

- Alertas con sonido si se encuentra un nuevo dispositivo

- on_new_device - se puede especificar qué... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:13 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

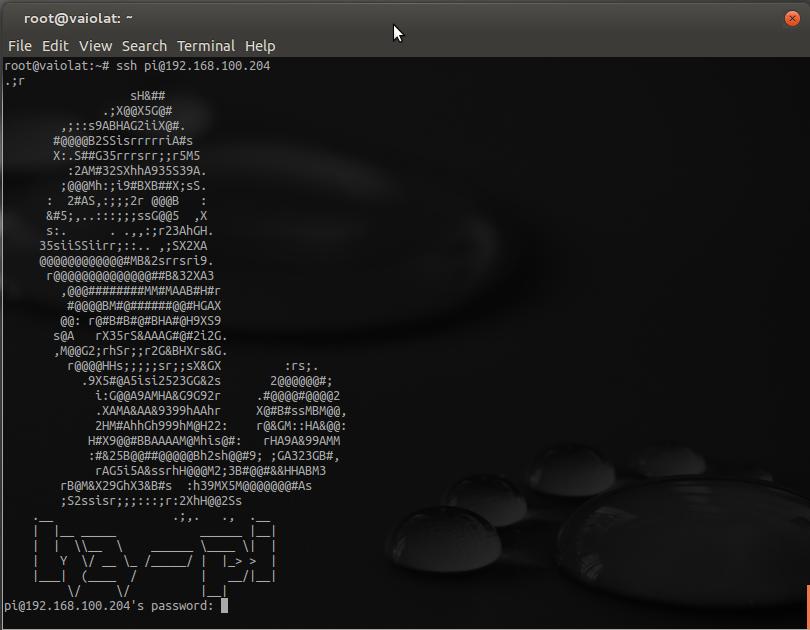

Ha-Pi es una imagen de Debian

“squeeze” debian6-19-04-2012, con herramientas para realizar test de

penetración, desde la plataforma hardware Raspberry Pi (un pequeño ordenador con la arquitectura ARM, con sistema operativo embebido).

Posee las siguientes herramientas:

- Aircrack Ng Suite

- Reaver-WPS

- Metasploit

- Nmap

- Ettercap

- Scapy

- SET

- Screen

- Beef

- MACchanger

- Tshark

- Sqlmap

- Evilgrade

- Nikto

- Hydra

- Skipfish

- Kismet

Con soporte para los siguientes lenguajes:

- Ruby 1.9.3 (con rvm)

- Python 2.6.6

- Perl 5.10.1.

En proceso de adaptar herramientas como:

Y funcionalidades como:

- Control remoto a través de 3G.

- Conectividad con base de datos Metasploit.

- Interacción entre las distintas... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 17:10 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

En un post en Google+

(donde sino…) la multinacional norteamericana ha anunciado una noticia

que los amantes del software libre esperábamos desde hace tiempo: el

soporte para la importación de los tres principales formatos de archivo ODF, los cuales a partir de ahora serán totalmente compatibles con Google Drive, algo que ya podemos comprobar también en su página oficial de soporte.

Es decir .odt para documentos de texto, .ods para hojas de calculo y .odp para presentaciones, los formatos de archivo que la mayoría de linuxeros utilizamos con programas de software libre como LibreOffice u OpenOffice y que ahora también podremos editar de manera individual o de forma conjunta con otras personas mediante Google Docs.

No sabemos el motivo exacto que ha llevado a Google a adelantar su

decisión y adoptar los documentos ODF, cuando en repetidas ocasiones se

escudó en que no había demanda para este tipo de estándar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:07 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Buenas a todos, en el post de hoy continuaremos la cadena "Pentesting

con Mantra" hablando de 3 proxys incluidos en Mantra: Foxy Proxy, Proxy

Tool y Tamper Data.

El primero de ellos, Foxy Proxy, es uno de los plugins de tipo proxy más

conocidos para Firefox. Proporciona una configuración bastante más

completa que la del propio navegador por defecto, ampliándola por

ejemplo para generar listas blancas/negras, o incluso permitiendo

incorporar patrones de direcciones con expresiones regulares,

asteriscos, etc.

Podéis descargarla independientemente de Mantra desde el siguiente enlace:

|

|

|

|

publicado por

alonsoclaudio a las 13:43 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Barnaby Jack estaba a punto de revelar cómo hackear un marcapasos. Apareció muerto anteayer.

¿Alguna vez viste “El Jardinero Fiel”? Es realmente un peliculón,

donde Rachel Wiesz interpreta a Tessa, una militante que dedica su vida a

luchar para destapar los crímenes cometidos por la industria

farmacológica. Si no la viste, acá la tenés online, acá están los subtítulos y siguiendo este tutorial la podés bajar.

Tal vez algo similar haya sucedido a Barnaby Jack pero, aunque no es

descabellada la sospecha, no tiene más fundamento que el prejuicio

mismo.

Este... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:59 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

De nada servirán sus terminales cuando ya no hayan abejas. Pero ya lo verán por ustedes mismas.

Hace 30 años un tipo cambió las formas de hacer filosofía cambiando

el soft que le impedía acceder a una impresora. Hace 30 años yo

comenzaba a militar en la Villa de Alvear y la Vía de Rosario.

Hace 30 años tenia 18 y acababa de abandonar la ESPAC Grl Lemos. Pude

disfrutar de la desconfianza de las compañeras con las que militaba en

el trotskysmo y en el anarquismo por mi formación militar y pude

disfrutar de la desconfianza de las otras por mi cercanía a la

izquierda. Tal vez por eso me ligué a las luchas de campesinas y

marginales; porque me identificaba con su destino de ser perseguidas por

uno y otro lado.

En otra oportunidad conté como llegué al software libre de la mano de

un cumpa cincuentón que usaba una subnotebook con un slackware muy

parecido al DOS+win3.1 de aquella época. Él fue quien me contó de la

impresora y el tipo que se burló de sus limitaciones... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:50 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Se lo nombra, no sin segundas

intenciones, como una potencia comunista. Todas sabemos, más todavía

quienes señalan lo contrario, que China NO es comunista ni lo ha sido.

Se trata de un país caracterizado perfectamente como un capitalismo de

Estado de mano dura, explotación, burocracia, corrupción, y de todos los

males y características propias del capitalismo extremo que bajo ningún

concepto pueden colaborar con la mera idea de estar cercanos al

comunismo. Es justamente esta caracterización de china (como lo fue el

socialismo real de la URSS) la que se utiliza como propaganda contra el

comunismo y otras formas de organización que intentan terminar con la

sumisión y el oprobio.

China no es comunista y una de las principales pruebas, además del

femicidio cosntante de bebas, es la tasa de suicidios de sus

trabajadoras. Xu Lizhi fue un poeta de 24 años que se quitó la vida el

pasado 30 de Septiembre lanzándose por la ventana de su dormitorio en

Shenzhen, se... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:46 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Un grupo de hacktivistas supuestamente pertenecientes a Anonymous afirmaron que han filtrado datos oficiales del gobierno sueco como respuesta al cierre de The Pirate Bay la semana pasada por parte de la policía sueca.

Un grupo apodado "HagashTeam" publicó una serie de datos en Pastebin

que correspondería a las direcciones y contraseñas de cuentas de correo

electrónico oficiales de personal administrativo de los gobiernos de

Suecia, Israel, Brasil, Argentina y México.

En las filtraciones podemos comprobar la existencia de cuentas de correo

pertenecientes a las administraciones Argentina y Mexicana, como por

ejemplo la dirección de correo electrónico del Instituto de Vivienda del

Gobierno de Buenos Aires, o de funcionarios de la Comisión Nacional del

Agua y de la Secretaría del Trabajo y Previsión Social de México. Los

gobiernos afectados no han confirmado ni negado si estas credenciales

para ingresar a correos electrónicos son genuinas.

Por... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:44 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

Seguro

que todavía resuenan en vuestros oídos noticias sobre la presencia de

backdoors en muchos modelos de routers. D-Link, Netis, Netgear, Linksys,

Belkin, TRENDnet, MediaLink, Sercomm ... la lista es muy larga.

Si tu también quieres hacerte el "chino" y vender en eBay tu viejo

router con un regalo sorpresa añadido (es broma, no seais malos), puedes

usar RPEF...

En la Defcon 20, Michael Coppola presentó una herramienta en Python llamada RPEF (Router Post-Exploitation Framework) con la que automatiza el proceso para añadir un backdoor en un buen número de firmwares para distintos modelos de routers SOHO:

- Belkin: F5D7230-4_v1xxx

- D-Link: DIR-601_1.01NA y DIR-601_2.01NA

- Linksys: WRT120N_1.0.07_(Build_02)

- NETGEAR: WGR614v10_1.0.2.26NA, WGR614v9_1.2.30NA, WNDR3700v1_1.0.16.98NA, WNDR3700v2_1.0.0.12 y WNR1000v3_1.0.2.26NA

- TRENDnet: TEW-651BR_v2.2R_2.00B12 y TEW-652BRP_v3.2R_3.00B13

La sintaxis básica del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|