« Entradas del 29 de Agosto, 2014Mostrando 1 a 10, de 11 entrada/s en total:

|

29 de Agosto, 2014

□

General |

|

|

PROGRAMA DE VINCULACIÓN Y DIFUSIÓN

CIBERDEFENSA Y SEGURIDAD DE REDES DE COMUNICACIONES

JORNADA REGIONAL EN BS. AS.

2 DE SEPTIEMBRE DE 2014

Escuela Superior Técnica Grl Div Manuel N. Savio

Facultad de Ingeniería del Ejército

Agenda

08:30 – 09:00hs ACREDITACIÓN

Recepción en el Hall de las Banderas, Escuela Superior Técnica

09:00 – 09:15hs BIENVENIDA Y APERTURA DE LA JORNADA

Palabras de Inicio de la Jornada de la

Ciberdefensa y Seguridad de Redes de Comunicaciones Jefe de Gabinete

Ministerio de Defensa, Agrim. Sergio A. Rossi, Dir Glr... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:29 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

Abierta la inscripción

Evento Gratuito: La seguridad de la información y las organizaciones

5 de Septiembre de 9 a 18 hs - Auditorio, Medrano 951 PB, CABA

Organizadores ISSA - UTN

A través de las distintas charlas y

temáticas, se tratarán diferentes aspectos de la seguridad de la

información en el contexto de una organización, partiendo desde los

conceptos básicos, hasta las perspectivas internas y externas, y los

ejes de acción más comunes en dichos contextos.

Paula Suarez

Marcelo Temperini

Ezequiel Sallis

Pablo Romanos

Julio César Balderrama

Roberto Langdon

Federico Pacheco

Diego Bruno

La entrada es libre y gratuita, pero requiere de una inscripción previa que se realiza clickeando AQUÍ

Fuente http://www.sceu.frba.utn.edu.ar/component/content/article/49-novedades/495-2014-08-20-18-39-32.html

|

|

|

|

publicado por

alonsoclaudio a las 21:26 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

Todos

sabemos que Internet es una vasta red de ordenadores y dispositivos

interconectados pero, ¿dónde residen todos esos elementos?

John Matherly, fundador de Shodan, literalmente hizo ping a todos los dispositivos en Internet y el resultado es el siguiente mapa:

|

| https://twitter.com/achillean/status/505049645245288448 |

Como se puede ver, la mayoría de los dispositivos se concentran en los países desarrollados y áreas metropolitanas.

Y con esta bella imagen nos despedimos hasta muy pronto y os deseamos a todos muy buen fin de semana

Fuente http://www.hackplayers.com/2014/08/mundo-cuando-se-hace-ping-a-todo-internet.html

|

|

|

|

publicado por

alonsoclaudio a las 21:17 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

Una app que permite poner YouTube en segundo plano para utilizarlo como reproductor de música.

Algo interesante del mundo Android, al igual que del mundo GNU/Linux,

es la cantidad de formas que hay de hacer las mismas cosas. También se

da en el terreno de las aplicaciones: hay por lo menos dos para una

misma tarea, y esto nos permite experimentar, jugar, sacar el jugo a

cada una (o a las que queramos) para finalmente decidirnos por alguna en

particular.

en

el terreno de los reproductores, hay muchísimos, pero si hablamos de

YouTube, al menos en mi experiencia, el que logra mejor conectividad y

velocidad es, justamente, el oficial lanzado para estos fines, algo que

nos hace sospechar sobre la neutralidad de la aplicación. Puede tratarse

de una maniobra de Google para que la gente utilice su aplicación, de

hecho, es algo que se hace habitualmente en este tipo de servicios, pero

no es el tema de esta nota, sólo una especulación.

Según investigaciones,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:43 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

El IEEE Center for Secure Design publicó un informe

[PDF] que se centra en la identificación de los defectos de diseño de

software, basado en datos reales recogidos y analizados por expertos de

empresas de tecnología líderes del mundo.

IEEE Computer Society, la principal asociación de profesionales de la

informática, lanzó una iniciativa de seguridad cibernética con el

objetivo de ampliar su participación en materia de ciberseguridad. Como

parte de esa iniciativa, se formó el IEEE Center for Secure Design

(CSD). La iniciativa reunió a un grupo de expertos de diversas de

organizaciones para discutir fallos de diseño de seguridad de software.

El resultado fue una lista de los 10 defectos de diseño

más importantes del software y las técnicas de diseño... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:41 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

Luego de unos cuantos años, por requerimientos de mi trabajo, tuve que retomar un viejo proyecto CheckListLinux,

el cual tiene como objetivo verificar el hardening de un servidor

RedHat o alguno de sus derivados comparando su configuración con mejores

prácticas de seguridad.

Cabe aclarar que debía cumplir con ciertas pautas ya establecidas. Por este motivo no utilice " Lynis" para la tarea.

El proyecto está desarrollado en PERL y cuenta con 41 scripts que

pertenecen a las fases que son ejecutadas durante el análisis.

Las fases se dividen de la siguiente forma:

- Fase 0.0 -- Información del Equipo

- Fase 1.0 -- Información de los usuarios del sistema

- Fase 1.1 -- Comprobación de Usuarios/Grupos

- Fase 1.2 -- Verificar que no existan cuentas con password vacías

- Fase 1.3 -- Verificar que no existan usuarios con ID 0

- Fase 1.4 -- Verificación del archivo login.defs

- Fase 1.5 -- Últimos usuarios... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 13:37 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

"Hay

historias que no merecen ni deberían ser olvidadas. La historia del

hacking español es la historia de cómo unos jóvenes, con una extrema

inquietud de aprender, evolucionaron a lo que hoy en día es la defensa

(y la no tan defensa) en la red de múltiples organismos nacionales e

internacionales. Es la historia del aprendizaje no reglado, sin medios

al alcance del bolsillo y muchas veces al margen de la ley."

Os dejo el inicio del prólogo de Zhodiac, uno de los tres que podréis encontrar en el ebook "Hackstory.es. La historia nunca contada del underground hacker en la Península Ibérica", un proyecto que arrancó Mercè Molist hace dos años mediante una campaña de crowdfunding en Goteo mediante la cual logró recaudar 6.000 euros, que recopila la información de Hackstory.net

(una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:24 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

La diputada nacional del Frente para la Victoria, Dulce Granados,

presentó un proyecto de ley para instalar bloqueadores de Internet y

llamadas a celulares en las cárceles federales de todo el país.

La esposa de Alejandro Granados, intendente de Ezeiza y ministro de

Seguridad bonaerense, aseguró que con esta medida se "evitarán" una gran

cantidad de delitos. Según la legisladora, esta iniciativa ya se aplica

en México, Ecuador, Brasil, Estados Unidos y España y busca evitar

secuestros exprés y otros delitos desde los penales. "Un amplio

espectro de países han decidido instalar los inhibidores de señales de

telefonía celular y de Internet en sus cárceles para impedir que se

cometan delitos desde el interior de esos establecimientos de reclusión,

organizar crímenes, secuestros, extorsiones desde adentro", justificó a través de un comunicado de prensa.

La norma ordena al Ministerio de Justicia y Derechos Humanos a cargo de

Julio Alak la elaboración de "informe... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:13 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

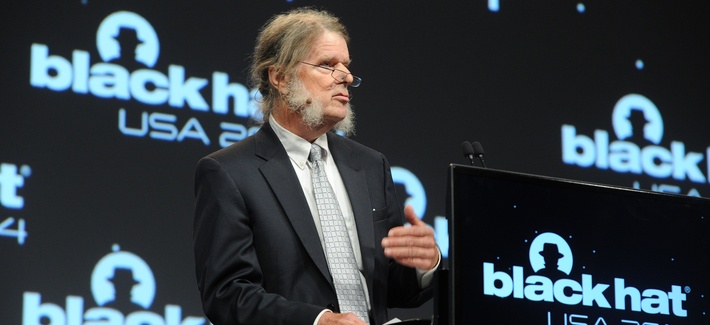

Dan Geer,

experto en seguridad informática, propone un mandato aplicable a todo

el sector empresarial, según el cual las empresas estarían obligadas a

revelar hacks y brechas de seguridad, al igual que ocurre con el control

de enfermedades.

Durante su discurso en la reciente Conferencia Black Hat, Geer sugirió

aplicar a las empresas requisitos obligatorios, que deberían ser más

estrictos que la normativa actual, escribe la publicación VPN Creative.

"¿No tendría sentido tener un régimen de notificación obligatoria de los fallos de seguridad cibernética?",

preguntó retóricamente el experto, señalando que las empresas deberían

enfrentar cargos criminales si evitan reportar situaciones de riesgo

cibernético a las autoridades.

Sugirió que los ataques y brechas "por encima de cierto umbral"

simplemente deberían ser reportados a organismos competentes. En tal

sentido, hizo referencia a procedimientos internos en la Fuerza Aérea

estadounidense, donde ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:55 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

No sé vos, pero a diario quienes escribimos dudamos de nuestra

ortografía. Muchas personas (más del 60% de las navegantes) utiliza

Google como corrector ortográfico. Realmente eso es impresionante. Una

enorme cantidad de procesadores de texto (incluso el procesador de texto

plano que utilizo para escribir las notas de Tribuna Hacker, que es

algo MUY básico) cuentan con un corrector ortográfico. Pero más del 60%

de las navegantes en lugar de tipear la palabra que le genera dudas en

su procesador de textos y luego chequear si está bien escrita, prefiere

primero escribirla en Google, dar “buscar”, y ver qué aparece. Es algo

totalmente impráctico, pues en un acotado número de casos Google

responderá “quisiste decir….” o en los primeros resultados de búsqueda

aparecerá la palabra bien escrita, pero en la mayoría de los casos esto

no sucederá, y lo más probable es que termines escribiendo mal una

palabra por usar mal un software.

Así que se nos ocurre que la app de hoy... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:49 · 1 Comentario

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|