« Entradas del 08 de Agosto, 2015

|

08 de Agosto, 2015

□

General |

|

|

|

|

|

microsoft, paranoicos, de, la, privacidad, windows, 10, debate, sobre, y, seguridad |

|

|

publicado por

alonsoclaudio a las 23:06 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

Esta es una traducción libre del artículo de Lorenzo Franceschi-Bicchierai y desde Segu-Info estamos analizando su exactitud.

Actualización 23hs: según hemos podido constatar desde Segu-Info,

la conclusión la que llega el investigador mencionado en este post, no

es del todo correcta porque si bien el malware fue encontrado en el

equipo móvil del fiscal, el mismo no fue utilizado directamente para

robar información.

El 18 de enero de este año, el fiscal argentino Alberto Nisman

fue encontrado muerto en su departamento en circunstancias misteriosas.

Al día siguiente, debía comparecer ante el Congreso para ofrecer lo que

estaba destinado a ser un testimonio incendiario, acusando a la actual

Presidente, Cristina Fernández de Kirchner, de tratar de encubrir la

presunta participación de Irán en un atentado contra la AMIA en Buenos Aires en 1994... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:45 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

Si

eres informático y trabajas en una oficina seguramente llevarás colgada

al cuello, como ganado en el redil, la típica tarjeta de identificación

por radio-frecuencia (aka RFID) para acceder a las instalaciones. El problema... o lo divertido según se mire, es que estas tarjetas utilizan Wiegand, un protocolo "de la era del Apollo 11"

bastante sencillo y sin seguridad nativa. De hecho, la falta de cifrado

hace que sea fácil robar los códigos y otros datos necesarios para

clonar las tarjetas de acceso físico.

Ayer en la Black Hat de Las Vegas, Eric Evenchick y Mark Baseggio presentaron BLEKey (de Bluetooth Low Energy),

un ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:35 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

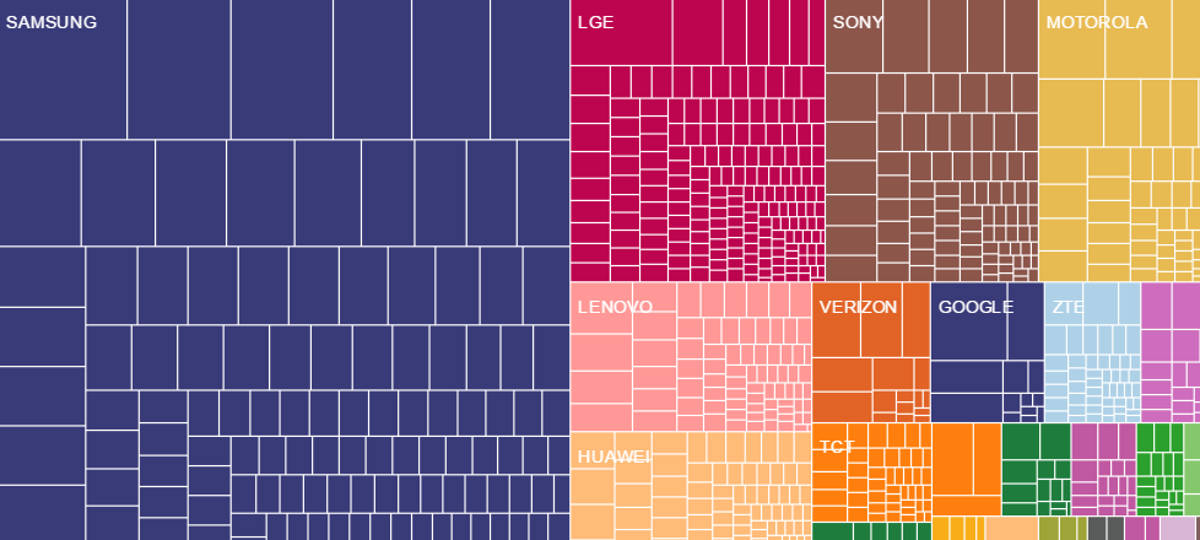

Samsung

y Google mueven ficha. Las últimas vulnerabilidades en sistemas Android como el

ya conocido Stagefright

han conseguido que ambas firmas tomen la decisión de publicar actualizaciones para solucionar vulnerabilidades de forma mensual.

Una decisión que puede estar destinada a revolucionar la seguridad de los dispositivos

Android.

|

|

|

|

publicado por

alonsoclaudio a las 22:33 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

Nada es perfecto, y ningún sistema de seguridad o de privacidad es infalible. Yúbal nos lo demostraba a principios de junio explicando cómo ciertos mecanismos pueden identificarnos en la red TOR, y ahora un nuevo tipo de ataque es capaz de identificar cualquier servicio por muy anónimo que quiera ser.

Hagamos un pequeño repaso: cuando entramos en la red de TOR pasamos a

tener acceso a una serie de webs con el dominio .onion, cada una de

ellas protegidas por "entry guards" que actúan como nodos anónimos protegiendo al ordenador que da ese servicio en forma de portal .onion.

Pero en el Massachusetts Institute of Technology han aprovechado

precisamente esta estructura para conseguir "desanonimizar" servicios

con un 88% de eficacia.

|

|

|

|

publicado por

alonsoclaudio a las 22:24 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

El

tiempo estaba despejado pero cuando los investigadores iniciaron su conferencia

las nubes se volvieron de un color negruzco. Más que nubes, nubarrones. Se

avecinaba una tormenta. Un atacante

podría acceder a los archivos de servicios en la nube como Dropbox, Google

Drive o OneDrive sin necesidad de la contraseña del usuario.

Los investigadores de la firma

Imperva, mostraron en la conferencia

Black Hat lo que han bautizado como ataques

"man in the cloud" (hombre

en la nube). Estos ataques MITC podrían permitir a un atacante obtener todos los archivos almacenados en

servicios basados en la nube, o infectarlos con malware, sin conocimiento

del usuario.

... Continuar leyendo |

|

black, hat, dropbox, google, drive, man, in, the, cloud, nube, onedrive |

|

|

publicado por

alonsoclaudio a las 22:22 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|