Opinión: Trend Micro ha elaborado un informe de 22 páginas sobre el submundo de Internet, desde TOR (The Onion Router) hasta la recientemente clausurada Silk Road.

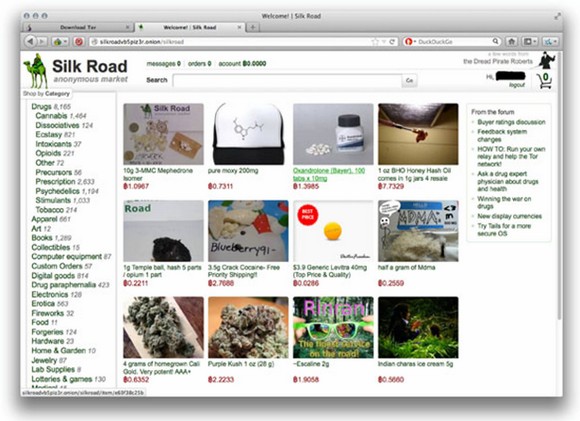

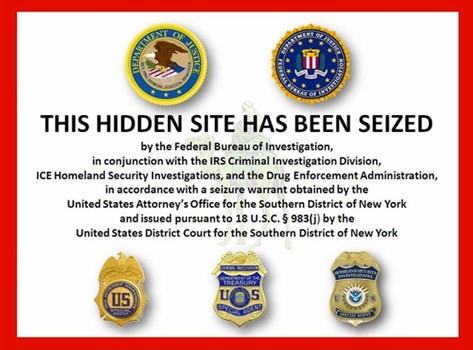

El popular marketplace Silk Road es, probablemente, uno de los lugares online más conocidos para cualquiera que desee comprar toda clase de productos ilegales –desde drogas ilícitas y armas de fuego hasta sicarios a sueldo. La semana pasada, después de dos años y medio de funcionamiento, el sitio fue cerrado por el FBI y su propietario, Ross William Ulbricht, detenido.

Concretamente, el pasado martes, 1 de octubre, Ulbricht, propietario y administrador principal del site, y acusado de ser el “Temible Pirata Roberts”, fue detenido por el FBI en una biblioteca pública en San Francisco. En la denuncia presentada contra el señor Ulbricht se detallan las operaciones del mercado y se le acusa de narcotráfico, blanqueo de capitales y pirateo informático. También está acusado de solicitar a un asesino a sueldo para deshacerse de otro usuario de Silk Road que amenazó con desvelar su identidad a los miles de usuarios del sitio.

El FBI asegura haber incautado aproximadamente 3,6 millones de dólares en Bitcoins. Como todas las transacciones de bitcoin son públicas, esta operación es fácil de comprobar en el blockchain de Bitcoin. Bitcoin, moneda muy volátil, vio caer su valor al producirse este arresto, aunque lo más probable es que se recupere rápidamente.

Según el FBI, en sus dos y medio años de existencia, este site ha generado ventas por un total de más de 9,5 millones de Bitcoins y recogido comisiones sobre ventas de más de 600.000 Bitcoins. En el momento de la denuncia, estas cantidades equivalían a ventas de aproximadamente 1.200 millones de dólares y 80 millones de dólares en comisiones.

Entre las razones que explican la larga trayectoria de este sitio, se encuentra que estaba alojado como servicio oculto en la red TOR. La red Onion Router (TOR) permite comunicaciones anónimas a través de una red de máquinas voluntarias que se encargan del cifrado de las rutas solicitadas, por lo que se oculta todo el tráfico de herramientas de vigilancia de red.

TOR se utiliza no sólo para fines criminales o dudosos, sino también por aquellos que desean tener una sensación de anonimato online o que viven en países donde el acceso a Internet está restringido. Esta detención y arresto coinciden con la publicación de la investigación del equipo de Trend Micro Forward Looking Research sobre los mercados Deep Web. Así, y al hilo de esta operación contra Silk Road, Trend Micro ha presentado la guía “Deep Web y el cibercrimen: no todo se reduce a TOR” (documento PDF de 22 páginas, en inglés).

Por: Trend Micro.