|

| Figura 1: Cámara de seguridad GM01 |

En esta ocasión es GM01, una cámara de seguridad que se define a sí misma como una "Easy Cam",

lo que no parece nada halagüeño cuando de seguridad estamos hablando.

Esta es la historia de su seguridad y cómo aún es posible tener

problemas con ellas, pese a haber intentado contactar varias veces con

ellos.

GM01: Introducción al funcionamiento

Esta cámara de seguridad es una cámara inalámbrica que funciona con una SIM

con la que se conecta con el panel de control. El uso de conexiones

móviles en las cámaras de seguridad no es algo tan raro, sobre todo

debido a que los ladrones solían cortar cables de teléfono o

electricidad para cortar cualquier comunicación con el exterior. Esta

cámara viene provista con un SIM y una conexión directa al panel de control en la nube para su gestión.

Además, cada vez que detecta movimiento, toma una fotografía de forma

silenciosa y la sube a la nube, a un panel de control en el que el dueño

de la cámara puede revisar qué ha sido lo que ha provocado la alerta de

seguridad.

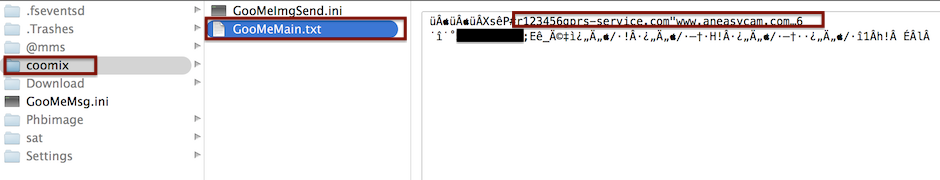

|

| Figura 2: Configuración de credenciales y panel de control en la tarjeta de memoria de la cámara |

La configuración de la conexión, que viene por defecto sin que mucha

gente lo sepan, está un tarjeta de memoria introducida en la cámara de

seguridad que, si sacas y montas, podrás ver que hay un fichero que

contiene la ruta de conexión al panel de control en aneasycam.com, el número de teléfono y la contraseña por defecto, que como se puede ver es 123456.

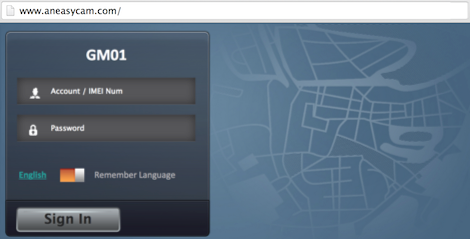

|

| Figura 3: El panel de control de la cámara CM01 |

Acceso al panel de control como Administrador

Los bugs de este sistema son enormes, pero para empezar veremos lo

sencillo que es para cualquier usuario del sistema convertirse en

administrador de cualquier cámara de seguridad - incluida la mía -. Para

ello basta con entrar una vez con el IMEI de mi Cámara de Seguridad GM01

y la contraseña por defecto. Esto nos lleva a un panel de

administración donde el usuario puede ver la configuración de la cámara,

cambiar la password, ver las fotos que ha tomado.

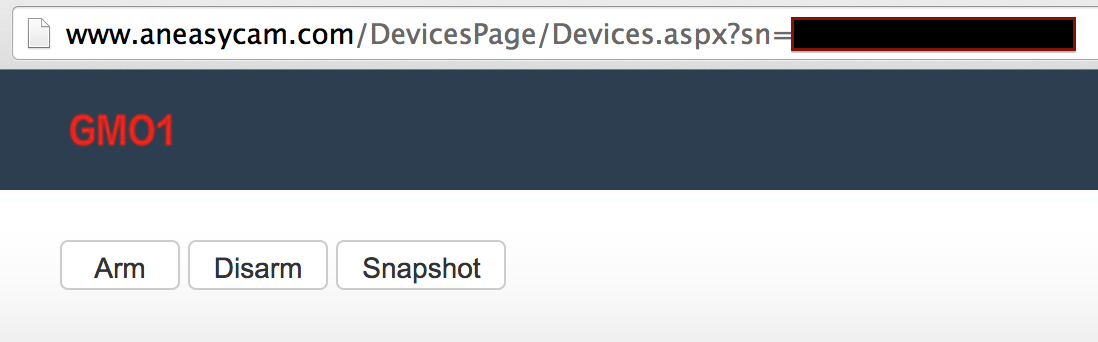

|

| Figura 4: Acceso de cualquier usuario a la gestión de su cámara de seguridad |

Lo más importante en este caso es que se puede ver que hay un directorio, y ese directorio tiene un Directory Listing como un pino, así que basta con pedir la carpeta sin el archivo aspx y ver qué otros archivos hay en esa ubicación.

|

| Figura 5: El listado de los ficheros de ese directorio |

Como se puede ver están todos los ficheros que dan soporte a este panel de control. Entre otros, uno que se llama SuperAdmin.apsx y que si se hace clic en el se abre sin realizar ninguna validación de usuario.

|

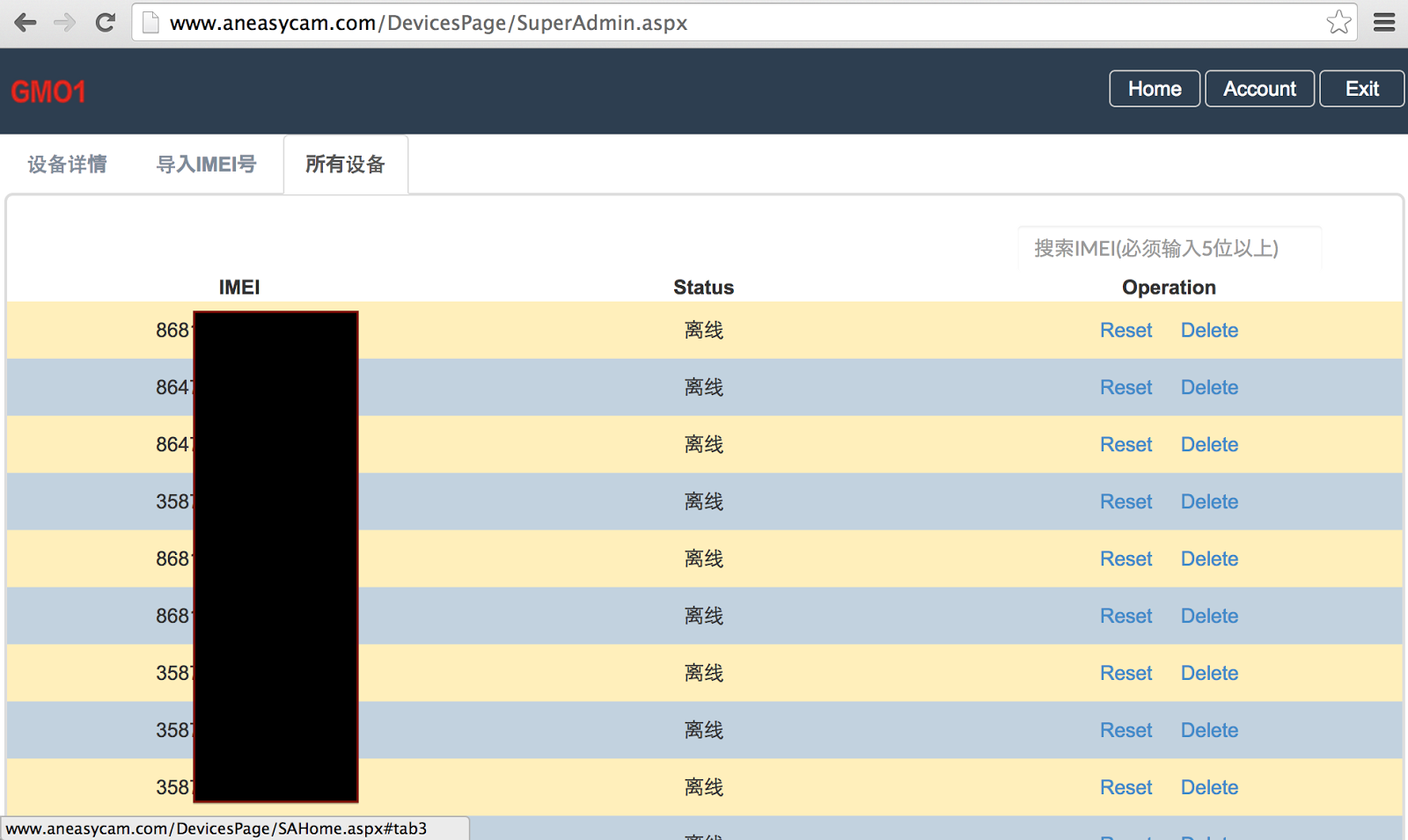

| Figura 6: Acceso al panel de SuperAdmin sin validación alguna |

A partir de ese momento se tiene la posibilidad de acceder a todos los IMEI

de todas las cámaras de seguridad. Esto permitiría - si el usuario no

ha cambiado la password por defecto - acceder a sus fotos y su

configuración. En el peor de los casos, se puede cambiar la contraseña y

resetear el dispositivo, además de forzar la toma de fotografías en

cualquier momento.

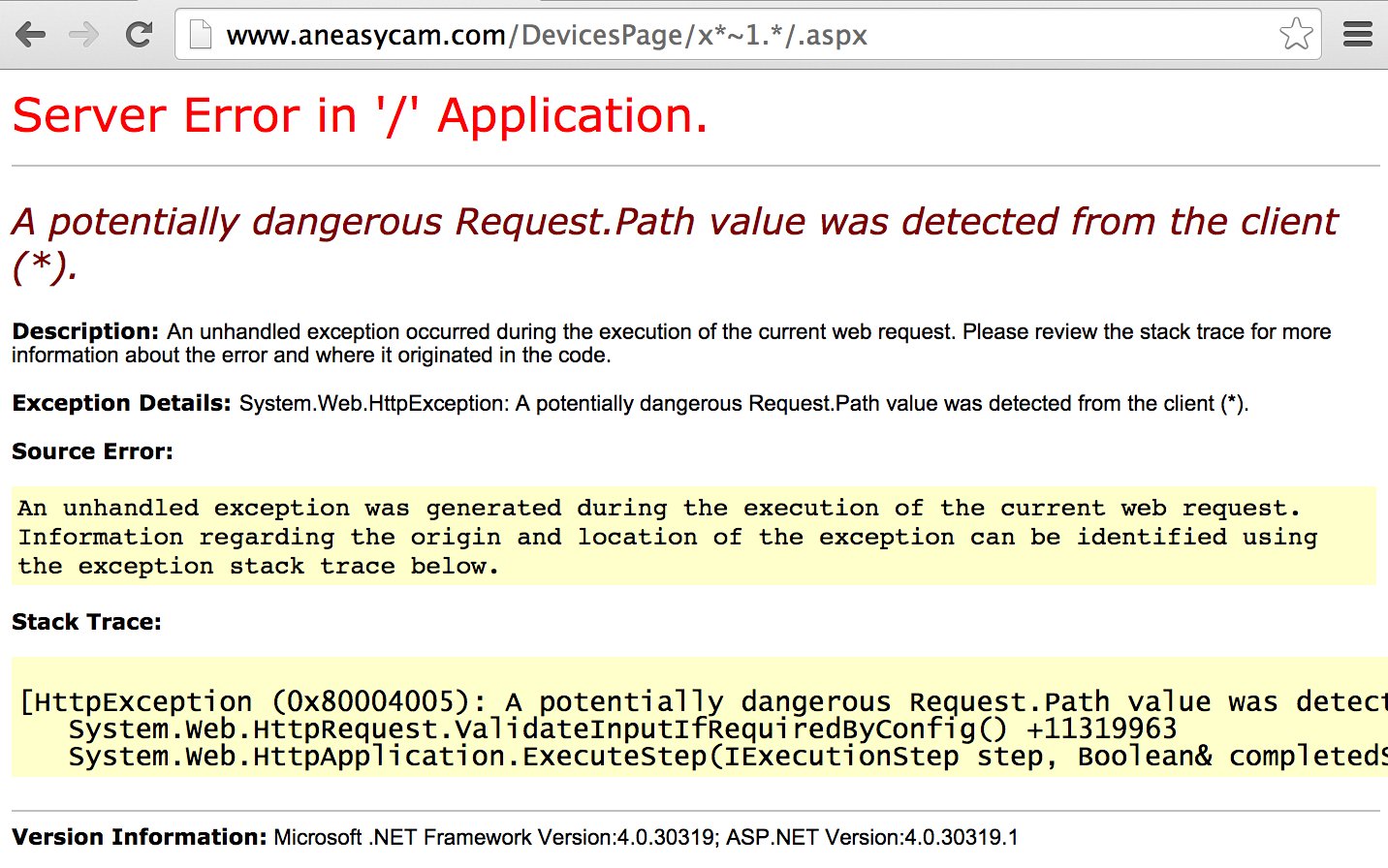

Un bug de IIS ShortName como añadido

No hubiera sido necesario tener este

Directoy Listing de libro para poder acceder a estos ficheros, ya que además de este, tiene un

bug de

IIS ShortName Listing que también permite acceder al listado de los ficheros.

|

| Figura 7: Existe un fichero que empieza por s. True |

Así que, cualquiera que use

FOCA contra este servidor podrá detectar la vulnerabilidad y usando los

plugins de IIS Short Name acceder a un listado más o menos completo de todos los ficheros.

|

| Figura 8: No existe ningún fichero que empiece por x. False. |

Vamos, que no es complejo para nadie descubrir este panel de Super Admin

que no pide ni una contraseña y que lo que deben hacer es validar a los

usuarios, y a ser posible con un segundo factor de autenticación como

mandan los cánones.

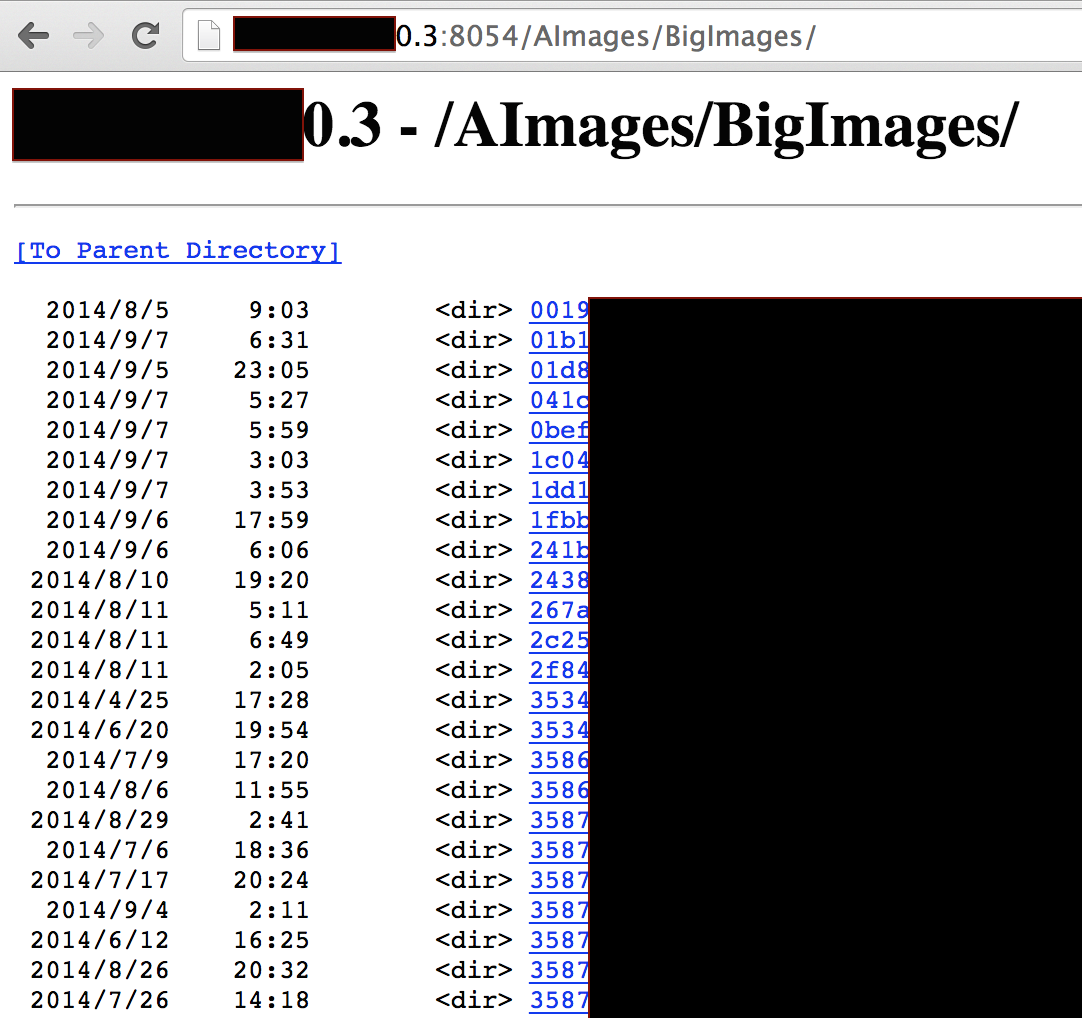

Acceso a todas las fotos de todos los usuarios

Lo peor de todo está aún por llegar, ya que, como se ha dicho al

principio, en el panel de control del usuario, cualquiera puede ver sus

fotografías de alarmas. También puede ampliarlas y verlas en una pestaña

aparte.

|

| Figura 9: Fotos de alarma |

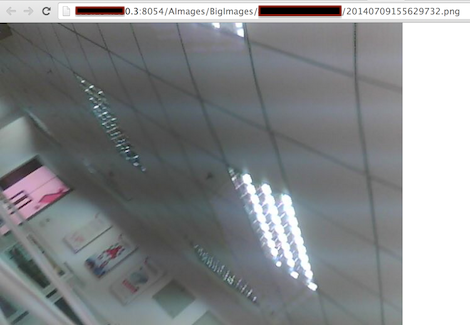

Cuando se abren en una pestaña aparte se puede ver que las imágenes se

cuelgan en otro servidor web, organizadas por directorios en los que el

nombre del directorio es el IMEI de la cámara de seguridad. El nombre de la foto es un time-stamp de cuándo se hizo.

|

| Figura 10: Ruta pública a la fotografía fuera del panel |

Como era de esperar, tiene también un Directory Listing - y también un bug de IIS Short Name

- que permite acceder a todas las fotografías de todas las cámaras de

seguridad de todos los usuarios. Algo muy poco deseable para la

privacidad de nadie.

|

| Figura 11: Fotografías de todas las cámaras de seguridad que han vendido por el mundo |

Y no hay ninguna protección. Desde que descubrí este bug y me puse en contacto con ellos, han seguido subiéndose fotografías sin que se pueda evitar y ya no sé que hacer.

El antiguo panel, ¿más seguro?

Viendo todo esto, y tirando del hilo, resulta que hay un panel de

administración web anterior que no solo vale para cámaras de seguridad,

sino para cualquier dispositivo de esta empresa que lleva control remoto

por SIM.

|

| Figura 12: El panel antiguo indica cuál es la password por defecto para los dispositivos |

Por supuesto, desde ahí también se pueden administrar las cámaras de

seguridad, y aunque internamente este panel es más seguro, como se puede

ver, para todos los demás dispositivos dejan claro en la web cuál es la

contraseña por defecto.

Sin cifrado ni doble factor de autenticación

Con todo lo que hemos visto de ataques a la privacidad, como en el

caso de las famosas y sus fotos personales de iCloud,

o con el gran número de casos de cámaras de seguridad con fallos de

seguridad por contraseñas por defecto, el poner un sistema que no

utilice tan siquiera un cifrado

SSL para la comunicación de las fotografías y el acceso al panel de control, es una locura.

Por supuesto, deseable sería ya que pusieran un segundo factor de autenticación como

Latch

a mi cuenta, ya que si un dispositivo va a tomar fotografías de mi

casa, me gustaría poder saber cuándo alguien ha accedido a mi cuenta. Ni

que decir tiene que para ello, las fotografías deben estar protegidas

por una sesión y no accesibles como ficheros cualquiera en el servidor

web.

|

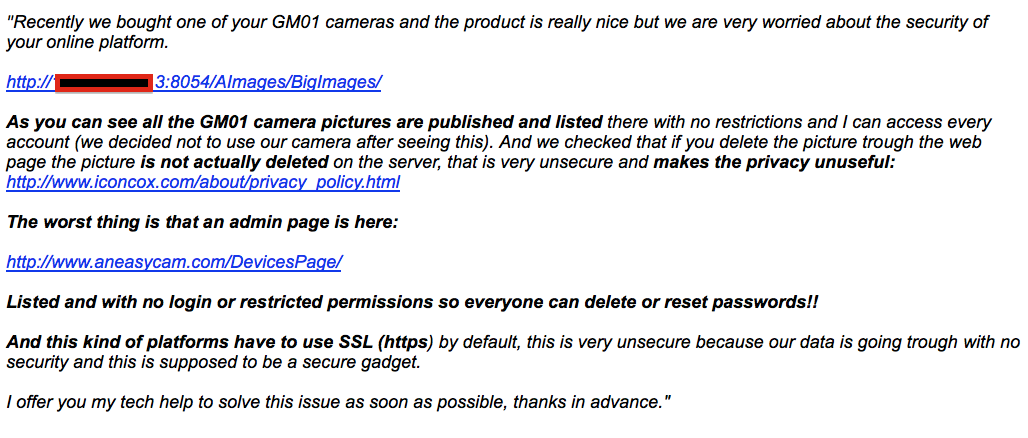

| Figura 13: Correo electrónico enviado al fabricante por varios medios |

Me puse en contacto con ellos hace tiempo y no he recibido ni respuesta,

y viendo que la gente sigue cayendo en estos problemas y que yo tengo

una cámara de seguridad que no me atrevo a utilizar, he decidido hacer

públicos los fallos para alertar a los usuarios y posibles compradores y

meter presión a la empresa para que solucione todos estos fallos.

Fuente http://www.elladodelmal.com/2014/09/gm01-camara-de-seguridad-que-te-pone-en.html

De Chema Alonso