Psad incorpora muchas firmas del sistema de detección de intrusos Snort para detectar: programas de puerta trasera (EvilFTP, Novia, SubSeven...), herramientas DDoS (tipo mstream) y los análisis de puertos avanzados (FIN, NULL, XMAS) que son fáciles de realizar contra un sistema a través de nmap. Cuando se combina con fwsnort y la extensión de comparación de cadena Netfilter, psad es capaz de detectar muchos ataques descritos en el conjunto de reglas de Snort que involucran datos de capa de aplicación. Además, psad hace uso de varios campos de cabecera de paquetes asociados con los paquetes TCP SYN para realizar fingerprinting pasivo (de una manera similar a p0f) de los sistemas de donde se originan los escaneos.

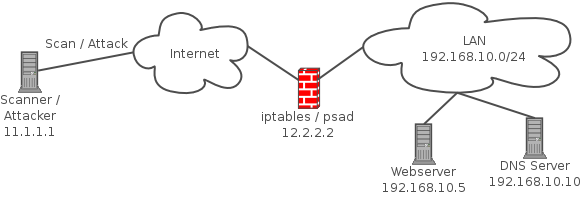

Psad trabaja configurando el syslog para escribir todos los mensajes “kern.info” a una tubería al archivo “/var/lib/psad/psadfifo” y luego lee todos los mensajes de la tubería capturando todos los paquetes que se han registrado (y posiblemente desechado) por el cortafuegos. De esta manera psad se suministra con un flujo de datos puro que contiene exclusivamente los paquetes que el cortafuegos ha considerado no apto para entrar en la red.

Psad consta de tres demonios:

- Psad, es responsable de procesar todos los paquetes que han sido registrados por el servidor de seguridad y la aplicación ,con el fin de determinar qué tipo de análisis se ha movilizado contra la máquina o la red.

- Kmsgsd, para adquirir los mensajes de registro Netfilter de syslog. Kmsgsd lee los mensajes de la tubería “/var/lib/psad/psadfifo” y escribe los mensajes de registro de firewall relacionado con el archivo psad datos "/var/log/psad/fwdata". Psad no puede detectar los escaneos de puertos o el resto del tráfico sospechoso sin kmsgsd ejecutandose en la máquina. kmsgsd utiliza el archivo de configuración psad.conf que por defecto se encuentra en “/etc/psad/psad.conf”.

- Psadwatchd, monitoriza procesos de los demonios en un intervalo cinco segundos para asegurarse de que kmsgsd y psad se están ejecutando en el sistema. Si cualquiera de los otros dos demonios han muerto, psadwatchd reiniciará los demonios y notificara a cada dirección de correo electrónico que aparece en la variable EMAIL_ADDRESSES (ver /etc/psad/psad.conf) que el demonio se ha reiniciado. Psadwatchd utiliza el archivo de configuración “psad.conf” que por defecto se encuentra en “/etc/psad/psad.conf”.

Características principales de psad:

- Detección de TCP SYN, FIN, NULL, y las exploraciones XMAS, así como exploraciones UDP.

- Soporte para registros IPv4 y Ipv6 generados por iptables e ip6tables respectivamente.

- La detección de muchas reglas del sistema de detección de intrusos Snort.

- Análisis forense del archivo de registro de iptables e ip6tables.

- Fingerprinting pasivo del sistema operativo a través de paquetes TCP SYN.

- Alertas de correo electrónico que contienen: características de escaneo TCP/ UDP / ICMP, reverse DNS, información WHOIS, regla de Snort que coincide, información sobre sistema operativo mediante fingerprining.

- Alertas basadas en contenido para: los ataques de desbordamiento de búfer, comandos de aplicaciones sospechosas y el resto del tráfico sospechoso a través del uso de la extensión de comparación iptables string y fwsnort.

- Umbrales de exploración configurables y asignación de niveles de peligro.

- Analiza el Iptables RuleSet para verificar la orientación de la política "drop default".

- Auto-bloqueo de direcciones IP de exploración a través de iptables e ip6tables, basado en nivel de peligro de escaneado (esta función no está activada de forma predeterminada).

- Generación de salida de archivo CSV de mensajes de registro de análisis de iptable e ip6tables, que se puede utilizar como entrada para AfterGlow. Esto permite visualizar gráficamente registros.

- Modo de estado que muestra un resumen de la información de exploración actual con recuentos asociados de paquetes y los niveles de peligro.

Más información y descarga de psad:

http://www.cipherdyne.com/psad/

http://www.cipherdyne.com/psad/