« Entradas por tag: seguridadMostrando 21 a 30, de 172 entrada/s en total:

|

02 de Junio, 2015

□

General |

|

|

En este post les comentaré mi experiencia como Ethical Hacker, participando en distintos Bug Bounty Programs.

Comencé buscando fallas de seguridad sobre aplicaciones Web de compañías

que sabía, no pagarían por las vulnerabilidades encontradas. Pero mi

primer objetivo, era obtener respuestas a mis reportes por parte de las

empresas a las cuales informaba sobre las fallas de seguridad que iba

encontrando, aunque no pagaran por mi trabajo y el tiempo invertido.

En base al interés que demostraban por ciertas vulnerabilidades, siendo

que algunas no eran interesantes para la mayoría como por ejemplo, un Null Byte Injection,

que nos puede llegar a mostrar que versiones de servidores web y

sistemas operativos están siendo utilizados, apuntaba hacia aquellas

vulnerabilidades por las cuales había mayor interés.

Hay una frase que dice: "No aprendas a hackear, hackea para aprender."

Y claro está que mi tiempo estaba siendo bien invertido, era una muy... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:01 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

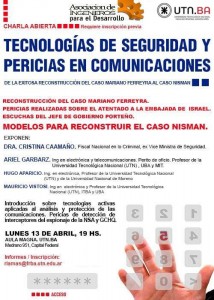

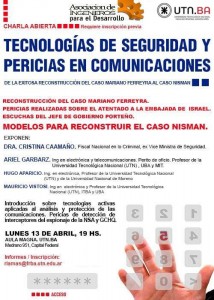

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60 Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Lugar: UTN BA

Fecha: 13/04/2015 19:00 hs

Disertantes:

Ing. Ariel Garbarz

Ing. Hugo Aparicio

Ing. Mauricio Vistosi

Abog. Cristina Caamaño

Resumen:

Se realiza una introducción referente a los puntos de partida de las

charlas enfocado a distintas causas judiciales de trascendencia

institucional (Causas Mariano Ferreyra, Macri, Embajada de Israel) en

los cuales se realizaron pericias y procedimientos que pueden ayudar a

dar luz sobre la muerte del fiscal Nisman.

El Ing. Garbarz comenta sobre el laboratorio COMSEC de la UTN-BA

creado hace más de 22 años el cual se enfoca a temas relacionados a la

protección de las telecomunicaciones. Destaca un punto de inflexión al

generar un desarrollo que permitió bloquear los equipos interceptores de

telecomunicaciones utilizados por servicios de inteligencia, lo que

genero un conflicto que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:32 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

Akamai Technologies, proveedor global en servicios de CDN (Content

Delivery Network – Red de Entrega de Contenidos), anuncia la

disponibilidad del Informe de Seguridad – Estado de Internet del Primer

Trimestre de 2015. El informe de este trimestre que ofrece un análisis y

visión sobre el panorama global de amenazas de ataques a la seguridad

de la nube, puede descargarse en www.stateoftheinternet.com/security-report.

En el informe del primer trimestre de 2015, hemos analizado miles de

ataques DDoS (Denegación de Servicio Distribuido) observados en la red

PLXrouted así como millones de disparadores de ataques a aplicaciones

web en la red Akamai Edge. Al aportar datos sobre ataques a aplicaciones

web, junto con informes detallados procedentes de nuestros equipos de

investigación en seguridad, podemos ofrecer una visión más holística de

Internet y de los ataques que ocurren a diario. Éste es nuestro mayor y

mejor informe de seguridad hasta la fecha. Este... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 06:06 · Sin comentarios

· Recomendar |

| |

|

27 de Mayo, 2015

□

General |

|

|

Vsaudit (VOIP Security Audit

Framework) es una herramienta de código abierto para realizar auditorias

de seguridad a los servicios generales VoIP. Permite escanear toda la

red o un host único, para hacer la fase de recolección de

vulnerabilidades. Es capaz de buscar vulnerabilidades más conocidas en

los dispositivos de la red que trabajan en VoIP y tratar de explotarlas.

Vsaudit tiene una shell formada por:Comandos de entorno.

- Muestra las opciones disponibles que se pueden establecer.

- Enumeran las variables de entorno.

- Permiten obtener el valor de las variables de entorno.

- Permiten establecer o cambiar las variables de entorno.

Comandos de auditoría.

- Comprueba los errores en los archivos de configuración local de dispositivo VoIP.

- Escanear una red local o remota.

- Enumerar las extensiones.

- Realizar ataques fuerza bruta a extensiones.

- Obtener el tráfico de red en vivo.

- Interceptar el tráfico de red... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 23:21 · Sin comentarios

· Recomendar |

| |

|

25 de Mayo, 2015

□

General |

|

|

Hoy te traemos un programa multiplataforma y gratuito para cifrar tus archivos.

Si supieras la CANTIDAD de cosas que pueden saberse sólo viendo la

“basura” que se produce utilizando tu computadora, seguramente estarías

más que preocupada por cifrar TODOS tus archivos.

El cifrado tal vez te parezca una exageración o una medida

innecesaria, pero es algo de suma utilidad para resguardar tu

información de cualquier persona que quiera meterse en tu intimidad

desde Internet o físicamente (desde la computadora).

El cifrado es una técnica que impide que tus archivos puedan ser

leídos por cualquiera que tenga acceso a ellos. Funciona a través de una

operación matemática que, creando una clave aleatoria, convierte los

archivos en texto ilegible para cualquier persona o máquina que intente

leerlos. Pero como la idea es que tus documentos sigan siendo legibles

por vos, existe otra clave que se utiliza para descifrarlos y

transformarlos nuevamente en legibles.

El ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:37 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2015

□

General |

|

|

Chema Alonso es uno de los expertos sobre seguridad informática

más influyentes tanto en nuestro país como a nivel internacional.

Actualmente es el CEO de Eleven Paths, empresa especializada en

productos de seguridad online. Es ingeniero informático por la

Universidad Rey Juan Carlos y Doctor en Seguridad Informática. Escribe

todos los días en su blog “Un informático en el lado del mal” y puedes ver sus conferencias en su canal de Youtube.

Hackers y cibercriminales

A menudo se ha tachado a los hackers de cibercriminales y

algunos profesionales de la seguridad de Internet, habéis trabajado para

limpiar la mala imagen que se les suele dar.

¿Podrías explicarnos la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:00 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2015

□

General |

|

|

Realmente sorprende la cantidad de

personas que tienen problemas de seguridad producto de su propia

dejadez, aunque una dejadez de esa magnitud raya la estupidez y me quede

corto el calificativo.

Las preguntas de seguridad son una forma de poder volver a tener

acceso a tu casilla de correo (y/o a cualquier servicio que requiera

usuaria y contraseña), por lo que no son ni deben ser tomadas como

irrelevantes, salvo que el uso que les damos lo sea para nosotras. Es

decir: si lo que hacés con esa cuenta es irrelevante y su penetración

también lo es, entonces no hay por qué esforzarse ni en una buena

contraseña ni en una buena pregunta de seguridad. Algo así sucedió a

Adobe hace unos años y produjo un fallo masivo, tal vez te suene, yo me

sigo alegrando.

Basta con que alguien te conozca como para poder adivinar un

importante porcentaje de las respuestas a preguntas de seguridad, pero

-para peor- en una ENORME cantidad de casos además... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:29 · Sin comentarios

· Recomendar |

| |

|

20 de Mayo, 2015

□

General |

|

|

El FBI acusó al investigador de seguridad Chris Roberts, fundador de One World Labs, de acceder a sistemas a bordo de un avión, para hacerlo volar hacia los lados, durante un vuelo.

Roberts primero fue detenido en abril para ser interrogado después de enviar un tweet

acerca de sus actividades en un vuelo de United Airlines. Inicialmente

él sostenía que había logrado hacer que un avión realizara estas

acciones en un test pero que nunca había interferido con estos sistemas

durante un vuelo real.

En sus dos entrevistas con el FBI Roberts admitió haber identificado

vulnerabilidades en los sistemas de entretenimiento del vuelo In-flight Entertainment (IFE)

en los aviones Airbus A-320 y Boeing 737-800-737-900, 757-200. Dijo

haber comprometido estos sistemas de 15 a 20 veces entre 2011 y 2014,

ganando acceso físico a la caja electrónica (SEB) instalada debajo del

asiento del pasajero delante de él. Después de hacerlo, Roberts utiliza

un cable Ethernet para conectar su... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:30 · Sin comentarios

· Recomendar |

| |

|

14 de Mayo, 2015

□

General |

|

|

WhatsApp mas que una aplicación

para smartphones, se ha convertido en el medio de comunicación mas usado

por la telefonía móvil. Por lo que las imágenes enviadas, el listado de

contactos, el historial de conversaciones... pueden ser considerados

pruebas muy importantes en un juicio; por lo que probar su fiabilidad,

es una aspecto muy importante a la hora de realizar un análisis forense

de un dispositivo móvil. Existen dos aplicaciones de código abierto

ideales para un análisis forense de WhatsApp: WhatForensics y WhatsApp

Xtract.

WhatForensics es una herramienta escrita en C# para la adquisición de

datos y análisis forense de WhatsApp, en dispositivos iOS. Permite

adquisición automática y rápida, ver... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:08 · Sin comentarios

· Recomendar |

| |

|

14 de Mayo, 2015

□

General |

|

|

Entre los muchos cambios que ha generado la tecnología tenemos el hecho de que hoy en día casi todas nuestras tareas las podemos hacer desde la comodidad de nuestras casas gracias a Internet,

por ejemplo realizar transacciones o consultar información en nuestro

banco, algo que anteriormente podía tomarnos un buen tiempo en filas y

carreras de un lado a otro.

Para algunas personas esto es algo muy positivo ya que les permite

aprovechar mejor su tiempo y optimizar su manera de vivir, pero para

otras todo es negativo ya que se sienten asustadas de confiar su

seguridad a este tipo de tecnologías donde siempre están a la defensiva

de que algo malo les pueda pasar, pero al final lo importante es

aprender a utilizar las herramientas que se nos brindan de la manera

correcta.

Los bancos han tenido que adaptarse a las nuevas tecnologías y han

desarrollado plataformas que garanticen a sus usuarios una seguridad y

confianza como si en el mismo banco se encontraran, por ejemplo, si... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:06 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60