« Entradas del 02 de Agosto, 2015Mostrando 1 a 10, de 11 entrada/s en total:

|

02 de Agosto, 2015

□

General |

|

|

No

son buenas fechas para Android, hace unos días nos desayunábamos con la noticia

del "Apocalipsis" Androide por la vulnerabilidad StageFright que podía provocar

el compromiso del dispositivo solo con recibir un vídeo malicioso. Ahora nos encontramos con una nueva vulnerabilidad en el tratamiento de

vídeo MKV que podría inutilizar el dispositivo.

El problema, descubierto por investigadores de Trend Micro, podría dejar el dispositivo (móvil o tableta)

aparentemente muerto: en silencio, sin posibilidad de realizar llamadas y sin

respuesta de la pantalla. La vulnerabilidad afecta a sistemas con Android 4.3

(Jelly Bean) hasta la versión más actual, Android 5.1.1 (Lollipop).

|

|

|

|

publicado por

alonsoclaudio a las 13:06 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

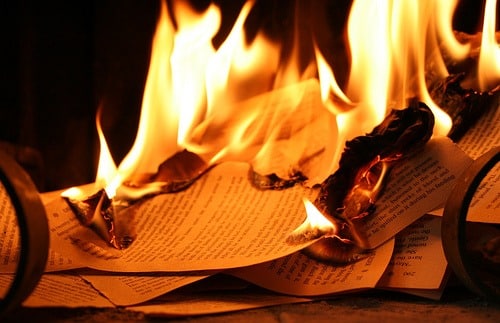

Es cierto que la experiencia de leer un libro en papel (y el formato

del libro) es incompatible con ciertas prácticas (como leer en el baño) y

bastante diferente a leer en digital. Pero el porcentaje de nostalgia y

melancolía con que viene cargada la frase “no es lo mismo leer un libro

en la PC que en papel” me parece que alcanza como para tacharlo de

prejuicio. Tampoco es lo mismo leer un libro en el colectivo que en una

plaza y no por eso vamos a estar a favor de uno y en contra de otro. Así

que a quien se plantee que como objetable leer en libros le proponemos

dos alternativas: callarse o regalar libros a todas las personas que

conozca. Porque la crisis del sector editoral industrial no es la

digitalización de la lectura sino la política editorial del sector. Así

que por más que le pese a las mediocres que dirigen editoriales, aquí

vamos a seguir impulsando que se lea en el formato al que se tenga

acceso con mayor facilidad.

¿Copyright? Eso... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:59 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

Phishing Frenzy es una aplicación de código abierto en Ruby on Rails que pueden adoptar los pentesters para gestionar campañas correo de electrónico de phishing. El proyecto lo inició en 2013 Brandon "zeknox" McCann para hacer más eficiente el proceso haciendo las campañas de phishing lo más realistas posibles a través de su gestión, reutilización de plantillas, generación de estadísticas y otras características.

Vamos a hacer una campaña de ejemplo

para que os hagáis una idea del uso de la herramienta y de sus

posibilidades. Para ello, vamos a idear un phishing falsificando la

página de login de LinkedIn,

recopilando las direcciones de correo de una empresa y enviando como

gancho un mensaje con un enlace a una supuesta oferta de empleo.

Empezaremos instalando Phishing Frenzy en una máquina virtual Kali Linux pero, en lugar de invertir más... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

A pesar de una ola de violaciones de datos de alto perfil en el último

año, muchos ejecutivos aún no logran apreciar las contribuciones de su

CISO y verlas principalmente como chivos expiatorios en caso de una

violación de datos.

Son muchos los ejecutivos que ni entienden ni valoran el papel de su

CISO, y lo ven como chivos expiatorios convenientes en caso de una

violación de datos de alto impacto para la marca.

Con la creciente preocupación acerca de las violaciones de datos, las

organizaciones valoran la necesidad de un liderazgo de ciber seguridad

en los niveles más altos, pero no han logrado avanzar en el

empoderamiento del CISO con la autoridad que necesita para defender con

éxito a su organización.

En la actualidad resulta necesario que una organización tenga como

prioridad incluir en su consejo de administración al menos un miembro

con una sólida formación en seguridad cibernética.

El valor del CISO

Las empresas en la actualidad... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:31 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

FirefoxOS prioriza los principios

del software libre antes que las ganancias, al punto de que te lo podés

bajar y probarlo en tu computadora gratis.

De vez en cuando el mundo de la informática nos vuelve a sorprender

gratamente, es el caso de Firefox OS -sí, se mataron con el nombre- un

sistema operativo libre para teléfonos celulares de alta gama, realizado

con el espíritu que ha puesto al navegador libre Firefox en manos de

casi todo el mundo.

¿Cuál es la esencia del desarrollo detrás de este tipo de software?

En su web lo explican así: “Como una organización sin fines de lucro,

somos libres de innovar pensando en vos sin presiones. Vas a amar la

diferencia.”

Según se escucha en un spot que promociona otro... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:06 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

He creado un dispositivo, basado en Arduino Micro,

que hace totalmente imposible el control de un ordenador al que se

conecta mediante USB. Al conectarse, crea un teclado y un ratón virtual a

través del puerto usb. Luego, envía caracteres aleatorios por el

teclado seguidamente de un Intro después de cada uno, mueve el ratón en

direcciones aleatorias girando también la rueda del ratón y por último

da un click con el botón derecho, izquierdo o el del medio (la rueda)

(aleatoriamente también) después de cada movimiento del ratón.

He probado su potencia en VirtualBox:

se empiezan a abrir ventanas de todo tipo tan rápido que no le da

tiempo a mostrar una antes de que salgan unas cuantas más. También se

abren archivos con el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:04 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|