Por Mariano J. Benito CISO at GMV Soluciones Globales Internet Contribuidor principal

El estudio

[PDF] ha revelado que el porcentaje de organizaciones que se declaran

usuarios de servicios en la Nube, de cualquier tipo, hasta llegar al 86%

de los participantes. El correo basado en la Nube, se sitúa como el

servicio más demandado (hasta el 60% de los usuarios), mientras que los

servicios de almacenamiento son usados por una de cada dos

organizaciones encuestadas. Estos servicios son los más populares, por

delante de los servicios web (38%) o los aplicativos de soporte al

negocio (33%).

Respecto de los servicios usados, cerca de tres de cada cuatro usuarios

de la Nube se apoya en servicios SaaS (uso incrementado en un 16% desde

2013), mientras que los usuarios de soluciones PaaS duplican su número.

Es más, más de una tercera parte de los usuarios de la Nube son usuarios

multiservicio (SaaS, PaaS y/o IaaS) y no se limitan a usar únicamente

uno de estos servicios. El incremento en el número de usuarios también

se refleja en el modelo de Nube que soporta estos servicios, donde se

detecta un reducción en el número de usuarios de Nubes estrictamente

privadas en favor de los usuarios de Nubes híbridas o comunitarias.

Respecto de la seguridad de la Nube, sus usuarios demandan a los

proveedores una implicación muy alta. Preguntados por cinco dimensiones

de seguridad (Disponibilidad, Confidencialidad, Privacidad, Cumplimiento

e Integridad), todas ellas tienen un nivel de exigencia de 4,5 puntos

sobre 5, repitiendo con cambios menores las demandas expresadas en 2013.

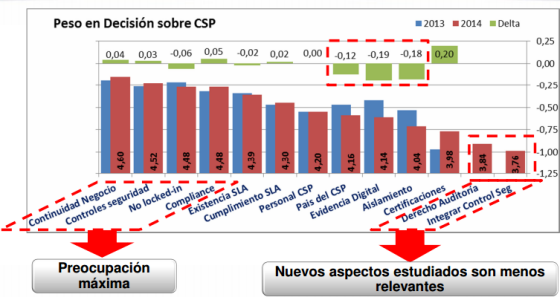

Respecto de las características concretas de seguridad de los

servicios, los usuarios siguen demandando del proveedor continuidad de

negocio, controles internos de seguridad, no estar atrapados por él

(efecto locked-in), garantías de cumplimiento y acuerdos de nivel de

servicio. Todos ellos aspectos considerados de la mayor importancia. Por

otro lado, se incrementa significativamente la exigencia al proveedor

de certificaciones de

seguridad, mientras que se rebaja la preocupación

sobre la ubicación física del CSP (país), la capacidad de proporcionar

evidencias digitales, o el aseguramiento de aislamiento entre usuarios

de la Nube y sus datos.

El estudio también ha identificado las diferencias en exigencia en

características de

seguridad entre los usuarios de la Nube y los no

usuarios, detectado que los no usuarios demandaran mayores niveles de

disponibilidad, integridad y cumplimiento legal de los Proveedores de

servicios en la Nube. Y también, están más preocupados por el país donde

se ubica el Proveedor.

En cualquier caso, el estudio detecta que el nivel general de

satisfacción de los usuarios de servicios en la Nube se incrementa, si

bien siguen estando bastante por debajo (apenas llega a 4 sobre 5) de

los niveles de exigencia del proveedor (4,5) y de exigencia en los

requisitos de

seguridad (4.22 sobre 5)

Por último, el estudio ha centrado su interés en la evolución de los

incidentes de

seguridad antes y después del uso de servicios en la Nube.

En ambos casos, se ha detectado que la mayoría de los usuarios no

experimentan cambios, pero cuando se experimentan, son para mejorar,

teniendo menos incidentes yde menor criticidad.

Fuente: ISMS Forum