magine que es posible forzar al navegador de la víctima crear malware

"on-the-fly"

que daría el control de la PC, teléfono o tablet a un atacante. Ahora

imagina que esto podría hacerse haciendo clic en un enlace en un dominio

popular, legítimo y confiable y luego ejecutar el archivo aparentemente

legítimo. Esto es, según Oren Hafif, investigador de seguridad de

Trustwave SpiderLabs, una posibilidad real.

En la conferencia

Black Hat Europa de esta semana Oren Hafif va detallar su "nueva" técnica de

ataque bautizada

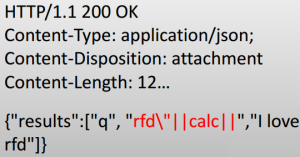

Reflected File Download (RFD)

[PDF]. Los usuarios más inteligentes serán capaces de idetificar el

ataque y no hacer clic pero Hafif también mostrará cómo crear el código

para desarrollar un gusano que pueda propagar enlaces maliciosos que

contienen el código del

ataque a través de las redes sociales.

Cualquiera que haga clic en los enlaces estará entregando sus cookies,

aunque los verdaderos criminales podrían elaborar ataques mucho peores.

Muchos sitios son vulnerables a la RFD y Hafif informó en mayo a Google y

Microsoft porque sus sitios eran vulnerables y estos ya han solucionado

el problema.

Al

menos 20 sitios web "importantes" podrían ser explotados mediante estas

técnicas y es probable que muchos más acepten el tipo de solicitud

necesaria para realizar el

ataque:

si se está usando JSON, es muy probable que se pueda explotar RFD.

En su divulgación a Google, Hafif mostró como un atacante podría enviar un enlace desde el dominio

Google.com confiable que descarga un archivo

(exploit) llamado

"ChromeSetup.bat". Este archivo, si es ejecutado por el destino, abriría una conexión al sitio web del atacante, saltándose la protección de

Same Origin Policy (SOP). Hafif incluso descubrió una manera de evitar las ventanas emergentes y otras advertencias.

Hafif, que ha recibido numerosos premios de Google para descubrir errores en su software, dijo que se podría tomar su

exploit y darle "superpoderes" como forzar al navegador a abrir cuentas de correo electrónico o perfiles en redes sociales.

"En realidad no existen limitaciones en los métodos de propagación de un gusano y puede incluir cualquier tipo de sitio web".

Pocas protecciones contra RFD son eficaces y los usuarios más avanzados

sabrán que no deben hacer clic. Es discutible si RFD es realmente una

técnica 0-Day y investigador Andreas Lindh dijo que

"Es un método de ataque muy astuto pero parece que también requiere de un ataque de phishing exitoso".

Su colega Ben Hayak hablará de otro método de ataque al que denominó

Same Origin Method Execution (SOME) que también se aprovecha de JSON para evitar Política del Mismo Origen (SOP).

Fuente:

Forbes