« Entradas por tag: redesMostrando 1 a 10, de 92 entrada/s en total:

|

14 de Agosto, 2015

□

General |

|

|

Se reprodujo 24 millones de veces en tres días Un

youtuber se hizo pasar por un chico de 15 años e intentó tener una cita

con las chicas. Ellas caen en la trampa y cuando se encuentran con su

"galán" son sorprendidas por sus papás. Una experta dice que el video

viola los derechos de los chicos. Miralo.

|

|

|

|

publicado por

alonsoclaudio a las 19:58 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

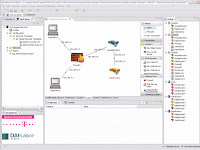

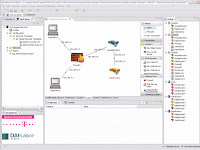

Nessi es una suite de herramientas de

simulación de red, dedicado a los aspectos de seguridad de red. Consta

de tres componentes distintos: la interfaz gráfica de usuario, el motor

de simulación y la base de datos de resultados. Cada uno de estos

módulos pueden ejecutarse en máquinas separadas, dependiendo de los

requisitos de hardware.

Interfaz gráfica del usuario.

La

interfaz gráfica de Nessi permite al usuario crear y editar topologías

de red, adjuntar información en tiempo de ejecución y programar la

ejecución en el motor de simulación. Por otra parte, las simulaciones

terminadas, pueden ser recuperados desde el servidor de base de datos

junto con los correspondientes resultados de la simulación, para su

visualización en la interfaz gráfica de usuario.

Motor de simulación.

La simulación real se lleva a cabo en la máquina con hardware dedicado

exclusivamente a este fin, el motor de simulación. Una vez que una

sesión ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:04 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

En

algunas ocasiones necesitamos hacer pruebas de velocidad e incluso

saturar nuestra línea de acceso a Internet para verificar que realmente

podemos alcanzar el caudal contratado. Cuando esto ocurre muchas veces

no disponemos de otro host remoto detrás de otra línea WAN y acabamos

recurriendo a servidores FTP públicos que creemos que tienen buen ancho

de banda, a mega.co.nz y hasta la Santísima Trinidad (incluso he visto

usar clientes torrent y pensar en usar botnets!).

En esta

entrada os voy a listar una serie de comandos para que los podáis copiar

y pegar directamente en vuestro terminal y, simplemente desde vuestro

equipo Linux (sin tienes dos mejor), podáis conseguir unas pruebas de

benchmarking realmente impresionantes, sólo con iperf, wget, curl y poco

más. Por supuesto también puedes currarte un sencillo script en shell

para impresionar a tu jefe, o meter un while para petar una línea

(cuidado con las que estén en producción).

Así... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 02:36 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2015

□

General |

|

|

El proyecto consiste en una imagen

para Raspberry Pi en la que corre el sistema OpenVAS 7. OpenVAS es un

sistema centralizado para la detección de vulnerabilidades de red y

software. Con esta herramienta se puede comprobar si el software de los

sistemas que componen la red esta actualizado y tener informes

detallados. El motor de OpenVAS es un desarrollo bifurcado de Nessus.

OpenVAS tiene dos componentes servidor y cliente:

OpenVAS Servidor:

Es un explorador de vulnerabilidades de red, que recoge informes y test

de la herramienta cliente. Utiliza un protocolo de comunicación seguro

para conectar con el cliente para: configurar, ejecutar una exploración y

finalmente recibir los resultados para generar un informe. Las pruebas

se ejecutan bajo plugins que necesitan ser puestos al día, para cubrir

problemas de seguridad identificados recientemente.

El servidor de OpenVAS es un desarrollo bifurcado de Nessus 2.2. La... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:11 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2015

□

General |

|

|

El IDS Snort es de los mas populares,

debido a ser multiplataforma y estar bajo una licencia GPL. También

dispone de una gran cantidad de filtros o patrones ya predefinidos, así

como actualizaciones constantes ante casos de ataques, barridos o

vulnerabilidades que vayan siendo detectadas a través de los distintos

boletines de seguridad. Otro de sus puntos fuertes es su flexibilidad,

que puede afinarse y complementarse con herramientas como: IDS Policy

Manager (Configuración remota de políticas), SAM (Monitorización en

tiempo real), Scanmap3d (visualización en 3D del trafico), Cyberprobe

(Herramienta de motorización de redes contra ciberataques) y Nebula

(Herramienta de creación automática de firmas).

IDS Policy Manager, puede configurar las políticas de Snort de

forma remota y con un intuitivo interfaz grafico. Esta herramienta

facilita mucho la configuración de Snort. Además IDS Policy Manager

permite realizar cambios rápidos en la configuración del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:02 · Sin comentarios

· Recomendar |

| |

|

10 de Julio, 2015

□

General |

|

|

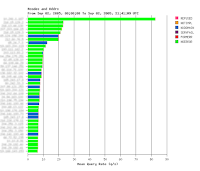

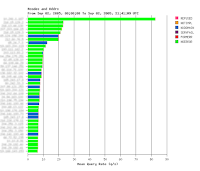

Estudiar los hábitos de navegación de

los usuarios de una red, en las estadísticas del servidor DNS, puede

ayudar a detectar amenazas como: malware, ordenadores zombie

pertenecientes botnets, phishing, pharming... En este post tratare de

dos herramientas ideales para este cometido, una para generar

estadísticas gráficas y otra para investigar a fondo los resultados

sospechosos de estas estadísticas.

Para generar estadísticas gráficas DSC, es un sistema para la recogida y

exploración de las estadísticas de los servidores DNS en

funcionamiento. Actualmente cuenta con dos componentes principales:

- Colector, el proceso colector utiliza libpcap para recibir

mensajes DNS enviados y recibidos en una interfaz de red. Se puede

ejecutar en la misma máquina que el servidor DNS, o en otro sistema

conectado a un conmutador de red configurado para realizar puerto

espejo. Un archivo de configuración define un número de conjuntos de

datos y otras... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 02:52 · Sin comentarios

· Recomendar |

| |

|

02 de Julio, 2015

□

General |

|

|

MIG se compone de agentes instalados

en todos los sistemas de una red, formando una infraestructura que

permite consultar e investigar en tiempo real: cambios en sistemas de

archivos, estado de la red, la memoria o configuración.

MIG es tremendamente efectivo para la búsqueda de vulnerabilidades.

Utilizando el módulo de archivos se pueden buscar vulnerabilidades en

aplicaciones empleando: un md5 de un archivo, una expresión regular del

archivo o simplemente un nombre de archivo. Del mismo modo se pueden

rastrear indicios de que el sistema esta comprometido como: entradas de

registro específicas, hashes, direcciones IP de las redes de botnet y

firmas en procesos.

Los

agentes MIG están diseñados para ser ligeros, seguros y fáciles de

implementar para que los administradores de sistemas puedan añadirlos a

un despliegue sin miedo inhabilitar la red de producción.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:16 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

Es en comparación a las posturas que toman compañías como Apple, Google,

Microsoft o Twitter respecto de los pedidos gubernamentales para

acceder a los datos de sus usuarios.

Un análisis de la Electronic Frontier Foundation (EFF), una muy

conocida organización sin fines de lucro dedicada a defender la

libertad y privacidad digitales analizó cómo hacen varios servicios

digitales para proteger la privacidad de sus usuarios.

El análisis ( que puede verse en detalle, en inglés, en este link) se hizo en base a cinco criterios públicos:

- seguir las prácticas recomendadas por la industria

- informar a sus usuarios de los pedidos de información de los gobiernos

- hacer pública su política de almacenamiento de datos de sus usuarios

- informar de los pedidos de los gobiernos de eliminación de contenido

- oponerse a accesos secretos que permitan el espionaje por parte del estado

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:52 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

Es en comparación a las posturas que toman compañías como Apple, Google,

Microsoft o Twitter respecto de los pedidos gubernamentales para

acceder a los datos de sus usuarios.

Un análisis de la Electronic Frontier Foundation (EFF), una muy

conocida organización sin fines de lucro dedicada a defender la

libertad y privacidad digitales analizó cómo hacen varios servicios

digitales para proteger la privacidad de sus usuarios.

El análisis ( que puede verse en detalle, en inglés, en este link) se hizo en base a cinco criterios públicos:

- seguir las prácticas recomendadas por la industria

- informar a sus usuarios de los pedidos de información de los gobiernos

- hacer pública su política de almacenamiento de datos de sus usuarios

- informar de los pedidos de los gobiernos de eliminación de contenido

- oponerse a accesos secretos que permitan el espionaje por parte del estado

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:52 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

DNSA y DNSA-NG son herramientas para

Linux diseñados para probar los problemas de seguridad de servidores

DNS. Puede trabajar con libnet-ng y soporta nuevas características. Como

soporte para los controladores de host-ap y madwifi por parte de

DNSA-NG. La más importante es un soporte Wifi completo usando 2

tarjetas:

- La primera en modo monitor que captan trafico IEE 802.11.

- El segundo asociado a los paquetes de AP y inyectando paquetes DNS.

DNSA fue diseñada, fruto de la falta de herramientas de auditoría de

servidores DNS. Utiliza libnet y libpcap. Libnet es una API de alto

nivel que permite construir aplicaciones e inyectar paquetes de red. Proporciona una interfaz portátil y simplificada para: la generación de paquetes de red de bajo nivel, la manipulación y la inyección. Libnet facilita gran parte del tedio de la creación de paquetes tales como la multiplexación, gestión de memoria... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Marzo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | 29 | | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|