« Entradas por tag: redesMostrando 41 a 50, de 92 entrada/s en total:

|

26 de Noviembre, 2014

□

General |

|

|

Utilizando psad, una herramienta formada por tres demonios del sistema

(dos demonios principales y un demonio ayudante) que se ejecutan en

máquinas Linux y analizan mensajes de registro de iptables para detectar

escaneos de puertos y el resto de tráfico sospechoso. Un despliegue

típico es ejecutar psad en sistemas Linux con firewall iptables donde

tiene el acceso más rápido a los datos de registro.

Psad incorpora muchas firmas del sistema de detección de intrusos Snort

para detectar: programas de puerta trasera (EvilFTP, Novia,

SubSeven...), herramientas DDoS (tipo mstream) y los análisis de puertos

avanzados (FIN, NULL, XMAS) que son fáciles de realizar contra un

sistema a través de nmap. Cuando se combina con fwsnort y la extensión

de comparación de cadena Netfilter, psad es capaz de detectar muchos

ataques descritos en el conjunto de reglas de Snort que involucran datos

de capa de aplicación. Además, psad hace uso de varios campos de

cabecera... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

19 de Noviembre, 2014

□

General |

|

|

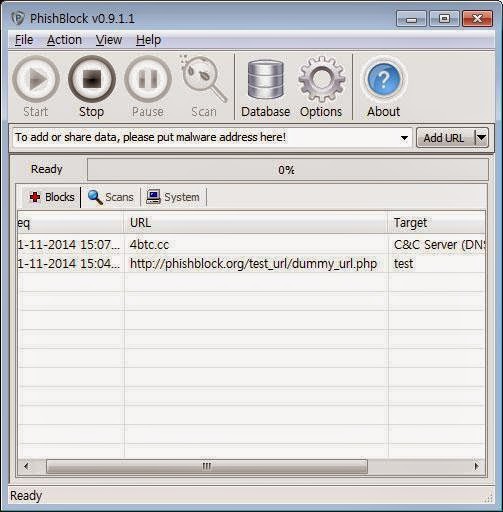

El Phishing consiste en el envío de correos electrónicos que simulando

proceder de fuentes fiables (por ejemplo, entidades bancarias), intentan

obtener datos confidenciales del usuario. Para ello, suelen incluir un

enlace que al ser pulsado, lleva a páginas Web falsas. De esta manera,

el usuario, creyendo estar en un sitio de toda confianza, introduce la

información solicitada que en realidad, va a parar a manos del

estafador. La mayoría de los ataques Phishing son consecuencia de las

masivas infecciones de ordenadores zombie. Las redes formadas por los

troyanos(botnet) que convierten el sistema en un zombie, son utilizadas

para el envió de spam y phishing, ya que así se escudan en personas que

no son conscientes de su infección para realizar estés ataques.

El Pharming se trata de una táctica fraudulenta que consiste en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:11 · Sin comentarios

· Recomendar |

| |

|

10 de Noviembre, 2014

□

General |

|

|

Una de las aplicaciones que más impacto ha tenido en el mundo de la tecnologia

sin duda ha sido Instagram, tanto que prácticamente revoluciono la

forma de compartir fotos en Internet, y tras su millonaria compra por

parte de Facebook no ha dejado de sonar en todos lados.

Instagram se ha destacado por sus diversas funcionalidades para que cualquier persona pueda sentirse fotógrafo

profesional aplicando algunos de los múltiples filtros que la

aplicación dispone, o mediante las diversas opciones de edición que

permite aplicar a las fotos; pero sin duda una de las características

que más la destaca y que para muchos es considerado un problema, es el

hecho de que solo permite subir fotos a su plataforma desde su app

oficial en el celular.

Muchos usuarios han intentado subir fotos a Instagram desde el computador

utilizando alguno de los muchos clientes que existen actualmente, pero

aunque parezca increíble casi ninguno ofrece esta opción,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:20 · Sin comentarios

· Recomendar |

| |

|

10 de Noviembre, 2014

□

General |

|

|

La

red social más utilizada del planeta con más de 400 millones de

usuarios ha avisado a sus usuarios que planea empezar a trabajar "con

algunas webs asociadas" aprobadas por Facebook para ofrecer una

"experiencia más personalizada" cuando se visiten páginas webs de

terceros ofreciendo a estos sitios información personal del usuario de

manera automática.

Según informó la red social,

este cambio, junto con otros englobados bajo el título 'Un paso más en

la regulación abierta del site', permitirá que cualquier socio

previamente aprobado por Facebook disponga de información personal y

relevante del usuario sin utilizar la herramienta 'Facebook Connect'.

Anteriormente, era necesaria una aprobación del usuario para conectar la

'web' con Facebook e interactuar de manera más efectiva con los

contactos.

Con estos nuevos cambios, la red... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:17 · Sin comentarios

· Recomendar |

| |

|

05 de Noviembre, 2014

□

General |

|

|

Mendoza Aparecieron varias

páginas web en las que difunden fotos de adolescentes semidesnudos y en

poses eróticas. Los padres piden qeu intervenga el Gobierno provincial.

En Mendoza, un grupo de docentes y padres han

pedido la intervención de la Dirección de la Niñez y Adolescencia del

Gobierno provincial ante la proliferación de páginas web de adolescentes

semidesnudos y en poses eróticas que circulan por las redes sociales y

que, en muchos casos, ellos mismos suben.

“Estamos

destruidos”, le dijo al diario El Sol de Mendoza, el padre de una chica

que decidió iniciar acciones legales por la difusión de su hija en poses

eróticas y con comentarios groseros en una página creada por sus

compañeros de escuela.

Las autoridades del Gobierno mendocino

supieron del caso cuando el 21 de octubre, la docente Mónica Andrea

Helou denunció lo qué estaba ocurriendo con sus alumnos fuera de la

escuela ante el Órgano Administrativo Local (OAL) de la Dirección de

Defensoría de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:39 · Sin comentarios

· Recomendar |

| |

|

05 de Noviembre, 2014

□

General |

|

|

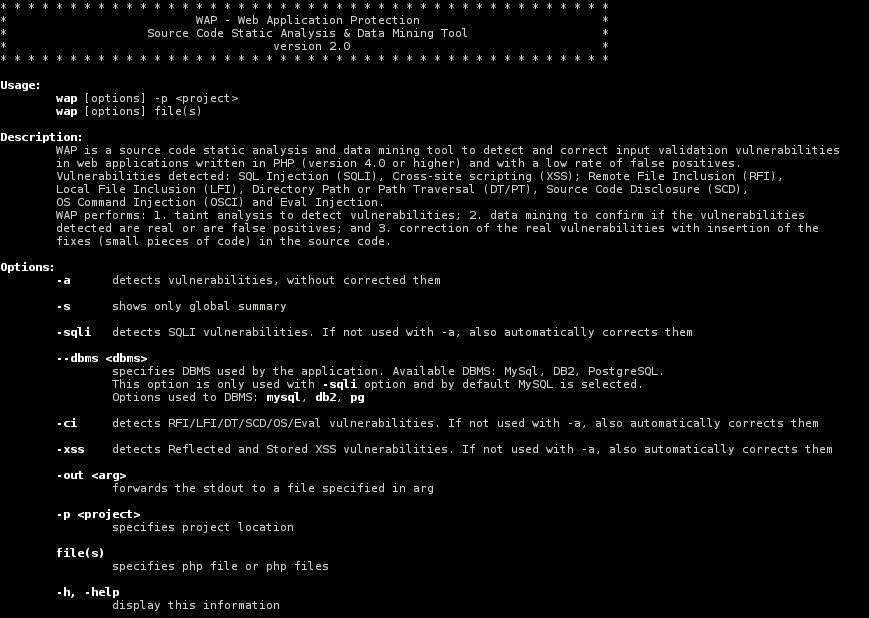

Con la herramienta WAP (web application protection) es posible detectar y

corregir automáticamente vulnerabilidades de validación de entrada en

aplicaciones Web escritas en lenguaje PHP (versión 4.0 o superior). WAP

es una herramienta de análisis estático para: detectar vulnerabilidades,

seguimiento de las entradas de los usuarios maliciosos y comprobar si

llegan las llamadas de funciones sensibles. Cuenta con una baja tasa de

falsos positivos porque se ha implementado un módulo de minería de datos

para predecir los falsos positivos cuando se detecta vulnerabilidades.

WAP analiza semánticamente el código fuente. Más precisamente, realiza

el análisis del flujo de datos para detectar las vulnerabilidades de

validación de entrada. El objetivo del análisis es rastrear registros

maliciosos insertados por los puntos de entrada ($ _GET y $ _POST) y

verificar funciones de PHP que pueden ser explotadas por alguna... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:23 · Sin comentarios

· Recomendar |

| |

|

03 de Noviembre, 2014

□

General |

|

|

Si eres fan de Facebook, pero también quieren permanecer en el anonimato

(sic), ahora puede usar tu cuenta de Facebook a través de TOR, porque la red social comenzó a ofrecer su servicio anónimo desde la dirección https://facebookcorewwwi.onion. Esto es una decisión realmente histórica de la red social.

Tor Browser es un proyecto

Open Source, lanzado en 2002, diseñado para aumentar el anonimato de las

actividades en Internet y evita compartir información de identificación

tales como la dirección IP y la ubicación física de los servidores,

servicios, y sitios Web.

Facebook acaba de crear https://facebookcorewwwi.onion

que permite a los usuarios utilizar Tor Browser para conectarse a la

infraestructura de Facebook. Los servicios ocultos accedidos a través de

la red Tor permiten que el usuario permanezca en el anonimato

(obviamente Facebook seguirá sabiendo todo de tí).

Fuente: The Hacker News |

|

|

|

publicado por

alonsoclaudio a las 18:47 · Sin comentarios

· Recomendar |

| |

|

01 de Noviembre, 2014

□

General |

|

|

Hoy en día es muy habitual encontrarse pay-walls o portales cautivos en hotspots públicos, especialmente en sitios como hoteles y aeropuertos.

En esta entrada se mostrará como los WISP implementan estos pay-walls, y cuales suelen ser generalmente sus debilidades.

Si

viajamos con un smartphone o tablet Android es muy fácil saltarse el

portal cautivo desde el mismo dispositivo Android, sin necesidad de

hacer túneles a través de DNS o ICMP. Presentaremos una herramienta que

nos permite automatizar el proceso para saltarnos el pay-wall en "1

click".

En la pasada Rooted

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:51 · Sin comentarios

· Recomendar |

| |

|

16 de Octubre, 2014

□

General |

|

|

Siguiendo

con esta serie de entradas hoy veremos una técnica más que hay que

conocer (indispensable) y empezaremos con el tema de las VPNs... Creo

que todo el mundo sabe que es una VPN pero por si acaso, vamos a

refrescar conceptos (tirando de Wikipedia): Siguiendo

con esta serie de entradas hoy veremos una técnica más que hay que

conocer (indispensable) y empezaremos con el tema de las VPNs... Creo

que todo el mundo sabe que es una VPN pero por si acaso, vamos a

refrescar conceptos (tirando de Wikipedia):

Una red privada virtual, RPV, o VPN de las siglas en inglés de Virtual Private Network, es una tecnología de red que permite una extensión "segura" de la red local (LAN) sobre una red pública o no controlada como ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:24 · Sin comentarios

· Recomendar |

| |

|

10 de Octubre, 2014

□

General |

|

|

Twitter Inc. entabló una demanda este martes contra el FBI y el Departamento de Justicia de Estados Unidos para poder difundir más información sobre la vigilancia que ejerce el gobierno sobre sus usuarios.

La compañía interpuso la demanda en un tribunal federal de California a

fin de publicar completo su "informe sobre transparencia", los

documentos que el gobierno requiere para información de los usuarios.

El informe publicado no incluye el número exacto de las solicitudes de

seguridad nacional porque Twitter, al igual que otras compañías de

internet, tiene prohibido revelar dicha información.

"Creemos tener el derecho, según la Primera Enmienda, de responder a

las preocupaciones de nuestros usuarios y a las declaraciones de

funcionarios del gobierno estadounidense al facilitar información sobre

el alcance de la vigilancia", señaló en un comunicado Ben Lee, uno de los vicepresidentes de Twitter.

La... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:48 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|