« Entradas del 20 de Octubre, 2014Mostrando 1 a 10, de 11 entrada/s en total:

|

20 de Octubre, 2014

□

General |

|

|

Internet El costo para registrar las nuevas direcciones de Internet rondará entre los 20 y los 30 dólares anuales.

El nuevo dominio ".LAT" para identificar a

los sitios web de Latinoamérica estará disponible desde marzo de 2015,

según informó la Federación Latinoamericana y del Caribe para Internet y

el Comercio Electrónico (eCOM-LAC) durante la 51 cumbre de la

Corporación de Internet para la Asignación de Nombres y Números (ICANN).

Según el comunicado de la federación, la llegada del

".LAT" se debe a a la necesidad de "dar a los individuos y comunidades

Latinoamericanas y Caribeñas en todas partes del mundo una nueva opción

para identificarse con el resto de Internet".

Según el

director ejecutivo de eCOM-LAC, Anthony Harris, el nuevo dominio es

"para la comunidad ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:38 · 4 Comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

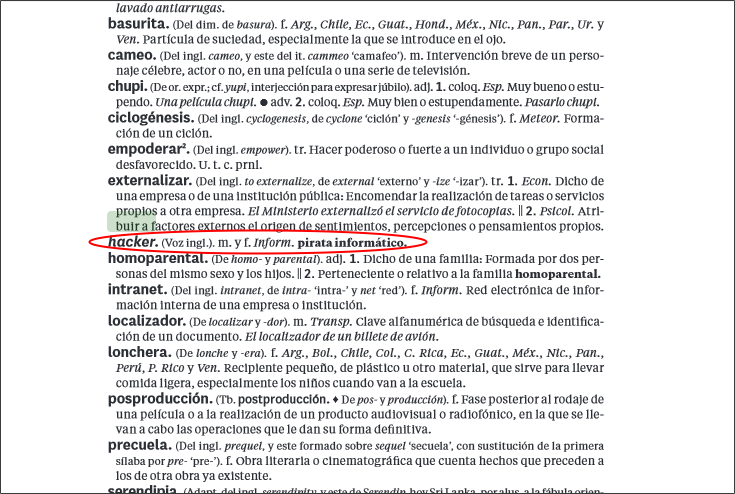

Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto: Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:36 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

Facebook, Twitter, Instagram y Google+ ofrecen la

posibilidad de solicitar la eliminación de contenidos que atentan contra

la intimidad del usuario. Una foto algo "incómoda" puede arruinar tu

reputación online. Te contamos qué hacer para eliminarlas y no dejar

rastros. Los usuarios de las redes sociales,

conscientes de que lo que se publica en la red queda almacenado para

siempre, tratan de mostrar los contenidos que encajan con su imagen

pública. Sin embargo, las acciones que hacen los demás escapan de su

control. Una foto algo “vergonzosa” puede arruinar parte de la

reputación online de cualquier persona, además de hacerle pasar por la

humillación y la vergüenza. El 29% de los encuestados de un

estudio de la Universidad de Nordwestern, Illinois, Estados Unidos,

reconocieron haber pasado por esta situación cuando sus amigos

compartieron fotos y videos comprometedores en Facebook.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:18 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

¿Alguna vez te preguntaste dónde está guardada tanta información?

Alguna vez te contamos que por minuto se suben 100 horas de vídeo a

Youtube y que la cuenta ya va por los 3600 años. Por otra parte en

Facebook se publican alrededor de 3.000 millones de fotos al mes (algo

así como 3mil por segundo) y, en este momento vívido del cloud

computing, se calcula que la humanidad lleva almacenado alrededor de un

Zettabyte.

¿Qué es un Zettabyte? Algo muy grande. Si fueran disquetes, serían más de mil billones (un billón es un millón de millones).

* Un Zetabyte mide 1.125.899.906.842.624 megas y es más o menos lo que llevamos almacenado

Visual.ly recientemente

publicó un estudio donde afirma que las usuarias de Internet seremos

más de 5.000 millones en unos ocho años. Imaginate cuánto va a haber que

guardar en ese momento para el que además ¡no falta tanto! Sólo dos

mundiales de fútbol.

|

|

|

|

publicado por

alonsoclaudio a las 13:25 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

¿Sabías que hay relaciones entre los problemas de seguridad en la

sociedad y los problemas de seguridad en la informática? Te contamos

algunas.

Como estamos en campaña, y el tema de la seguridad es algo que nos

interesa a todas, se viene hablando largo y tendido del tema,

curiosamente, sin decir nada. Las candidatas hacen menciones vagas sobre

“el problema de la seguridad” y temas vinculados a ella, pero no hacen

ninguna propuesta en particular. No dicen que inseguridad es hambre, que

inseguridad es no tener acceso a la salud, no tener trabajo digno y

legítimo, no tener educación, no tener igualdad de condiciones. Sólo

hablan de rejas, de matar, de violar compulsivamente los derechos de

quienes cometen delitos, de venganza. Bueno, aquí hablamos de hacking,

así que te diré que me resulta graciosa la relación que puede entablarse

entre los planteos (si pudieran llamarse así) de seguridad de las

candidatas y los problemas de seguridad de la mayoría de las personas

que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:20 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

Una aplicación ilegal que circula por internet es capaz de recargar la tarjeta Bip!

del Transantiago con $10.000 pesos chilenos de forma fraudulenta. Una

aplicación ha logrado defraudar el sistema de pagos del Transantiago, el

servicio de transporte público en Santiago de Chile.

La aplicación permite que un smartphone con NFC sea capaz de recargar

una tarjeta Bip! con $10.000 pesos chilenos (unos USD $20) sin pago

alguno, saldo que luego es reconocido como válido por los 'totems' (las

máquinas que leen el saldo de la tarjeta).

Hemos comprobado en la práctica que la aplicación funciona, recargando

una tarjeta que tenía saldo negativo, la que luego quedó con un saldo

positivo que fue reconocido como válido tanto por las máquinas que

informan el saldo de la tarjeta, como también por parte de los

validadores en una estación de Metro.

En octubre 2013, durante la conferencia informática 8... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:46 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

El

Gobierno porteño tiene 180 días para implementarlo Deberá dictar una

norma para que los buscadores borren links que afecten a una persona.

La Justicia porteña emitió un fallo que obliga al Gobierno de la Ciudad a

que, en un plazo de 180 días, dicte una norma que exija a los

buscadores de Internet con domicilio en la ciudad de Buenos Aires, que

dispongan de un protocolo para borrar aquellos links que llevan a

páginas con datos que un usuario considere que vulnera sus derechos

individuales o su derecho a la intimidad. Los buscadores involucrados

son Google, Yahoo! y Bing. Ahora, el Gobierno porteño podrá hacer lugar

al fallo o apelarlo.

"Incorporamos el concepto de Habeas Internet, más abarcativo que el derecho al olvido

que se aplica en Europa. Porque aquí se contemplan los datos sensibles

de cada persona (sus ideas políticas, religiosas, su condición... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:44 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

Con el fin de desarrollar proyectos que aporten al cambio social

implementando acciones de prevención, detención y denuncias, la

corporación Respétame lanzó oficialmente al sitio Web los manuales para

detener el acoso escolar.

Los contenidos que se pueden encontrar en Respetame.org contienen los peligros y hostigamientos de los que son víctimas los niños a través del Ciberbullying, las medidas simples que los adultos pueden implementar para detener el acoso de inmediato y proteger a los niños, y las denuncias que se pueden hacer en Carabineros, Policía de Investigaciones y superintendencia de educación.

“ Es muy importante tener esta información en nuestra página web. En

ella encontrarán un dossier que trata de la realidad en nuestro país en

materia de acoso escolar, además de tres manuales importantes: el

primero sobre denuncias de bullying, donde está la información en caso

de que un colegio no cumpla con la ley 20.536 (sobre violencia escolar);

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:39 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

La Secretaría de Comunicaciones de la Nación avanza con la

implementación a nivel nacional del registro "No llame", en el cual se

inscriben quienes no desean recibir en su domicilio comunicaciones

telefónicas con fines comerciales.

A través de la resolución 67/14, publicada hoy en el Boletín Oficial, la

Secretaría conducida por Norberto Berner, reservó el número telefónico

146 para ser utilizado en el registro "No llame". Sin embargo, no se

especifican los plazos ni otros detalles de cómo seguirá la

implementación.

Este tipo de iniciativas ya existen en la Ciudad de Buenos Aires y la

provincia de Buenos Aires, y a mediados de este año el Congreso nacional

aprobó extenderlo a todo el país.

La norma, sancionada el 2 de julio por la Cámara de Diputados, fue

oficializada el 5 de agosto a través del decreto 1.233, y partir de ese

momento el Ejecutivo tiene 90 días para reglamentarla.

El registro nacional "No Llame" contempla a "toda persona... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:35 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

Hace varios años, cuando lo más rápido que podía navegarse era a

través de un módem dial-up que emitía sonidos muy similares a la

intercepción de una comunicación interestelar, aparecieron los gestores

de correo electrónico como una alternativa para poder enviar, recibir y

almacenar correos sin la necesidad de estar conectadas, ya que además

las conexiones eran muy caras y se cobraba por tiempo de navegación.

Con la aparición de los webmail como hotmail, yahoo, .com.ar y otras

alternativas del momento, pero sobre todo cuando el MSN destronó a ICQ

instalándose como mensajero online reinante, los gestores de correo

fueron implementados sobre todo en ámbitos empresariales o

institucionales debido a sus características superiores a los webmail.

Actualmente, una de las características centrales de los gestores de

correo -gestionar varias casillas en un mismo centro- puede realizarse

con servicios de webmail como Gmail, esto aporta la ventaja de no

necesitar portar un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:30 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|