Estudiar los hábitos de navegación de

los usuarios de una red, en las estadísticas del servidor DNS, puede

ayudar a detectar amenazas como: malware, ordenadores zombie

pertenecientes botnets, phishing, pharming... En este post tratare de

dos herramientas ideales para este cometido, una para generar

estadísticas gráficas y otra para investigar a fondo los resultados

sospechosos de estas estadísticas.

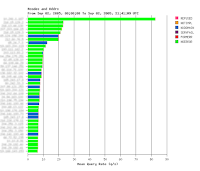

Para generar estadísticas gráficas DSC, es un sistema para la recogida y

exploración de las estadísticas de los servidores DNS en

funcionamiento. Actualmente cuenta con dos componentes principales:

- Colector, el proceso colector utiliza libpcap para recibir

mensajes DNS enviados y recibidos en una interfaz de red. Se puede

ejecutar en la misma máquina que el servidor DNS, o en otro sistema

conectado a un conmutador de red configurado para realizar puerto

espejo. Un archivo de configuración define un número de conjuntos de

datos y otras opciones. Los conjuntos de datos son guardados en disco

cada 60 segundos como archivos XML. Los archivos XML son enviados

mediante una tarea programada a un servidor independiente para ser

archivados y posteriormente ser procesados.

- Presentación, este componente recibe conjuntos de datos XML

del colector. La tarea de analizar archivos XML es lenta, debido a un

proceso de extracción que los convierte a otro formato. Actualmente ese

formato es un archivo de texto basado en línea.

Dsc utiliza un script CGI para mostrar los datos en un navegador web. La

interfaz permite cambiar las escalas de tiempo, seleccionar los nodos

particulares dentro de un clúster de servidores y aislar las claves de

conjuntos de datos individuales.

Mas información y descarga de dsc:

http://dns.measurement-factory.com/tools/dsc/

Cuando en este generador de estadísticas encontramos dominios o

consultas sospechosos. Podemos investigar mejor los datos con dnstop.

Dnstop es una aplicación libpcap que muestra diversas estadísticas de

tráfico DNS en la red. Actualmente dnstop muestra tablas de:

- Direcciones IP de origen.

- Las direcciones IP de destino.

- Los tipos de consulta.

- Los códigos de respuesta.

- Opcodes.

- Dominios de nivel superior.

- Dominios de segundo nivel.

- Dominios de tercer nivel.

Dnstop soporta tanto las direcciones IPv4 e Ipv6. Su principal cometido

es ayudar a encontrar las consultas DNS especialmente indeseables a

través de una serie de filtros. Los filtros sirven para mostrar sólo las

siguientes tipos de consultas:

- Para TLD desconocidos o no válidos.

- Consultas donde el nombre de la consulta ya es una dirección IP.

- Consultas PTR para espacio de direcciones RFC1918.

- Respuestas con código rechazados.

Dnstop puede o bien leer los paquetes capturados desde un interfaz de red o de un archivo de captura tcpdump.

Más información y descarga de dnstop:

http://dns.measurement-factory.com/tools/dnstop/index.html

Con las estadísticas gráficas de dsc resulta mas practico detectar

amenazas en consultas DNS. Una vez detectadas estas

amenazas se puede

obtener mas información de estas consultas concretas con dnstop. Al

obtener resultados sobre posible dominios sospechosos podemos consultar

su reputación en una blacklist y analizar dicho dominio con un servicio

online antivirus.

Blaclist de dominios online:

http://mxtoolbox.com/domain/

Servicio online antivirus:

https://sucuri.net/scanner

Post anteriormente publicados en este blog relacionados con seguridad en servidores DNS:

Herramientas para auditar

seguridad de servidores DNS:

http://www.gurudelainformatica.es/2015/06/herramientas-para-auditar-seguridad-de.html

Obtener hábitos de navegación de servidor DNS con técnicas de DNS Snooper.

http://www.gurudelainformatica.es/2015/01/obtener-habitos-de-navegacion-de.html