Mostrando 26 a 35, de 2606 entrada/s en total:

|

16 de Agosto, 2015

□

General |

|

|

En el 2012, Saudí Aramco sufrió el peor hackeo de la historia mundial

y, por primera vez, estamos conociendo nuevos detalles acerca del

monstruoso ataque cibernético contra una de las compañías de petróleo

más grandes del mundo.

En cuestión de horas, 35.000 computadoras fueron parcialmente limpiadas o

totalmente destruidas. Sin una forma de compensarlos, los camiones

cisterna de gasolina que necesitaban volverse a llenar tuvieron que

darse la vuelta. La capacidad de Saudí Aramco para proveer el 10% del

petróleo del mundo, repentinamente estaba en riesgo.

Y una de las empresas más valiosas en la Tierra fue obligada a

regresar a la tecnología de 1970 y hacer uso de máquinas de escribir y

faxes.

Cuando se trata de simples costos, los... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:54 · Sin comentarios

· Recomendar |

| |

|

16 de Agosto, 2015

□

General |

|

|

Adobe

ha publicado una

nueva actualización para Adobe Flash

Player para evitar 35

vulnerabilidades que afectan al popular reproductor. Los problemas podrían

permitir a un atacante tomar el control de los sistemas afectados.

Las vulnerabilidades afectan a

las versiones de Adobe Flash Player 18.0.0.209 (y anteriores) para Windows,

Macintosh, y navegadores Chrome, Internet Explorer y Edge; Adobe Flash Player

13.0.0.309 (y versiones 13.x anteriores) para Windows y Macintosh y Adobe Flash

Player 11.2.202.491 (y anteriores) para Linux. También afecta a Adobe AIR .

|

|

|

|

publicado por

alonsoclaudio a las 15:51 · Sin comentarios

· Recomendar |

| |

|

16 de Agosto, 2015

□

General |

|

|

A ver, no hay dudas: tomar y

manejar son incompatibles. Sobre todo porque podemos dañar a otras

personas y/o a nosotras mismas. Por lo que lo mejor cuando salgamos al

volante es NO tomar, pero no tomar NADA.

Sucede que a veces, nos tomamos un vaso de cerveza o de vino, o de lo

que sea que contenga alcohol, y nos sentimos en condiciones de manejar,

pues “no estamos ebrias”. Creo yo porque creemos que el alcohol afecta

al volante sólo cuando tienen que levantarnos con cuchara. Volviendo al

ejemplo, tomamos, creemos que podemos manejar pero igualmente creemos

que no vamos a pasar un test de alcoholemia, o nos preocupa saber si

estamos realmente en condiciones de manejar según lo que dictamina la

legislación vigente.

Si no contamos con alguna forma de medir a ciencia cierta nuestro nivel de alcohol en sangre, podemos utilizar ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:47 · Sin comentarios

· Recomendar |

| |

|

16 de Agosto, 2015

□

General |

|

|

¿Tu teléfono está lento? ¿No sabés cómo cerrar una aplicación? Si usás Android, esta es tu solución.

Hay que reconocerlo: los smartphones hacen prácticamente lo que

quieren. Si una chequea qué aplicaciones tiene abiertas, o el consumo de

memoria y procesador, se da cuenta, inmediatamente, de que hay un

montón de aplicaciones que una no inició, que no usa, pero que están ahí

consumiéndonos memoria.

Esto sucede porque el sistema operativo las arranca al inicio, o

porque las abrimos y quedaron en segundo plano. Para cerrar estas

aplicaciones y liberar memoria, para que el teléfono vuelva a tener la

fluidez que necesitamos, te recomiendo instalar SuperTask Killer, que en

criollo es un “matador de tareas”.

En GNU/Linux los procesos se “matan”, de ahí el nombre, y en Android también porque Android está basado en GNU/Linux.

Te recomiendo este, entre muchos otros, porque carga rápido y es muy

intuitivo. Además he comprobado que no consume tanta batería... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:44 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

Así surge del Estudio sobre Seguridad en Internet: la visión de los usuarios (2015) [ PDF]

de D’Alessio IROL, encargado por CertiSur. Asimismo, el 86% de los

encuestados utilizó ese canal para realizar transacciones de Home

Banking, en comparación con 75% que lo había hecho en 2014.

Según la encuesta, Internet continúa manteniendo su función tradicional

de comunicación, con una tendencia creciente en búsqueda de información,

redes sociales y funciones financieras. En ese sentido, revela que, en

2015, 86% de los encuestados utilizó ese canal para realizar

transacciones de Home Banking en comparación con 75% que lo había hecho

en 2014. Además, aparece que el nivel de ingresos de los usuarios sigue

incidiendo en su uso, siendo el fuerte las transferencias bancarias: 75%

en 2015 vs 72% en 2014.

Los mayores miedos de los internautas relacionados a la seguridad en

Internet residen en el malware, el robo de identidad, de contraseñas, de

datos de tarjetas de crédito o... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:06 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

DHCP (siglas en inglés de Dynamic Host Configuration Protocol, en español “Protocolo de Configuración Dinámica de Host“) es un protocolo de red que permite a los clientes de una red IP, obtener sus parámetros de configuración automáticamente.

Se trata de un protocolo de tipo Cliente/Servidor,

en el que generalmente un servidor posee una lista de direcciones IP

dinámicas y las va asignando a los clientes conforme éstas van quedando

libres, sabiendo en todo momento quién ha estado en posesión de esa IP,

cuánto tiempo la ha tenido y a quién se la ha asignado después.

El servicio DHCP es uno de los más importantes dentro de una red, y no solo en una red empresarial, sino de la mano con el DNS hacen lo que conocemos como la WAN.

Por ese motivo y muchos más, nos dimos a la tarea de hacer estos 4

vídeos, los cuales dejarán claro cómo funciona DHCP, cómo configurarlo y

ponerlo en marcha en una empresa con Debian.

Esperamos que los vídeos sean de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:02 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

Se reprodujo 24 millones de veces en tres días Un

youtuber se hizo pasar por un chico de 15 años e intentó tener una cita

con las chicas. Ellas caen en la trampa y cuando se encuentran con su

"galán" son sorprendidas por sus papás. Una experta dice que el video

viola los derechos de los chicos. Miralo.

|

|

|

|

publicado por

alonsoclaudio a las 19:58 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

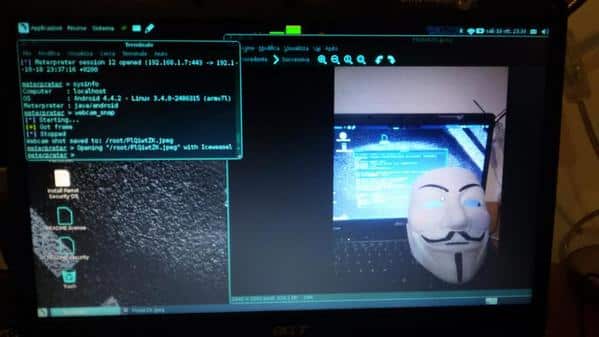

Muchas veces hemos pensado qué

sistema operativo usar para actuar online en actividades hacktivistas y

las opciones se centraban en las conocidas Backtrack y Kali GNU/Linux o

bien la gran iniciadora WifiSlax.

Pero no había sido hasta que encontré esta distro que me decidí a

hablarles de que instalar en sus computadoras para anonimalizarlas y

convertirlas en una herramienta de autonomía ciudadana.

Parrot Security OS como muchas otras (60% de las distribuciones) se

basa en Debian, usa el kernel 3.16.7 y trae como escritorio por defecto

MATE 1.8.1. Usa repositorios propios que garantizan una serie de

paquetes y configuraciones que harán de nuestra terminal la auditora

perfecta, también se apoya en repositorios de la nombrada Kali GNU/Linux

que le dan estabilidad y fortaleza al proyecto. Parrot no es una

derivada de Kali; es un proyecto independiente de Frozenbox OS.

Este sistema nos permitirá auditar, analizar datos y navegar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:53 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

Red

Hat ha publicado una

actualización del kernel para toda la familia Red Hat Enterprise Linux 7

que solventa cuatro nuevas vulnerabilidades que podrían ser aprovechadas por

atacantes para provocar denegaciones de servicio o elevar sus privilegios en el

sistema.

Un desbordamiento de entero en las

conexiones netfilter del kernel Linux que podría provocar denegaciones de

servicio (CVE-2014-9715), un desbordamiento de búfer en la funcionalidad de

carga temprana de microcódigo podría permitir la elevación de privilegios (CVE-2015-2666).

Un uso de memoria después de liberar en la implementación de sockets ping podría

provocar denegaciones de servicio o elevaciones de privilegios en función de la

plataforma (CVE-2015-3636), por último una vulnerabilidad en la implementación IPv6

del protocolo TCP/IP en el kernel, podría permitir a un atacante evitar que un

sistema envíe o... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:12 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

No es habitual que procesadores dirigidos a estaciones de trabajo y

servidores hagan su aparición en equipos portátiles, pero el fabricante

chino Lenovo ha dado un paso al frente con dos modelos que precisamente integran los nuevos Xeon

de la familia Skylake. Eso, por supuesto, les convierte en poderosas

workstations y garantiza su validez para entornos de trabajo

especialmente exigentes.

Los nuevos Lenovo P50 y P70 presentados en la conferencia SIGGRAPH

2015 no solo integran estos microprocesadores de la familia Xeon, sino

que además los aderezan con componentes igualmente destacables en el

trabajo de las tareas intensivas. Tenemos gráficos NVIDIA Quadro y memoria RAM ECC DDR4, algo que sin duda atraerá a los usuarios más exigentes con este tipo de soluciones.

Armados hasta los dientes

El Lenovo P50, sucesor del Lenovo W541, cuenta con una pantalla de 15,6 pulgadas y un peso de 2,54 kg, mientras que el P70

dispone de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:11 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|