« Entradas del 13 de Agosto, 2014Mostrando 1 a 10, de 12 entrada/s en total:

|

13 de Agosto, 2014

□

General |

|

|

Sabemos que uno de los principales problemas para quienes utilizamos

Wi-Fi es la perdida de señal que se va presentando a medida que nos

alejamos de la antena, esto sumado a las posibles barrera (paredes, puertas, otras antenas, etc) reducen considerablemente el alcance que nuestro módem pueda tener.

Afortunadamente para quienes son curiosos con todo estos temas, existe un sencillo y muy practico truco con el que podemos aumentar la señal del Wi-Fi utilizando una lata de cerveza, gaseosa o cualquier bebida que venga en un envase similar. Para hacerlo solo vamos a necesitar

una lata vacía, tijeras, bisturí y algo de cinta adhesiva. El proceso

es tan sencillo como podrán apreciar en el siguiente vídeo, solo deben

seguir los pasos y notaran los resultados.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:24 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ya estamos a mitad del 2014 y seguro buscas la manera de sacar de tu vida todo aquello que consideras innecesario, como aquella vieja computadora que ya no utilizas. Pero que tal si en vez de tirarla la reutilizamos, ahora la duda es ¿que puedo hacer con una computadora vieja?.

Afortunadamente existen muchas formas de reutilizar una vieja computadora y la gente de OnSoftware elaboro un interesante artículo

que he querido compartirles aquí en nuestro blog. El nuevo uso que le

des dependerá del estado actual que el computador tenga, así que tu

sabrás elegir cual de las siguientes 10 opciones es la que mas se adapta

a tu viejo PC.

1. Centro multimedia

Uno de grandes usos que se la ha dado a los computadores

es sin duda todo lo relacionado con multimedia. Normalmente muchas de

las viejas computadoras sirven para reproducir audio y vídeo, así que

porque no utilizarla como sistema de audio casero

o adaptarla al mejor estilo de una rockola ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:48 · 1 Comentario

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

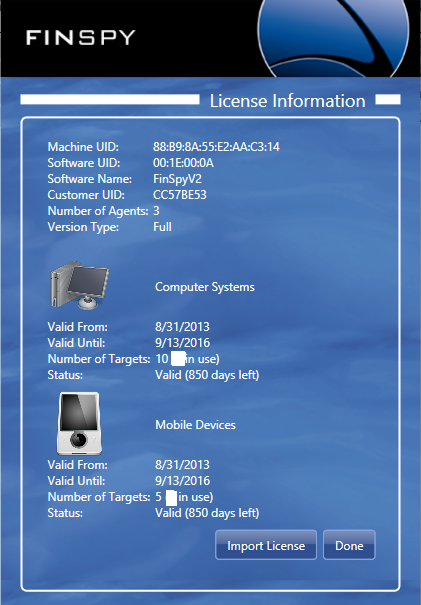

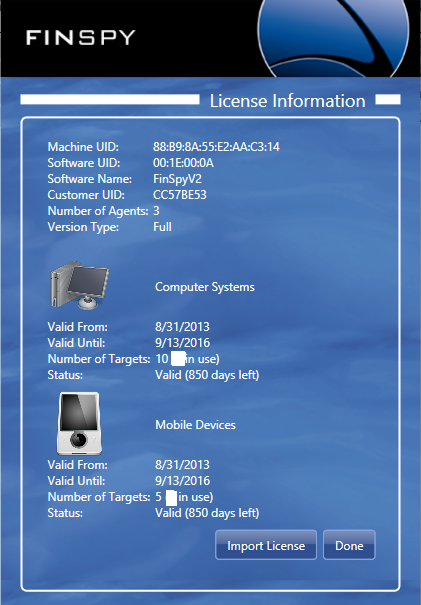

La empresa Gamma, creadora del nefasto y popular troyano FinFisher/FinSpy,

utilziado para realizar espionaje de estado y de empresas, ha sido

hackeada y se han publicado 40GB de documentos internos y el código

fuente del malware utilizado por decenas de gobiernos.

Un hacker afirma haber hackeado la red de la compañía de tecnología de

vigilancia internacional Gamma y ha publicado 40 gigabytes de datos

internos. En la cuenta de Twitter @GammaGroupPR

ha publicado notas, listas de precios y el código fuente del troyano.

Los activistas de derechos humanos y los investigadores malware dan la

bienvenida la publicación y Gamma se ha negado a realizar comentarios.

En un post en reddit se reivindicacan las mismas declaraciones

[...] hace unos días me metí y saqué 40GB de datos de las redes de

Gamma. Tengo pruebas de que estaban vendiendo (y siguen haciendolo) a... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:22 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ya sabéis que la conferencia BlackHat de EE.UU.

es uno de los eventos de seguridad más importantes del año. Una agenda

superapretada, con ponencias incluso simultáneas, retos, mesas redondas,

polémicas y temáticas fascinantes, etc.

Seguro

que algún año tendré la determinación necesaria (y podré tener ahorrado

lo suficiente) para volar a Las Vegas en esas fechas, pero hasta

entonces, podré seguir disfrutando de sus presentaciones y whitepapers

:):

keynotes

- Cybersecurity as Realpolitik

briefings

- 48 Dirty Little Secrets Cryptographers Don't Want You... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 20:16 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Posiblemente, la solución a este problema no requiera de tecnología tan

sofisticada. Cuando se tienen noticias de abusos cometidos con la ayuda

de Internet, una de las reacciones más comunes es proponer la

implementación de sistemas que monitoreen el contenido que circula por

la red. Así, sería fácil identificar los contenidos relacionados con

tales abusos y, con suerte, a sus autores.

Sin embargo, estos sistemas presentan un riesgo importante para la

libertad de expresión, toda vez que el mismo monitoreo puede ser

empleado para vigilar y perseguir incluso a disidentes políticos. Por

eso, una solución alternativa se encuentra en prevenir los abusos desde

una etapa más temprana, a fin de evitar que lleguen a la red.

Esta es la línea que siguió una alumna de la Scullen Middle School de

Illinois, Trisha Prabhu, en el diseño de su proyecto llamado ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:11 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ante las fugas y robos de información que proliferan en los ámbitos

industriales y comerciales, la seguridad de los datos es una cuestión

que centra cada vez más la atención de los responsables empresariales.

Preocupa especialmente la filtración de datos de tarjetas de crédito y

cuentas bancarias, pero también de otros documentos sensibles como

planes de negocio o listados de datos personales que puedan utilizarse

para fines no autorizados. Y no hay que olvidar que la protección de los

datos tiene implicaciones tanto legales como económicas, puesto que las

organizaciones se enfrentan a fuertes sanciones en caso de divulgación

fraudulenta de datos personales.

A pesar de que el foco se dirige normalmente a los archivos

electrónicos, muchas fugas de seguridad se realizan a través de

documentos impresos: según una encuesta realizada por Quocirca en 2012,

el 70 % de las empresas europeas ha sufrido algún episodio de

sustracción de datos relacionado con la impresión.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:09 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Según Mathew Solnik y Marc Blanchou,

investigadores de la empresa de seguridad Accuvant, más de 2 mil

millones de dispositivos estarían expuestos a intrusiones debido a

vulnerabilidades detectadas en el software de administración remota de

smartphones.

En su intervención en la conferencia Black Hat en Las Vegas, Solnik y

Blanchou describieron una serie de fallos de seguridad en Android,

Blackberry y un pequeño número de dispositivos iOS, con nivel de riesgo

variable dependiendo de la compañía fabricante, marca y modelo.

Las vulnerabilidades habían sido descubiertas en implementaciones de

gran propagación, desplegadas mediante el protocolo de administración OMA-DM,

explicaron ambos expertos, agregando que el procedimiento permite a los

operadores desplegar de forma remota actualizaciones de firmware,

modificar configuración de conexiones de datos,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:07 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Cuando se habla de Google no podemos dejar de resaltar su capacidad

de estar siempre innovando y su versatilidad para incursionar en casi

cualquier campo que se proponga, y afortunadamente para muchos, la

educación nunca ha sido ajena a los objetivos de esta empresa.

Muchas son las herramientas y servicios de Google enfocados a la educación, casi todos totalmente gratuitos y de fácil acceso. Entre ellos, el pasado mes de Mayo fue anunciado un interesante proyecto denominado Google Clasroom,

para ser probado por algunos maestros y poder ultimar detalles antes de

su lanzamiento oficial, que para alegría de muchos ha sido el día de

ayer, momento desde el cual puede ser usado por cualquier persona que

disponga de una cuenta de Google Apps for Education.

Google Classroom se

presenta como una herramienta que pretende mejorar la forma en la que ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:02 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

La empresa Gamma, creadora del nefasto y popular troyano

La empresa Gamma, creadora del nefasto y popular troyano